Настройка групп адресов KVM

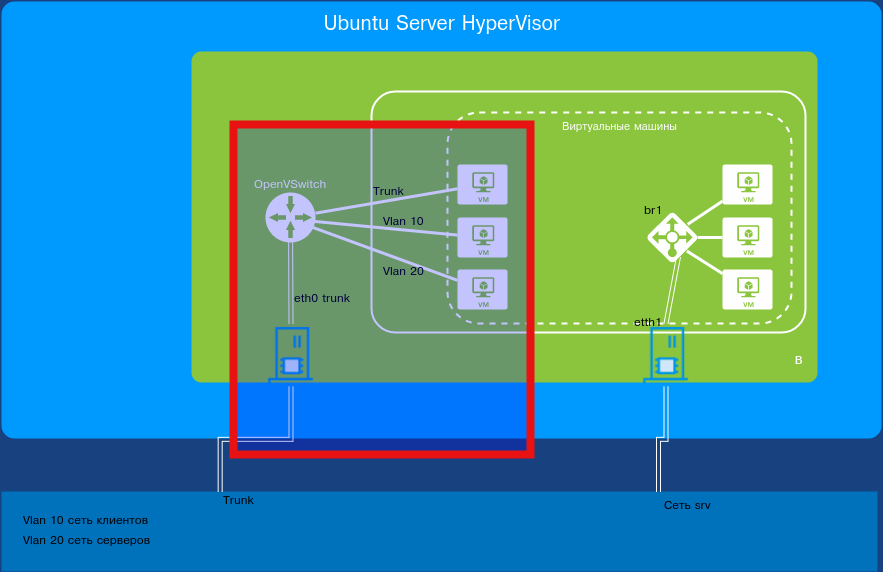

Как же теперь подключить к этому коммутатору еще и виртуальные машины? Есть два стандартных пути. Первый нам уже знаком — добавляем порт в коммутатор командой , затем добавляем этот порт в виртуальную машину.

Второй путь более гибкий. Он заключается в создании групп портов KVM для OVS. Каждая группа будет принадлежать к соответствующему VLAN ID. К сожалению, настройка таких групп из Archipel или virt-manager пока недоступна. Поэтому потребуется вручную подготовить XML-файл, описывающий необходимые группы, и после этого с помощью virsh применить его.

Применяем конфигурацию:

Далее запускаем саму сеть:

И делаем запуск автоматическим:

Для удаления ненужных сетей можно воспользоваться Archipel (раздел NETWORK), virt-manager или выполнить команды

Далее переходим к созданию виртуалок через virt-manager или открываем существующую остановленную виртуальную машину.

Подключение виртуальных сетевых машин к порту коммутатора OVS

Подключение виртуальных сетевых машин к порту коммутатора OVS

PPPoE только на Uplink

PPPoE — концентратор подключён к порту 26 коммутатора DES-3526, клиенты подключены к портам 1-25, MAC-адрес концентратора — 00-13-5F-AA-BB-CC.

Примечание: За полным описание протокола PPPoE обращайтесь к RFC 2516.

1. Создаём профиль ACL для разрешения PPPoE-пакетов от концентратора клиентам

create access-profile ethernet source_mac FF-FF-FF-FF-FF-FF ethernet_type profile 1

2. Разрешаем PPPoE-session-пакеты от концентратора клиентам

config access-profile 1 add access_id 100 ethernet source_mac 00-13-5F-AA-BB-CC ethernet_type 0x8863 port 26 permit

3. Разрешаем PPPoE-data-пакеты от концентратора клиентам

config access-profile 1 add access_id 200 ethernet source_mac 00-13-5F-AA-BB-CC ethernet_type 0x8864 port 26 permit

4. Создаём профиль ACL для разрешения PPPoE-пакетов от клиентов концентратору или серверу

create access-profile ethernet destination_mac FF-FF-FF-FF-FF-FF ethernet_type profile 2

5. Разрешаем широковещательные PPPoE-session PADI пакеты от клиентов

config access-profile 2 add access_id 100 ethernet destination FF-FF-FF-FF-FF-FF ethernet_type 0x8863 port 1-25 permit

6. Разрешаем PPPoE-session пакеты от клиентов к серверу

config access-profile 2 add access_id 200 ethernet destination 00-13-5F-AA-BB-CC ethernet_type 0x8863 port 1-25 permit

7. Разрешаем PPPoE-session пакеты от клиентов к серверу

config access-profile 2 add access_id 300 ethernet destination 00-13-5F-AA-BB-CC ethernet_type 0x8864 port 1-25 permit

8. Создаём профиль ACL для запрещения всех остальных PPPoE-пакетов

create access-profile ethernet ethernet_type profile 3

9. Запрещаем все остальные PPPoE пакеты

config access-profile 3 add access_id 100 ethernet ethernet_type 0x8863 port 1-26 deny config access-profile 3 add access_id 200 ethernet ethernet_type 0x8864 port 1-26 deny

понедельник, января 28, 2013

Егор

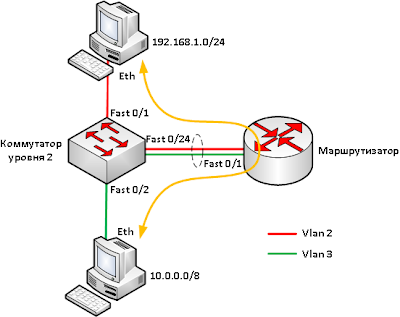

Маршрутизация между vlan — маршрутизатор на привязи

В статьях этого блога мы уже обсуждали с вами принципы создания vlanна коммутаторах фирмы Cisco, но, к сожалению, у нас пока никак не доходили руки разобрать вопросы маршрутизации между различными vlan-ами. Сегодня мы исправим эту оплошность и разберем один из методов такой маршрутизации, называемый «маршрутизатор на привязи».

Как бы это не было прискорбно, но осуществить маршрутизацию между vlanне получится только с помощью средств самого коммутатора (в данном случае имеется ввиду коммутатор уровня 2), для этих целей придется использовать дополнительное устройство – уже знакомый нам маршрутизатор. Как мы помним, маршрутизатор может осуществлять маршрутизацию пакетов между сетями, подключенными к его различным интерфейсам. Но кроме этого маршрутизатор так же умеет выполнять маршрутизацию между vlan-ами, подведенными всего лишь к одному его физическому интерфейсу. Принцип данной маршрутизации проиллюстрирован на рисунке:

|

| «Маршрутизатор на привязи» |

Данный способ маршрутизации обычно называют «Маршрутизатор на привязи», так как маршрутизатор получается как бы привязанным одним линком к коммутатору.

Давайте попробуем посмотреть как необходимо сконфигурировать коммутатор и маршрутизатор фирмы Ciscoдля реализации данной схемы. Для этого в PacketTracerсоберем следующую схемку (порты подключения всех устройств соответствуют первому рисунку):

| Реализация маршрутизатора на привязи в Packet Tracer |

Компьютеру PС0 зададим IPадрес 192.168.1.2, маску 255.255.255.0 и основной шлюз 192.168.1.1. Компьютеру PС1зададим IPадрес 10.10.10.2, маску 255…0 и основной шлюз 10.10.10.1.

Далее мы сконфигурируем наш коммутатор для работы с портами доступа vlan

Switch(config)#vlan 2

Switch(config-vlan)#name vlan_number_2

Switch(config-vlan)#exit

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 2

Switch(config-if)#exit

Switch(config)#vlan 3

Switch(config-vlan)#name vlan_number_3

Switch(config-vlan)#exit

Switch(config)#interface fastEthernet 0/2

Switch(config-if)#switchport mode access

Switch(config-if)#switchport access vlan 3

Switch(config-if)#exit

Первыми семью командами вы создаете на коммутаторе vlan 2 и делаете порт коммутатора fastEthernet 0/1 портом доступа данного vlan. Следующими командами вы делаете тоже самое но уже для vlan3 и порта fastEthernet 0/2.

Если в данный момент вы попробуете пропинговать с компьютера из vlan 2 компьютер из vlan 3, то вы не получите ничего хорошего, ваши пинги не пройдут. Так как данные компьютеры будут находиться в разных vlan, а маршрутизацию между данными vlanеще не настроена.

Продолжим производить настройки. Подведем наши vlan2 и vlan 3 через транковый порт коммутатора к интерфейсу маршрутизатора:

Switch(config)#interface fastEthernet 0/24

Switch(config-if)#switchport mode trunk

Switch(config-if)#switchport trunk allowed vlan 2-3

На маршрутизаторе, для начала включим интерфейс, к которому подключен коммутатор:

Router(config)#interface fastEthernet 0/1

Router(config-if)#no shutdown

Подождем пока интерфейс маршрутизатора поднимется и снова попробуем пропинговать с компьютера из vlan 2 компьютер из vlan 3. Результат будет все тот же. Пинги не будут проходить, так как маршрутизатор мы еще не настраивали для работы с vlan, приходящими на его порт.

Для того чтобы все же настроить маршрутизацию между данными vlan, создадим на интерфейсе маршрутизатора субинтерфейсы предназначенные для наших vlan(по одному субинтерфейсу под каждый vlan) и присвоим им IPадреса, которые мы указали на компьютерах в качестве основных шлюзов:

Router(config)#interface fastEthernet 0/1.2

Router(config-subif)#encapsulation dot1Q 2

Router(config-subif)#ip address 192.168.1.1 255.255.255.0

Router(config)#interface fastEthernet 0/1.3

Router(config-subif)#encapsulation dot1Q 3

Router(config-subif)#ip address 10.10.10.1 255.0.0.0

Router(config-subif)#exit

Если все сделано верно, то при попытке пропинговать компьютер из vlan 3 с компьютера из vlan 2 он должен быть доступен.

Теперь маршрутизация между данными vlan работает и на этом мы закончим сегодняшнюю статью

Опубликовано в: Коммутаторы, Маршрутизаторы, Cisco, Packet Tracer, VLAN

Настройка базовых параметров

Перед началом настройки D-Link 3526, убедитесь, что у вас есть доступ к управляющему интерфейсу коммутатора. Для этого подключитесь к компьютеру с помощью Ethernet-кабеля к порту управления коммутатора.

1. Откройте любой веб-браузер (например, Google Chrome, Mozilla Firefox, Internet Explorer) и введите в адресной строке IP-адрес коммутатора (обычно 192.168.0.1) и нажмите «Enter».

2. Введите имя пользователя и пароль по умолчанию (admin/admin) или любые другие, если они были изменены ранее, и нажмите «Войти».

3. В открывшемся интерфейсе коммутатора перейдите к разделу «Базовая настройка» или «Basic Settings».

4. Установите следующие параметры:

— IP-адрес: введите IP-адрес, который будет использоваться для доступа к управляющему интерфейсу коммутатора.

— Маска подсети: введите маску подсети, которая соответствует вашей сети.

— Шлюз по умолчанию: введите IP-адрес шлюза по умолчанию, используемого в вашей сети. Это может быть IP-адрес вашего маршрутизатора.

— DNS-серверы: введите IP-адреса DNS-серверов, которые вы будете использовать для обеспечения сетевого подключения.

5. Нажмите кнопку «Применить» или «Apply», чтобы сохранить внесенные изменения.

После завершения настройки базовых параметров, вы сможете получить доступ к управляющему интерфейсу коммутатора с помощью введенного вами IP-адреса. На этом этапе вам также рекомендуется изменить имя пользователя и пароль по умолчанию для повышения безопасности устройства.

Почти всё

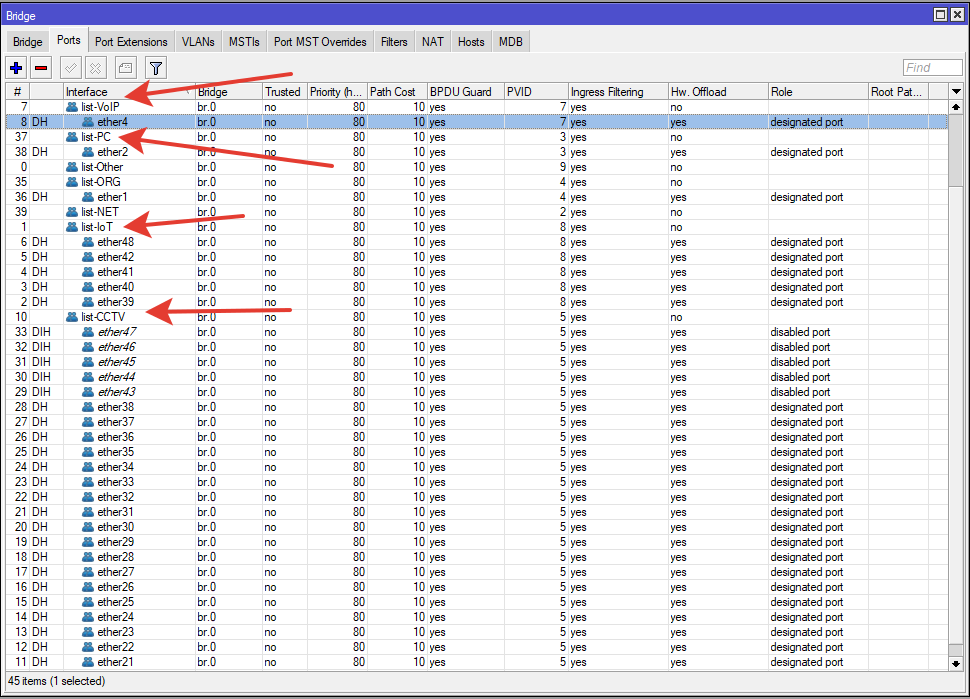

Осталось дело за малым, добавим Trunk в бридж

А Accees порты вы добавляете в интерфейсы листы соответствующему номеру vlan, тем самым обеспечиваете безошибочную конфигурацию портов, относительно разных параметров. Вы не забудете включить bpdu-guard и не забудете указать pvid, так как он и все другие параметры копируется с настроек интерфейс листа. Также если вы решите поменять номер тега или какой-то параметр вам достаточно сделать это на интерфейс лист и настройки тут же будут перенесены на все порты.

Настройка MikroTik

непосредственно сейчас, поможем в поиске решения по любому кейсу связанному с MikroTik.

Предоставляю гарантию две недели на свою работу, оплата постфактум, работаю как с юридическими, так и физическими лицами.

Vlan translation(mapping)

С нашей стороны в порт 1 свитча DES-3200 приходят вланы 1110-1119. Нужно отдать с 10 порта на циску трафик с этих вланов с другими тегами — 2110-2119 соответственно. (Vlan Mapping в cisco)

Краткие теоретические сведения:

Коммутатор может быть сконфигурирован как агент DHCP Relay. В этом случае расширяются возможности применения DHCP-серверов в сети, поскольку уже не нужно использовать несколько DHCP-серверов, по одному в каждой подсети. Коммутатор просто перенаправляет DHCP-запрос от клиента в локальной подсети на удалённый DHCP-сервер.

DHCP-сервер 172.20.1.2/24Маршрутизатор или коммутатор L3, выступающий в роли шлюза для 3-х подсетей:- 172.20.1.1/24 – подсеть с серверами- 192.168.10.1/24 – подсеть для управления коммутаторами- 10.0.0.0/24 – подсеть абонентовКоммутатор L2 (DES-3526/DES-3550/DES-3028/DES-3052/DES-3828) в роли агента DHCP RelayIP 192.168.10.5/24MAC-адрес: 00-11-22-33-44-552 абонента в качестве DHCP – клиентов, подсоединённые к портам 1 и 2 коммутатора L2 соответственноСхема сети:

Настроить на коммутаторе DHCP option 82Настроить DHCP-серверИтак, приступим:

Настройки коммутатора на примере DES-3526Удаляем default vlan с портов

Включаем DHCP Relay

enable dhcp_relayУказываем максимальное число хопов

config dhcp_relay hops 16 time 0Настраиваем option 82

config dhcp_relay option_82 state enableconfig dhcp_relay option_82 check enableconfig dhcp_relay option_82 policy replaceconfig dhcp_relay option_82 remote_id defaultУказываем IP адрес dhcp-сервера

config dhcp_relay add ipif System 172.20.1.2С коммутатором закончили, теперь приступаем к настройке DHCP-сервера:

В качестве DHCPD будем использовать ISC DHCPD, ниже приведена базовая конфигурация

if exists agent.remote-id and exists agent.circuit-id

log (info, concat(«- Lease: «, binary-to-ascii(10, 8, «.», leased-address), » via IP: «, switch-addr, » (MAC: «, switch-mac, «) on port: «, switch-port, » in VLAN: «, switch-port-vlan));

Создаем класс и пул:

Для 1-го абонента будет выдаваться ip 10.0.0.10

class «192.168.10.5:p1» match if binary-to-ascii (10, 8, «», suffix( option agent.circuit-id, 1)) = «1» and binary-to-ascii(10, 8, «.», packet(24, 4)) = «192.168.10.5»;>

pool range 10.0.0.10; allow members of «192.168.10.5:p1»;

>Для 2-го абонента будет выдаваться ip 10.0.0.17

class «192.168.10.5:p2» match if binary-to-ascii (10, 8, «», suffix( option agent.circuit-id, 1)) = «2» and binary-to-ascii(10, 8, «.», packet(24, 4)) = «192.168.10.5»;>

pool range 10.0.0.17; allow members of «192.168.10.5:p2»;>Вот и все, детальную настройку ISC DHCPD я опишу в следующей статье.

Данные принципы создания и настройки vlan, подходят почти ко всем моделям коммутаторов D-link.

Управляемый коммутатор 3 уровня DGS-3612G, выступающий в роли шлюзов для подсетей:

Приступим к настройке DGS-3612G

По умолчанию на коммутаторе default vlan (1 vlan), он нам не нужен, убираем его

Теперь создадим абонентский vlan (vlan1001) и управляющий vlan для коммутаторов (vlan2001)

Теперь присвоим 1 и 2 порту созданные нами vlan

Перейдем к настройке интерфейсов, по умолчанию на коммутаторах создан IP 10.90.90.90/8, он нам не нужен, создадим свои, но для начала отключим этот

Создаем интерфейс с ip – 10.0.0.1/24, служащий шлюзом для абонентов.

В данном случае if1001 – имя интерфейса, оно может быть любым, правда с ограничением в 12 символов; 10.0.0.1/24 vlan1001 – ip адрес, принадлежащий vlan vlan1001.

Создадим интерфейс с ip – 172.20.0.1/24, служащий шлюзом для коммутаторов.

На этом настройка DGS-3612 закончена, переходим к настройки DES-3526.

Удаляем default vlan с портов

Cоздаем абонентский vlan vlan1001

Создание vlan можно описать чуть иначе, но в этом случае вы не задаете имя vlan, оно будет назначаться с соответствии с vlanid и будет выглядеть следующим образом VLAN1001 (VLAN в верхнем регистре)

Теперь создаем management vlan (управляющий vlan)

Создаем интерфейс и прописываем маршрут по умолчанию

Теперь по аналогии настраиваем DES-3028

Cоздаем абонентский vlan vlan1001

Создание vlan можно описать чуть иначе, но в этом случае вы не задаете имя vlan, оно будет назначаться с соответствии с vlanid и будет выглядеть следующим образом VLAN1001 (VLAN в верхнем регистре)

Теперь создаем management vlan (управляющий vlan)

Создаем интерфейс и прописываем маршрут по умолчанию

Вот и все, осталось прописать на абонентских станциях ip адреса из подсети 10.0.0.0/24 и шлюз 10.0.0.1. Настройка закончена

-

Как включить блютуз на колонке lg xboom

-

Может ли провайдер блокировать роутер

-

Манго телеком настройка роутера

-

Как открыть порты на роутере keenetic

- Blackvue 650s видеорегистратор wifi не подключается к телефону андроид

Отключение netplan и возврат к interfaces

При желании, мы можем вернуть привычный принцип настройки сети. Для этого выполним несколько шагов.

1. Открываем настройку grub:

vi /etc/default/grub

2. Находим опцию GRUB_CMDLINE_LINUX и дописываем в нее параметр:

GRUB_CMDLINE_LINUX=»netcfg/do_not_use_netplan=true»

* если GRUB_CMDLINE_LINUX содержит другие настройки, то наш параметр добавляем через пробел.

3. Устанавливаем пакет ifupdown:

apt install ifupdown

4. Настраиваем сеть в файле:

vi /etc/network/interfaces

… например:

auto lo

iface lo inet loopback

auto ens5

iface ens5 inet dhcp

* в данном примере мы настраиваем сетевой интерфейс ens5 на автоматическое получение IP-адреса.

5. Применяем настройки загрузчика:

update-grub

И перезагружаем систему:

shutdown -r now

DES-3200 сброс настроек и пароля

Сброс настроек и пароля на управляемых коммутаторах D-Link серии DES-3200.

Недавно возникла проблема с коммутатором D-Link DES-3200-10 — его нам передали уже настроенный. Перенастроить коммутатор несложно, но чтобы это сделать — надо сначала получить на него доступ. Но по 10.90.90.90 наш DES-3200-10 был недоступен. Через консоль тоже зайти не удалось — логин и пароль никто не дал. Единственный оставшийся выход заключался в сбросе конфигурации до заводской. Делается это следующим образом:

Примечание: На некоторых ревизия момент, когда надо нажимать комбинацию клавиш при сбросе настроек D-Link DES-3200 может отличаться. Например, на одной из ревизий комбинацию клавиш нужно нажать как только появится строчка «Starting runtime image».

После этого коммутатор должен прервать загрузку и уйти в Recovery Mode. Появится командная строка. В ней вводим команду

и затем, restart .

DES-3200 перезагрузится и после этого будет доступен с любого порта по адресу http://10.90.90.90 . Логин и пароль admin/admin.

Помогло? Посоветуйте друзьям!

DES-3200 сброс настроек и пароля : 36 комментариев

Артём — у нас сейчас такие же идут. Там консольник стандартный, как на цисках, хуавеях и джуниперах. Подойдет любой.

имеется 20 штук des3200-52 (покупались примерно 6 месяцев назад). на всех есть проблема — при отключении питания настройки сбрасываются на заводские. подскажите — так и должно быть, или это дефект?

Виктор — у нас такая проблема успешно решилась обновлением прошивки.

Все помогает но после сброса если был залит до этого конфиг с паролем то вспоминаем пароль )))

скорость COM 11500

именно какой кабель нужен для подключение к консоли 2 день х..ярю не получается ((( Помогите плизз(((

У нас две версии был — у старых вход был rs232. Подошёл обычный кабель от старых модемов Zyxel. На новых уже RJ45 — там цисковский подходит.

Пробовал подключаться, получилось, не входил в сброс настроек, путем нажатия шифт+6. 10 минутным серфингом выяснил ещё несколько тональностей при ударе в бубен! если у вас не получается зайти в нужный мод и выходит сразу на ввод логина\пароля, то ставим в настройках VT100+ опцию, вкл англ раскладку и капслок, и как только включили питание на коммутатор зажимаем шифт+6. Таким путем я смог скинуть конфиг.

Добрый день, хотел бы у вас узнать возможно ли сбросить коммутатор 3Com 3300 24 port 3C16380, через консоль, и как это сделать

Если кому поможет, сброс конфига получилось сделать следующим образом: В HyperTerminal настраиваем следующим образом: скорость 11500, бит 8, четность нет, стоповые биты 1, управлением потоком Xon/Xoff, далее shift + 6

Автор был неточен в описании . Очень долго пытался сбросить по данной рецептуре но ничего не выходило. Отрыл оригинальный мануал и всё стало на свои места. Зажимать комбинацию стоит не когда точки побежали, как только загрузится UART init ……………………… 100% и появится следующая строчка Starting runtime image у вас есть две секунды что-бы зажать комбинацию SHIFT + 6 после того как появится Password Recovery mode вводим желанную reset config. Удачи!

У Вас видимо иная ревизия. Там их несколько разных было. Сбрасывал описанным выше способом и причём не раз. А у Вас какая ревизия устройства?

Ревизия насколько я понимаю S1. Всё равно спасибо вам за описанный способ, который навел на то — что необходимо искать)

А как изменить пароль админа через web интерфейс?

Configuration -> User Account и вот там выбираете пользователя и меняете пароль.

Сам недавно столкнулся с подобной проблемой. Зашёл в Password Recovery mode, там есть функция сбросить пароль БЕЗ сброса всего конфига. Получается юзверь остаётся admin, а поле пароля пустое. заходим под этими данными и меняем пароль на какой нужно. И конфиг сохранён и нервы в порядке

понедельник, 15 декабря 2014 г.

Password Recovery Mode

Процедура сброса пароля описана в «Приложении «B»» (Appendix B — Password Recovery Procedure) документа DES-3200 Series CLI Manual.

Из соображений безопасности процедура сброса пароля может быть выполнена только при наличии физического доступа к устройству. При этом требуется подключение к консольному порту коммутатора и соответствующая программа для терминального доступа (например, Putty или Hyper Terminal).

Включите устройство. После загрузки программного обеспечения до 100% в течении двух секунд нажмите комбинацию SHIFT+6. Коммутатор перейдет в режим «Password Recovery Mode«, все его порты в это время будут отключены.

В этом режиме будут доступы следующие команды:

- reset config — сброс настроек к заводским значениям.

- reboot — выход из режима восстановления и перезагрузка коммутатора.

- reset account — удаление всех ранее созданных учетных записей.

- reset password — сброс пароля для конкретного пользователя. Если пользователь не указан, будет выполнен сброс пароля для всех пользователей.

- show account — просмотр всех ранее созданных учетных записей.

Boot Configuration Menu

Данный режим предназначен для аварийного восстановления программного обеспечения коммутатора. В документации о нем ничего найти не удалось, видимо, это в каком то смысле «секретный режим». Попасть в него можно точно таким же способом, как и в примере выше, отличается только комбинация клавиш.

Включите устройство. После загрузки программного обеспечения до 100% в течении двух секунд нажмите комбинацию SHIFT+3. Коммутатор перейдет в режим «Boot Configuration Menu«.

В этом режиме можно:

- Выбрать тип операции с образом ПО (Create/Delete/BootUp)

- Выбрать протокол загрузки (zModem, другие варианты недоступны)

- Выбрать скорость работы с COM-портом (115200 и т.д.)

При нажатии Ctrl+S коммутатор войдет в режим ожидания передачи, на экран будет выводиться текст «Please change your baud rate to 115200 to Z modem download!!» По умолчанию порт коммутатор работает на скорости 9600. Нужно поменять ее на 115200 и начать передачу файла ПО. Сделать это можно в стандартной (для Windows) программе Hyper Terminal.

1.6 Настройка DHCP серверов

Чтобы компьютеры получали сетевые настройки автоматически, необходимо настроить DHCP сервера. Поскольку у нас будут две сети, то нужно настроить два DHCP сервера.

Настраиваем DHCP сервер внутренней сети предприятия:

- Откройте меню IP – DHCP server;

- Нажмите “красный плюсик”;

- В появившемся окне в поле Name укажите название dhcp_server_main;

- В списке Interface выберите интерфейс офисной сети bridge_main;

- В списке Address Pool выберите пул IP адресов dhcp_pool_main, которые будут присваиваться компьютерам предприятия;

- Нажмите кнопку OK.

Настраиваем DHCP сервер гостевой сети аналогичным образом:

- Нажмите “красный плюсик”;

- В появившемся окне в поле Name укажите название dhcp_server_vlan2;

- В списке Interface выберите виртуальный интерфейс гостевой сети vlan2;

- В списке Address Pool выберите пул IP адресов dhcp_pool_vlan2, которые будут присваиваться гостевым ноутбукам;

- Нажмите кнопку OK.

Теперь переходим на вкладку Networks и добавляем наши сети:

Добавляем сеть предприятия:

- Нажмите “красный плюсик”;

- В поле Address укажите сеть предприятия 192.168.88.0/24;

- В поле Gateway укажите адрес шлюза 192.168.88.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.88.1;

- Нажмите кнопку OK.

Добавляем гостевую сеть:

- Нажмите “красный плюсик”;

- В поле Address укажите сеть предприятия 192.168.10.0/24;

- В поле Gateway укажите адрес шлюза 192.168.10.1;

- В поле Netmask укажите маску 24;

- В поле DNS Servers укажите адрес DNS сервера 192.168.10.1;

- Нажмите кнопку OK.

Trunk порты

Для того чтобы передать через порт трафик нескольких VLAN, порт переводится в режим trunk.

Режимы интерфейса (режим по умолчанию зависит от модели коммутатора):

- auto — Порт находится в автоматическом режиме и будет переведён в состояние trunk, только если порт на другом конце находится в режиме on или desirable. Т.е. если порты на обоих концах находятся в режиме “auto”, то trunk применяться не будет.

- desirable — Порт находится в режиме “готов перейти в состояние trunk”; периодически передает DTP-кадры порту на другом конце, запрашивая удаленный порт перейти в состояние trunk (состояние trunk будет установлено, если порт на другом конце находится в режиме on, desirable, или auto).

- trunk — Порт постоянно находится в состоянии trunk, даже если порт на другом конце не поддерживает этот режим.

- nonegotiate — Порт готов перейти в режим trunk, но при этом не передает DTP-кадры порту на другом конце. Этот режим используется для предотвращения конфликтов с другим “не-cisco” оборудованием. В этом случае коммутатор на другом конце должен быть вручную настроен на использование trunk’а.

По умолчанию в транке разрешены все VLAN. Для того чтобы через соответствующий VLAN в транке передавались данные, как минимум, необходимо чтобы VLAN был активным. Активным VLAN становится тогда, когда он создан на коммутаторе и в нём есть хотя бы один порт в состоянии up/up.

VLAN можно создать на коммутаторе с помощью команды vlan. Кроме того, VLAN автоматически создается на коммутаторе в момент добавления в него интерфейсов в режиме access.

Перейдем к демонстрационной схеме. Предположим, что вланы на всех коммутаторах уже созданы (можно использовать протокол VTP).

Настройка статического транка

Создание статического транка:

На некоторых моделях коммутаторов (на которых поддерживается ISL) после попытки перевести интерфейс в режим статического транка, может появится такая ошибка:

Это происходит из-за того, что динамическое определение инкапсуляции (ISL или 802.1Q) работает только с динамическими режимами транка. И для того, чтобы настроить статический транк, необходимо инкапсуляцию также настроить статически.

Для таких коммутаторов необходимо явно указать тип инкапсуляции для интерфейса:

И после этого снова повторить команду настройки статического транка (switchport mode trunk).

Динамическое создание транков (DTP)

Dynamic Trunk Protocol (DTP) — проприетарный протокол Cisco, который позволяет коммутаторам динамически распознавать настроен ли соседний коммутатор для поднятия транка и какой протокол использовать (802.1Q или ISL). Включен по умолчанию.

Режимы DTP на интерфейсе:

auto — Порт находится в автоматическом режиме и будет переведён в состояние trunk, только если порт на другом конце находится в режиме on или desirable. Т.е. если порты на обоих концах находятся в режиме “auto”, то trunk применяться не будет.desirable — Порт находится в режиме “готов перейти в состояние trunk”; периодически передает DTP-кадры порту на другом конце, запрашивая удаленный порт перейти в состояние trunk (состояние trunk будет установлено, если порт на другом конце находится в режиме on, desirable, или auto).nonegotiate — Порт готов перейти в режим trunk, но при этом не передает DTP-кадры порту на другом конце. Этот режим используется для предотвращения конфликтов с другим “не-cisco” оборудованием. В этом случае коммутатор на другом конце должен быть вручную настроен на использование trunk’а.

Перевести интерфейс в режим auto:

Перевести интерфейс в режим desirable:

Перевести интерфейс в режим nonegotiate:

Проверить текущий режим DTP:

Характеристики

| Основные характеристики | |

| Производитель | D-Link |

| Модель | DES-3526 |

| Тип оборудования | Управляемый коммутаторнайти похожее (сети) |

| Уровень коммутатора | Layer 2 |

| Буфер | 16 Мб на устройство |

| Описание | Коммутатор с поддержкой Single IP Management |

| Управление | Интерфейс командной строки (CLI), веб-интерфейс, SNMP (Simple Network Management Protocol), RMON (Remote Network Monitoring). Технология D-Link Single IP Management (стек коммутаторов управляется с любой рабочей станции в веб-браузером через 1 IP-адрес). Веб-интерфейс. |

| Количество портов RJ45 (LAN) | 26 x RJ45 |

| Комплект поставки и опции | |

| Опции (рекомендованные модули SFP и прочее) | DEM-310GT, DEM-311GT, DEM-314GT, DEM-315GTрекомендованные модули SFP и др. |

| Особенности корпуса | |

| Индикаторы | Power, Console, RPS, 100/1000 Mbps, GE |

| Высота | 1U |

| Установка в стойку 19» | Возможна, крепеж в комплекте |

| Эксплуатационные параметры | |

| Рабочая температура | 0 ~ 40°C |

| Интерфейс, разъемы и выходы | |

| Наличие консольного порта | Есть |

| Порты Fast Ethernet | 24 порта 10/100 Мбит/сек |

| Гигабитные порты | 2 порта 10/100/1000 Мбит/сек, разделяемые с SFP |

| Порты SFP | 2 x SFP, разделяемых с портами RJ45все модули SFP |

| Безопасность | |

| Access Control List | Поддерживается; аутентификация по MAC-адресу, портам коммутатора, IP-адресу и/или номерам портов TCP/UDP. |

| Аутентификация пользователя в сети | Port Based Network Access Control |

| Безопасность | MAC address control. Ограничение полосы пропускания. |

| Сетевые характеристики | |

| Соответствие стандартам | 802.1p (QoS), 802.1Q (VLAN), 802.1x (User Authentication), 802.3 (Ethernet), 802.3u (Fast Ethernet), 802.3x (Flow Control), 802.3z (Fiber Gigabit Ethernet), ANSI/IEEE 802.3 автосогласование |

| Метод коммутации | Store-and-forward |

| MAC Address Table | 8000 адресов на устройство |

| Stackable | Поддерживается, возможно объединение до 32 коммутаторов DES-3526 и DES-3550 |

| Port Trunking | Поддерживается. До 8 портов в транке; до 6 транков для коммутатора |

| QoS | Поддерживается, IEEE 802.1p; поддержка 4 очередей; L2, L3, L4 |

| VLAN | Поддерживается, IEEE 802.1Q; Tagged VLAN; VLAN с группировкой портов; GARP/GVRP; максимальное число виртуальных сетей для устройства — 255 статических VLAN |

| Охлаждение | |

| Охлаждение | 1 вентилятор |

| Питание | |

| Блок питания | Встроенный; возможно подключение приобретаемого отдельно резервного блока питания. |

| Потребление энергии | 23 Вт |

| Логистика | |

| Размеры (ширина x высота x глубина) | 441 x 44 x 207 мм |

| Вес | 2.56 кг |

| Размеры упаковки (измерено в НИКСе) | 56 x 30.5 x 9.3 см |

| Вес брутто (измерено в НИКСе) | 3.65 кг |

| Внешние источники информации | |

| Горячая линия производителя | 8-800-700-5465 (бесплатный звонок по России) |

Что нужно знать о VLAN

VLAN — это виртуальные сети, которые существуют на втором уровне модели OSI и реализуются с помощью коммутаторов второго уровня. Не вдаваясь в подробности, можно сказать, что это группа портов коммутатора, разделенная на логические сегменты сети. Каждый такой сегмент имеет свой маркер (тег PVID). Каждая группа портов VLAN’а знает о своей принадлежности к определенной группе благодаря этим тегам.

Существует два типа портов: access и trunk. В access подключаются конечные сетевые устройства, в trunk подключаются только другие trunk-порты. Если с компьютера пакет попадает на access-порт, то он помечается тегом (PVID), и далее коммутатор отправляет этот пакет только на порты точно с такими же VLAN ID или на trunk-порт. При отправке кадра конечному узлу тег снимается, так что они понятия не имеют о том, что находятся в каком-либо VLAN’е.

Когда пакет попадает на trunk-порт, он передается как есть, тег не снимается. Таким образом, внутри trunk-порта передаются пакеты с несколькими тегами (PVID).

Стоит заметить, что access-порт можно настроить так, чтобы тег на выходе не снимался, тогда для принятия пакета конечный клиент должен знать, в какой VLAN он подключен. Не все сетевые карты и/или ОС поддерживают работу с VLAN по умолчанию. Как правило, это зависит от драйвера сетевой карты.

Через telnet:

То же самое можно сделать и через командную строку, подключившись к коммутатору по протоколу telnet или через консольный порт. Чтобы посмотреть текущий конфиг набираем команду:

Нас интересует подраздел VLAN — именно в нем прописаны все созданные на свитяе виртуальные сети.

Теперь давайте создадим для примера влан с идентификатором 11. Для этого набираем команду:

Теперь добавим порт 1 в 11-й влан:

Ну и добавим влан в список транковых портов Uplink/Downlink:

Результата выполнения каждой команды должен быть — Success:

Снова смотрим конфиг — созданная виртуальная сеть должна появиться в списке. После этого — не забудьте сохранить конфигурацию коммутатора!

# TL;DR

Здесь я хотел написать кратко о вышеописанном, но не вышло…

Однако, я понял, что упустил несколько моментов:

- если в одной сети запустить сразу 2 независимых сканирования/зондирования сети, то ничего хорошего из этого не выйдет – они будут искажать результаты друг друга;

- во время сканирования/зондирования сети, нагрузка на нее значительно увеличится, поэтому не рекомендуется запускать ее часто (в часы‑пик тоже не стоит запускать).

И во избежание возникновения ассоциаций с одним из рассказов в картинках xkcd, и появления соответствующего комментария к данной блогозаписи, картинки из этого рассказа размещаются здесь(:

Подготовка к настройке

Перед тем, как приступить к настройке D-Link 3526, необходимо выполнить некоторые предварительные шаги, чтобы убедиться в правильной работе устройства:

1. Подключите устройство к питанию:

Подключите разъем питания D-Link 3526 к источнику питания. Убедитесь, что кабель питания надежно подключен и устройство получает электрическую энергию.

2. Подключите устройство к компьютеру:

Используя кабель Ethernet, соедините порт 1 на задней панели D-Link 3526 с сетевым адаптером вашего компьютера. Убедитесь, что соединение надежно установлено.

3. Проверьте наличие активного интернет-подключения:

Убедитесь, что ваш провайдер интернет-услуг предоставляет активное подключение. Если у вас есть модем, убедитесь, что модем подключен к вашему маршрутизатору или сетевому коммутатору.

4. Подготовьте необходимую информацию для настройки:

Прежде чем начать настройку D-Link 3526, у вас должна быть следующая информация: IP-адрес и маска подсети, предоставленные вашим провайдером, а также логин и пароль для доступа к интерфейсу настройки.

Следуя этим шагам, вы подготовите D-Link 3526 к настройке и обеспечите правильную работу устройства. Запомните, что неправильная настройка может привести к недоступности сети или другим проблемам, поэтому внимательно следуйте инструкциям и проверяйте каждый шаг.

![D-link [rtfm.wiki]](http://vvk-yar.ru/wp-content/uploads/6/2/0/6209d231340f81c64cf8141a9e0c4d85.jpeg)

![Dlink:работа-с-vlan-на-коммутаторах-d-link [документы]](http://vvk-yar.ru/wp-content/uploads/5/7/4/57495c2efce6134b78df7c1a4a907da1.png)