Введение

Как я уже сказал, про ИКС у меня уже были статьи:

Всю базовую информацию о продукте вы можете посмотреть в первой статье. Кратко поясню, что ИКС — это программный шлюз на базе Freebsd с поддержкой zfs. Всё управление выполняется через web интерфейс. В консоль вообще ходить не надо, только в самых крайних случаях. Всё управление и настройка проходят в браузере. Основной функционал ИКС:

- Multi WAN с резервированием каналов.

- Firewall с удобным управлением через браузер.

- Прокси сервер с контролем доступа по группам, учет трафика, ограничение доступа.

- Централизованное управление пользователями, группами пользователей, серверами ИКС.

- Файловый сервер.

- Почтовый и jabber сервер.

- IP телефония.

Больше, чем где либо еще, ИКС актуален в образовательных учреждениях Российской Федерации. В нём можно настроить контентную фильтрацию в соответствии с требованиями прокуратуры, ФЗ №436 «О защите детей от информации, причиняющей вред их здоровью и развитию», №139 «О внесении изменений в Федеральный закон «О защите детей от информации, причиняющей вред их здоровью и развитию», №149 «Об информации, информационных технологиях и о защите информации», методическими рекомендациями Минпросвещения. С его помощью можно успешно пройти проверку учебной сети.

Интернет Контроль Сервер находится в едином реестре отечественного ПО. Его полнофункциональную версию можно попробовать в течении 35 дней. Дальше нужно будет приобретать лицензию. С калькулятором стоимости можно ознакомиться на сайте. Стоимость зависит от множества параметров, так как в состав продукта входят модули сторонних разработчиков (SkyDNS, Kaspersky), которые оплачиваются отдельно.

Далее я подробно рассмотрю фильтрацию трафика и познакомлю вас со всеми возможностями ИКС по этой теме.

В фильтрации шифрованного трафика, а это сейчас почти весь трафик в интернете от сайтов, нужно понимать одну простую вещь. Это технически возможно только если вы будете расшифровывать весь проходящий через прокси трафик. Для этого нужно установить свой сертификат на прокси сервер, в данном случае ИКС, который будет сам шифровать все tls соединения с клиентами. А клиентам добавить этот сертификат в доверенные, чтобы браузер доверял этому сертификату и не выдавал предупреждение. Других способов просто не существует.

Давайте это настроим в ИКС. У вас он уже должен быть установлен. Инструкция есть в моей первой статье. Если не хотите её читать, то достаточно скачать шлюз, установить его, выбрав все дефолтные значения. Затем зайти в веб интерфейс и настроить WAN и LAN на сетевых интерфейсах. Всё, больше ничего делать не надо, чтобы протестировать контент фильтр.

Переходим к его настройке. Идём в раздел Защита -> Сертификаты и добавляем новый сертификат.

Когда нажмёте Добавить, выберите Не шифровать закрытый ключ. В этом же разделе сделайте экспорт этого сертификата, перенесите его на компьютеры, трафик которых вы будете расшифровывать и добавьте в доверенные корневые центры сертификации.

Далее переходите в раздел Сеть -> Прокси -> Настройки и добавляйте новый сертификат в настройки прокси.

Подробно этот процесс отражён в видео:

Подготовка к работе контентного фильтра в Интернет Шлюзе ИКС готова. Переходим к его тестированию.

Windows 7 прокси для всех программ. Как настроить прокси-сервера в Windows 7: пошаговая инструкция

В этой статье наши коллеги расскажут, как настроить прокси сервер на Windows 7, и ответят на самые частые вопросы.

Самый главный – где взять прокси? Советуем сервис . Ребята продают индивидуальные айпи-адреса из 14 стран. IP продавца подходят для всех задач: как для сёрфинга в интернете, так и для фарма персонажа в игре. Техподдержка сервиса работает 24/7. Операторы саппорта отвечают за 5 минут, всегда подробно. Вопросы читают внимательно. Если не получается подключить айпи – всё объяснят, ещё и скриншоты сделают. Если IP не подошёл – меняют или возвращают деньги в течение 24 часов с момента покупки.

Инструкция

Алгоритм настройки прокси в Виндовс 7 такой:

- Нажмите «Пуск» и откройте «Панель управления».

- Далее в меню “Просмотр” выберите “Крупные значки”.

- Из моря значков найдите “Свойства браузера”.

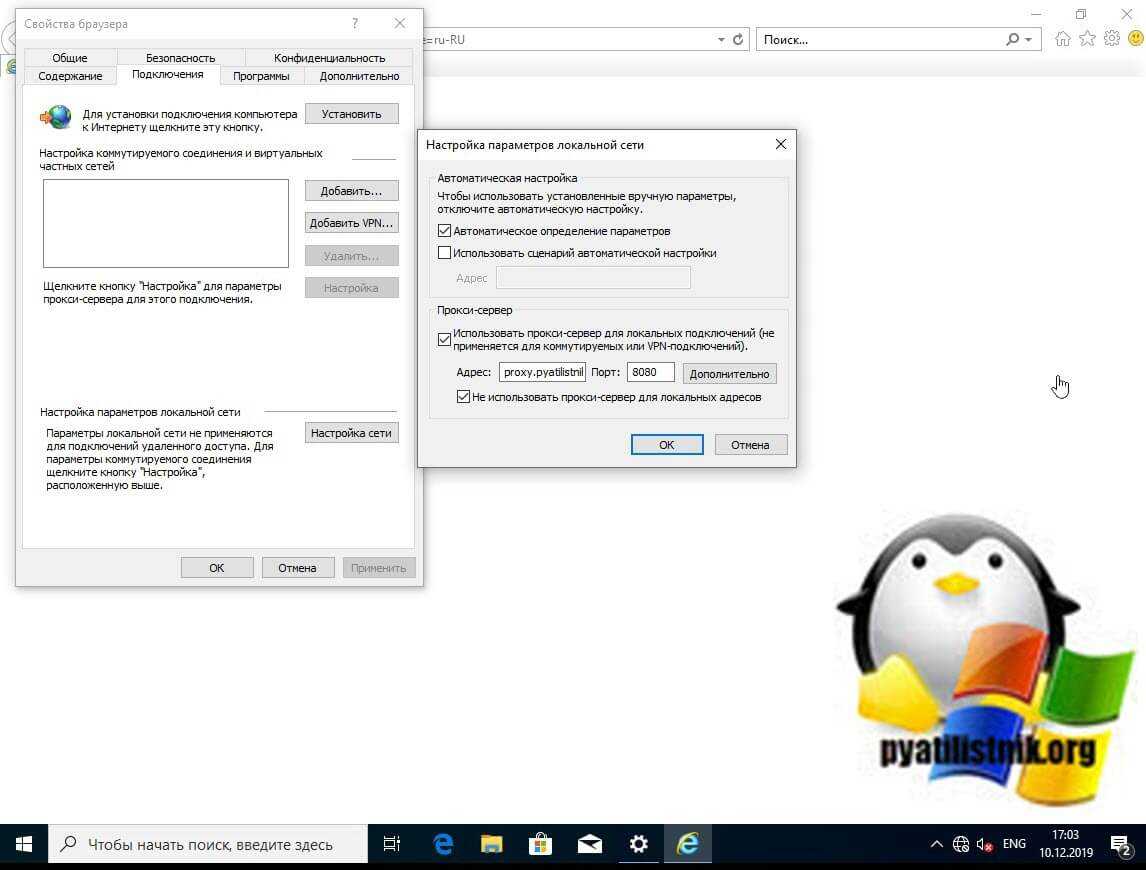

- Откройте раздел “Подключения” и выберите “Настройка сети”.

- Поставьте галочку напротив «Использовать прокси-сервер для локальных подключений».

- Нажмите «Дополнительно».

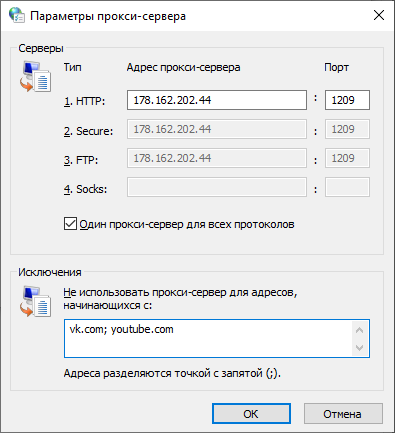

- Уберите галочку с “Один прокси-сервер для всех протоколов” и напишите IP и порт промежуточного сервера. Кликните «ОК».

- Кликните «ОК» ещё раз.

Откройте браузер. Выскочит окошко. Введите туда логин и пароль от прокси.

Что делать, если выдаёт ошибку

Если сайт не хочет загружаться, сделайте три вещи:

- Проверьте срок действия IP-адреса.

- Убедитесь, что вы правильно ввели данные прокси.

- Отключите proxy- или vpn-расширение или вообще удалите, если оно есть.

Если эти способы не помогли, обратитесь в техподдержку прокси-сервиса.

Как ограничить работу прокси на определённых сайтах

Чтобы промежуточный сервер не действовал на определённых веб-ресурсах, проделайте путь Пуск –> Панель управления –> выберите Крупные значки –> Свойства браузера –> Подключения –> Настройка сети. Затем в поле внизу напишите адрес сайта, на который работа IP-адреса не будет распространяться.

Выбирайте платные прокси

Не используйте бесплатные айпи. Они бесполезны, потому что почти все веб-ресурсы добавили бесплатные промежуточные сервера в чёрный список, поэтому сразу же распознают ваш реальный адрес. А если какой-то сайт не добавил айпи в ЧС, то стащить прокси из интернета не получится по двум причинам:

- Один адрес используют 5-10 человек, это сразу же вызывает подозрение у систем сайтов;

- Из-за высокой загруженности прокси очень сильно тупит интернет, сайты не грузятся.

Платными промежуточными серверами пользуетесь только вы. Веб-ресурсы не занесли их в ЧС, потому что они не вызывают подозрений. Платные айпи защищены логином и паролем, поэтому посторонний не подключится к тому же серверу, что и вы. Опять же: так как вы одни на сервере, он не перегружается – и интернет работает так быстро, будто вы без прокси.

Заключение

Настроить IP в «семёрке» несложно. Но для нормальной работы берите платные айпи-адреса, потому что от бесплатных нет смысла. Если не получается подключить промежуточный сервер, а советы из статьи не помогли, обратитесь в техподдержку продавца прокси.

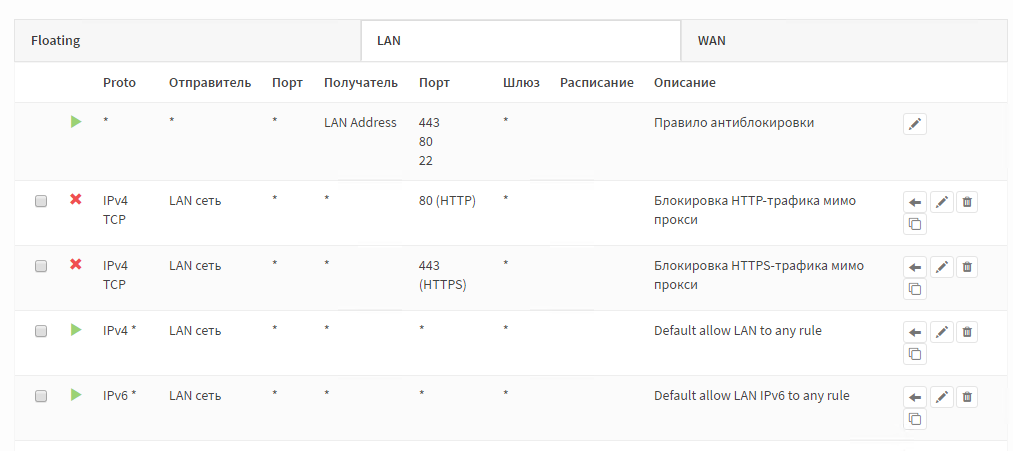

Запрет работы в обход веб-прокси¶

Фильтрация трафика осуществляется при его обработке веб-прокси сервером. Если пользователи будут иметь возможность работать в обход веб-прокси, то правила прокси не будут применены.

Для того, чтобы запретить обращение пользователей в Интернет в обход веб-прокси, произведите следующие действия.

Пройдите в Межсетевой экран -> Правила на вкладку LAN и создайте два правила со следующими настройками:

Правило для блокировки HTTP-трафика, идущего мимо прокси

|

Действие |

Блокировка |

|

Интерфейс |

LAN |

|

Протокол |

TCP |

|

Источник |

LAN net |

|

Диапазон портов назначения |

HTTP |

|

Описание |

Блокировка HTTP-трафика мимо прокси |

Правило для блокировки HTTPS-трафика, идущего мимо прокси

|

Действие |

Блокировка |

|

Интерфейс |

LAN |

|

Протокол |

TCP |

|

Источник |

LAN net |

|

Диапазон портов назначения |

HTTPS |

|

Описание |

Блокировка HTTPS-трафика мимо прокси |

Traffic Inspector Next Generation имеет ряд преднастроенных правил, которые разрешают любое обращение в Интернет со стороны внутренней локальной сети. Для того, чтобы новые правила применялись, их нужно разместить до преднастроенных правил. Расположите правила в порядке, указанном на скриншоте:

Что еще умеет Traffic Inspector Next Generation

Traffic Inspector Next Generation не просто интернет фильтр для детей. Это полноценный шлюз безопасности с межсетевым экраном для контроля и защиты интернет-доступа в компьютерных сетях организаций. Преимущества школам, техникумам, ВУЗам и другим учебным заведениям:

- Предотвращает доступ хакеров в компьютерную сеть, взлом и кражу данных, установку на компьютеры вирусов, скриптов слежения и другого вредоносного ПО.

- Производит антивирусную проверку контента.

- Блокирует не только контент, предусмотренный законом, но и сайты, мешающие образовательному процессу: социальные сети, блоги, форумы, Youtube и т.п. (администрация школы сама может настроить правила блокировки).

- Блокирует рекламу — баннеры, видео, всплывающие окна — так как она способна содержать недопустимую информацию (сам сайт при этом может находиться в «белом» списке). К тому же, без рекламы web-страницы загружаются быстрее.

- Ограничивает трафик на компьютерах, которые потребляют его слишком много, поэтому интернет не тормозит, даже если в школе слабый канал.

- Устанавливает лимиты трафика, если он дорого стоит (особенно актуально в труднодоступных районах сельской местности с недешевым спутниковым интернетом).

- Сотруднику администрации доступна статистика, в том числе — кто и какие сайты смотрел, что искал в интернете, сколько трафика было израсходовано.

Интернет фильтр: бесплатный период

Можно заказать бесплатное тестирование Traffic Inspector Next Generation на 30 дней. Проведение тестирования не накладывает никаких обязательств на покупку решения. Мы считаем важным предоставить потенциальным заказчикам возможность самостоятельно убедиться в эффективности нашего продукта и решить, насколько он соответствует их требованиям.

Чтобы бесплатно получить ваш тестовый экземпляр Traffic Inspector Next Generation, отправьте запрос прямо сейчас.

-

Приключения паддингтона краткое содержание на английском

-

Где то в мире есть солнце краткое содержание

-

Фонд оценочных средств 2 класс школа россии фгос по музыке

-

Зачем изучать науки в школе

- Катастройка зиновьев краткое содержание

Настраиваем фильтры SquidGuard

Для ограничения доступа к различным сайтам мы будем использовать фильтр SquidGuard. Настройка этого компонента производится в меню Services\Proxy filter. Для начала включаем черные списки — установите галку Blacklist, а затем в поле Blacklist URL добавьте адрес для загрузки черных списков (например http://www.shallalist.de/Downloads/shallalist.tar.gz ). Нажимаем кнопку Save внизу страницы. После этих манипуляций идем в закладку Blacklist и жмем кнопку Download, чтобы скачать черные списки.

После скачивания SquidGuard перестроит базу известных ему сайтов, что может занять некоторое время. На моей относительно не слабой машине это заняло порядка 5-7 минут, а на сайте разработчика вообще написано, что этот процесс может занять до получаса. По завершению этого чудного процесса вы должны получить надпись «Blacklist update complete».

Теперь возвращаемся в закладку General Settings, выставляем галку Enable, можно активировать все галки логирования событий. Затем жмем Save внизу. В итоге должно получиться вот так:

После включения фильтра весь трафик будет блокироваться. Чтобы это исправить — идем в настройки по умолчанию, за которые отвечает закладка Common ACL. Там есть надпись Target Rules List, выделенная красным. Если по ней нажать, то раскроется список категорий сайтов, которые входят в blacklist. Напротив каждой категории можно выставить следующие значения:

- —— — не обрабатывать фильтром

- whitelist — не блокировать никогда, даже если перекрывается другими правилами

- deny — запрещать

- allow — разрешать

В самом конце списка будет категория Default access (доступ по умолчанию). Мы рекомендуем поставить там allow, а на «нужных» категориях ставить deny. Тем самым по умолчанию мы разрешим доступ куда угодно за исключением запрещенных категорий. Каждый раз когда вы будете менять доступ до категорий не забывайте нажимать Save внизу и кнопку Apply в закладке General settings.

Текущая конфигурация

Итоговый конфигурационный файл squid.conf должен выглядеть примерно так

acl localnet src 192.168.0.0/16 # RFC 1918 local private network (LAN)acl SSL_ports port 443acl Safe_ports port 80 # httpacl Safe_ports port 21 # ftpacl Safe_ports port 443 # httpsacl Safe_ports port 70 # gopheracl Safe_ports port 210 # waisacl Safe_ports port 1025-65535 # unregistered portsacl Safe_ports port 280 # http-mgmtacl Safe_ports port 488 # gss-httpacl Safe_ports port 591 # filemakeracl Safe_ports port 777 # multiling httpacl CONNECT method CONNECT#FIX: sites do not deliver intermediate certificate: certificate issuer (CA) not known#allow fetching of missing intermediate certificatesacl intermediate_fetching transaction_initiator certificate-fetchinghttp_access allow intermediate_fetchinghttp_access deny !Safe_portshttp_access deny CONNECT !SSL_portshttp_access allow localhost managerhttp_access deny managerinclude /etc/squid/conf.d/*.confhttp_access allow localhosthttp_access deny all# not bumphttp_port 8443 tcpkeepalive=60,30,3http_port 3128 tcpkeepalive=60,30,3 ssl-bump generate-host-certificates=on dynamic_cert_mem_cache_size=20MB tls-cert=/etc/squid/ssl/squid.pem cipher=DEFAULT:@SECLEVEL=1 options=NO_TLSv1,NO_SSLv3 tls-dh=prime256v1:/etc/squid/ssl/dhparam.pemtls_outgoing_options min-version=1.1 cipher=DEFAULT:@SECLEVEL=1 options=NO_TLSv1,NO_SSLv3 flags=DONT_VERIFY_PEER#allow connection even with certificate validation errorssslproxy_cert_error allow allacl devnet dstdomain "/etc/squid/rules/devnet.list"acl whitelist ssl::server_name "/etc/squid/rules/whitelist.list"acl blacklist ssl::server_name "/etc/squid/rules/blacklist.list"# no cachealways_direct allow whitelist devnetacl step1 at_step SslBump1ssl_bump peek step1# localhostssl_bump splice localhost# White listssl_bump splice devnetssl_bump splice whitelist# Black listssl_bump terminate blacklist#ssl_bump bump all ssl_bump stare allsslcrtd_program /usr/lib/squid/security_file_certgen -s /var/lib/squid/ssl_db -M 20MBsslcrtd_children 5coredump_dir /var/spool/squidrefresh_pattern ^ftp: 1440 20% 10080refresh_pattern ^gopher: 1440 0% 1440refresh_pattern -i (/cgi-bin/|?) 0 0% 0refresh_pattern . 0 20% 4320

2. Индивидуальные настройки категорий для компа

Это делается в закладке Groups ACL. Сделаем одно правило для админского компа. Назовеем правило adminPC, укажем его IP-адрес, в ниспадающем списке Time при желании можно указать временной интервал из предварительно созданных на шаге 1.

Категории сайтов при разворачивании у нас будут представлены двумя столбцами. Левый столбец определяет фильтрацию категорий в установленном нами временном интервале, а правый столбец наоборот — в остальное время.

Нажимаем Save. Созданные правила можно редактировать, выключать, удалять. Чтобы выключить какое-либо правило надо зайти в него,

установить саму первую галку — Disabled и сохранить правило.

Методы запрета изменения настроек прокси сервера

В данном примере я покажу вам несколько вариантов, которые вы сможете использовать по своим требованиям. Первый вариант, это использование ISE настроек групповой политики, второй вариант, это использование ключей реестра.

Благодаря данной инструкции вы сможете запретить изменение настроек прокси в Internet Explorer, Google Chrome, Mozilla Firefox, Yandex браузер, в разделе прокси-сервер в Windows 10

Так же хочу отметить, что данная политика будет иметь эффект если пользователь имеет административные права в ОС, чтобы этого избежать произведите настройки фильтрации в ACL GPO политики

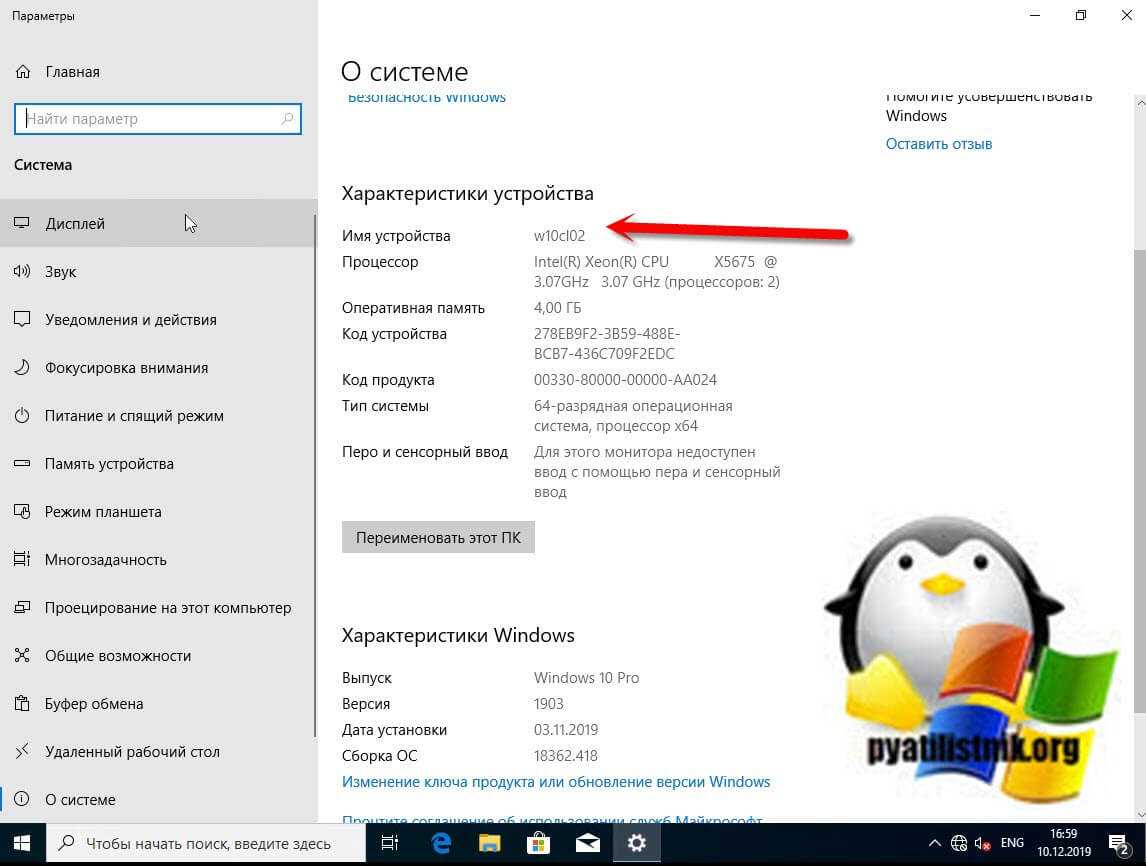

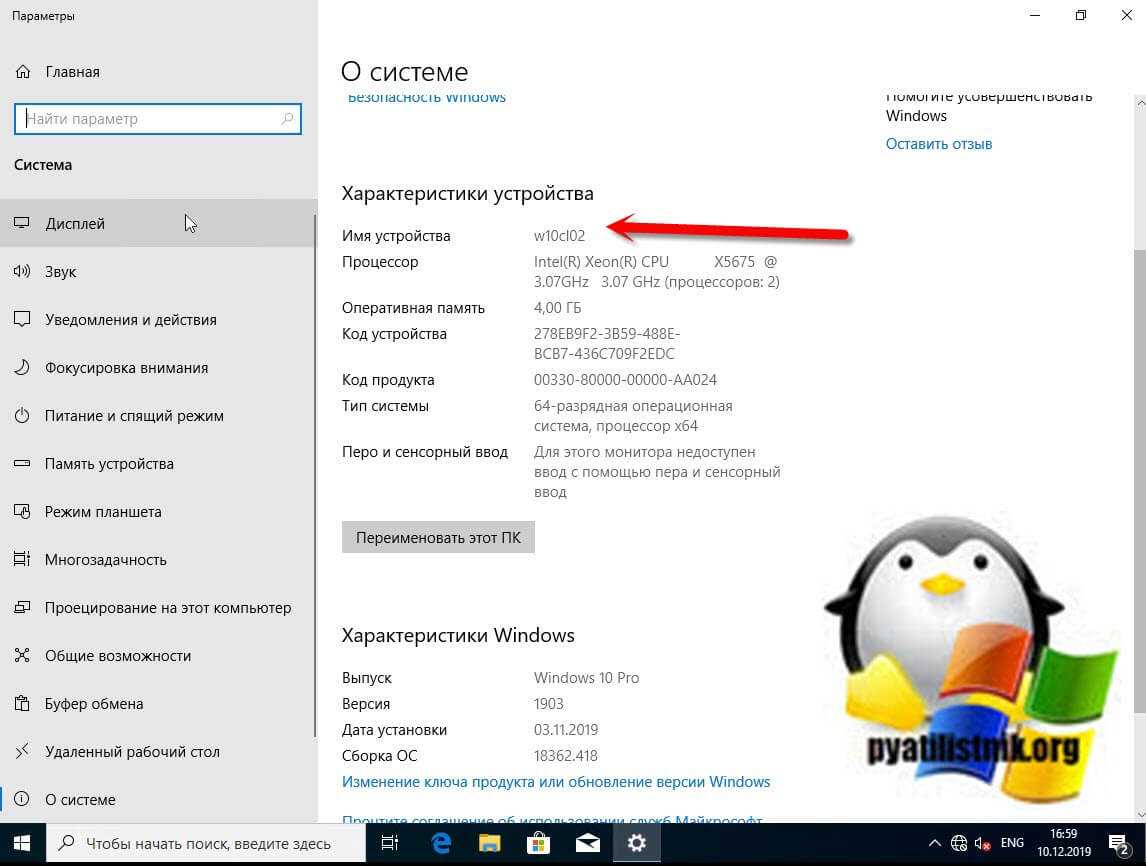

И так у меня в домене Active Directory есть компьютер W10CL02 под управление операционной системы Windows 10 и пользователь Барбоскин Геннадий.

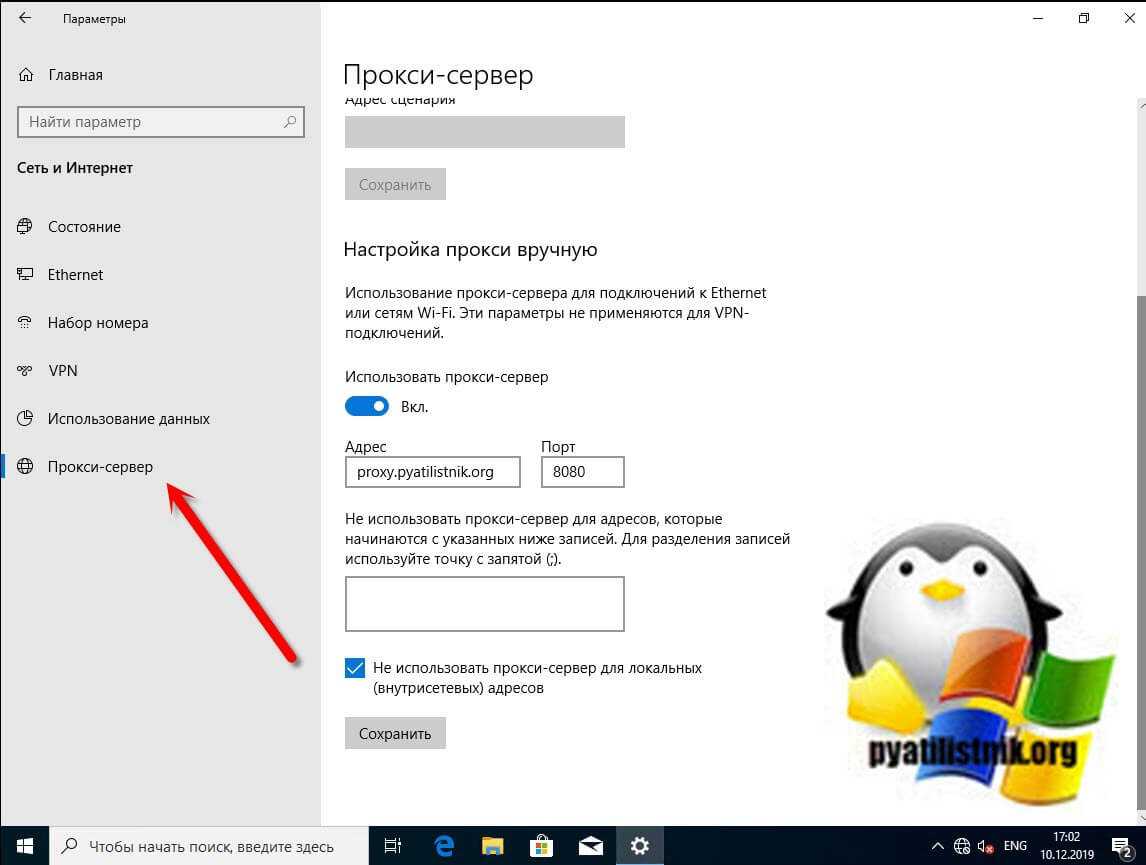

Мне бы хотелось запретить ему изменять настройки прокси сервера в Internet Explorer и в настройках Proxy на уровне системы. В прошлый раз мы с вами через групповые политики назначили на его компьютере свои настройки прокси-сервера, которые были прописаны в настройках «Параметры — Прокси сервер»

или же в «Настройках параметров локальной сети» в Internet Explore 11.

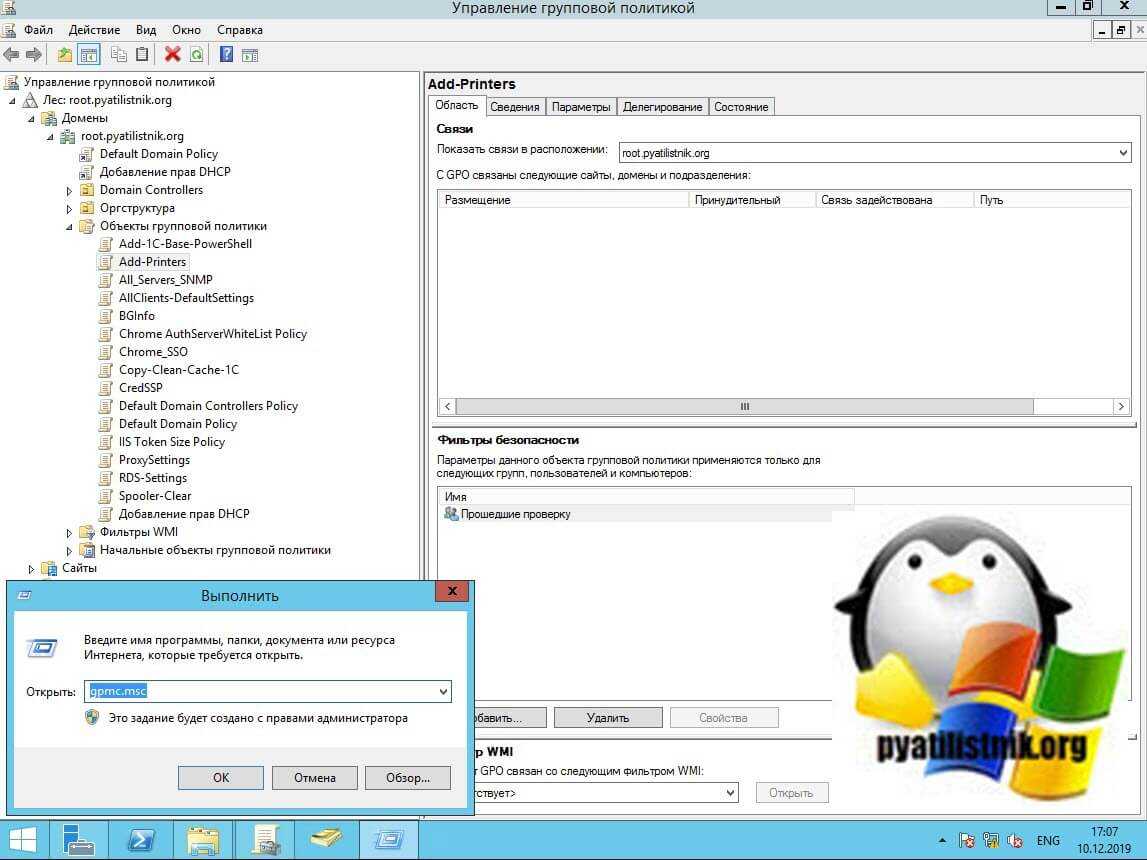

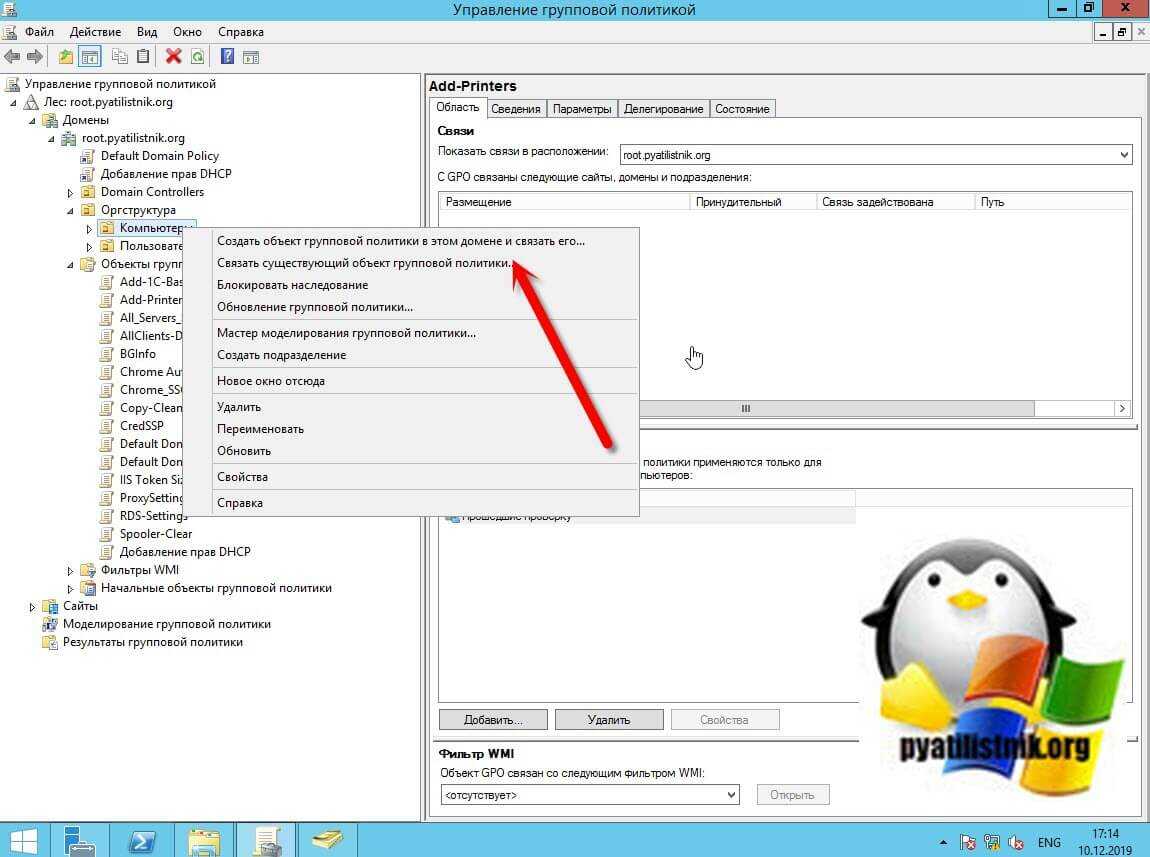

Вся проблема заключается в том, что Геннадий умеет изменять эти настройки и знает, что для этого не требуется наличие административных прав в системе. Это не порядок и давайте это исправлять. Откройте оснастку «Управление групповой политикой», можно из окна выполнить, введя gpmc.msc

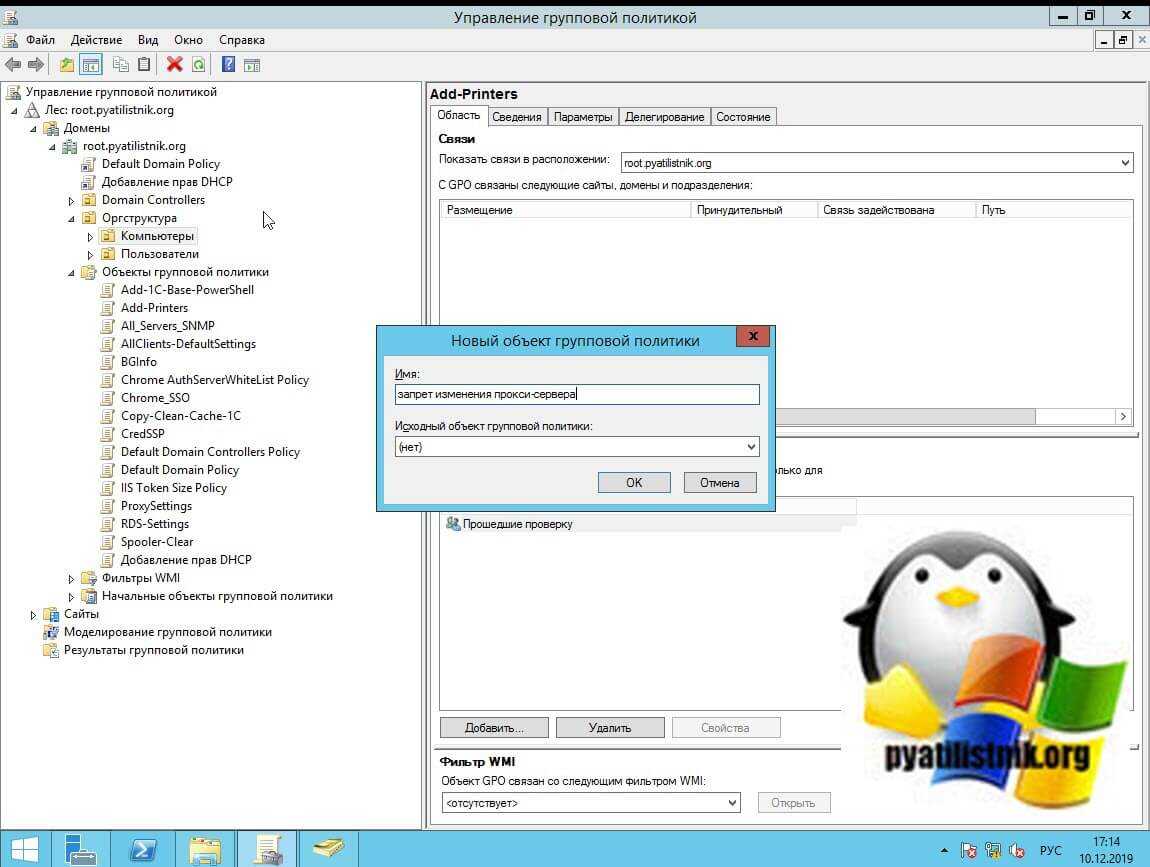

Найдите ваше организационное подразделение к которому вы будите применять объект групповой политики, тут нужно не забывать, что вы можете настроить ограничение на уровне пользователя или на уровне компьютера, если сделаете на уровне компьютера, то это будет распространяться на всех его пользователей, обычно это делают на терминальных серверах. В моем примере я сделаю настройку для компьютера, но и покажу и для пользователя. Создаем новый объект GPO и задаем ему нужное вам имя. Переходим к ее редактированию.

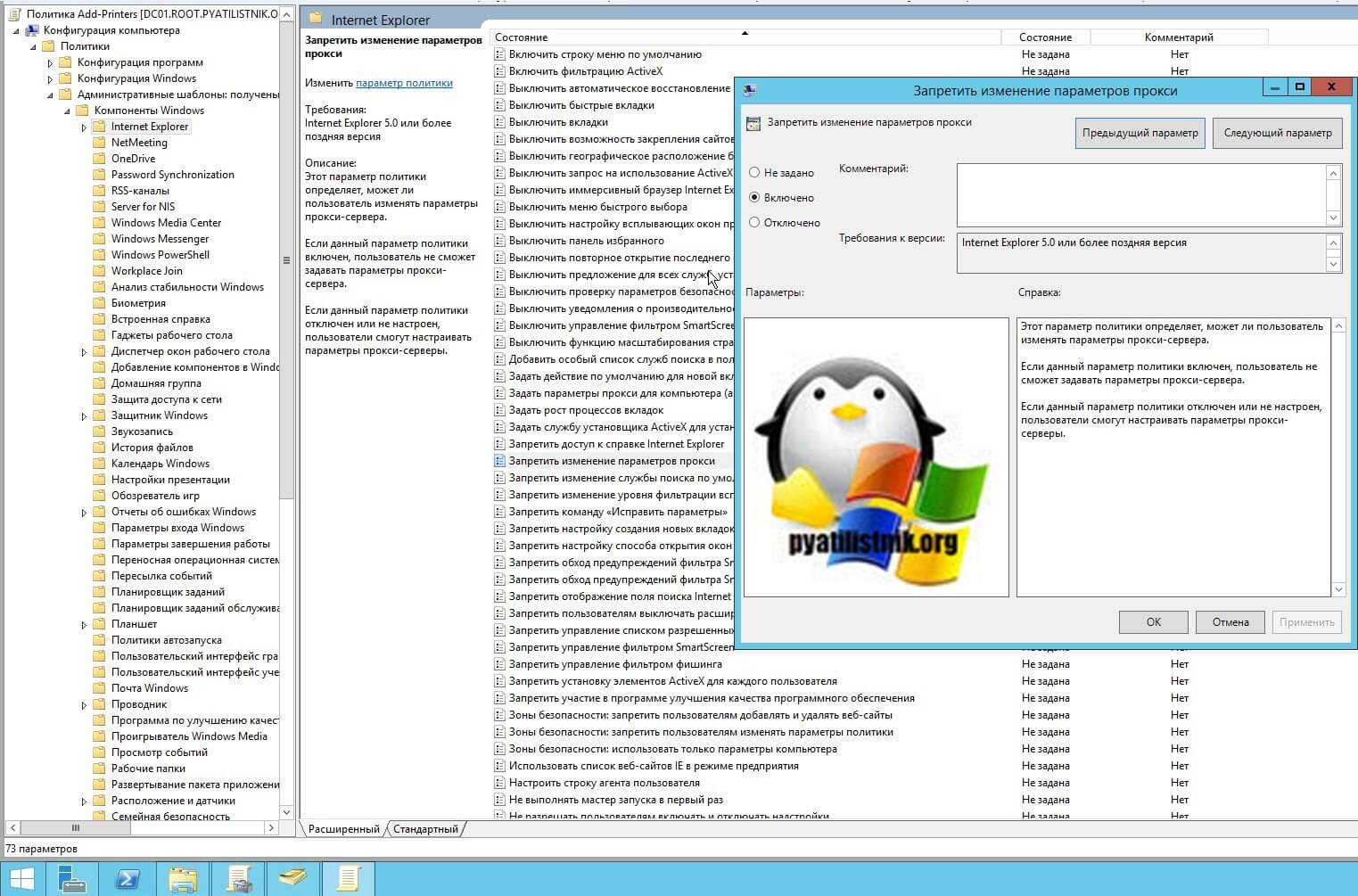

Откройте ветку настроек, если для компьютера:

Конфигурация компьютера — Политики — Административные шаблоны — Компоненты Windows — Internet Explorer — Запретить изменение параметров прокси (Computer Configuration — Administrative Templates — Windows Components — Internet Explorer — Prevent changing proxy settings)

Включение параметра «Запретить изменение параметров прокси» отнимет права на изменение данной функции.

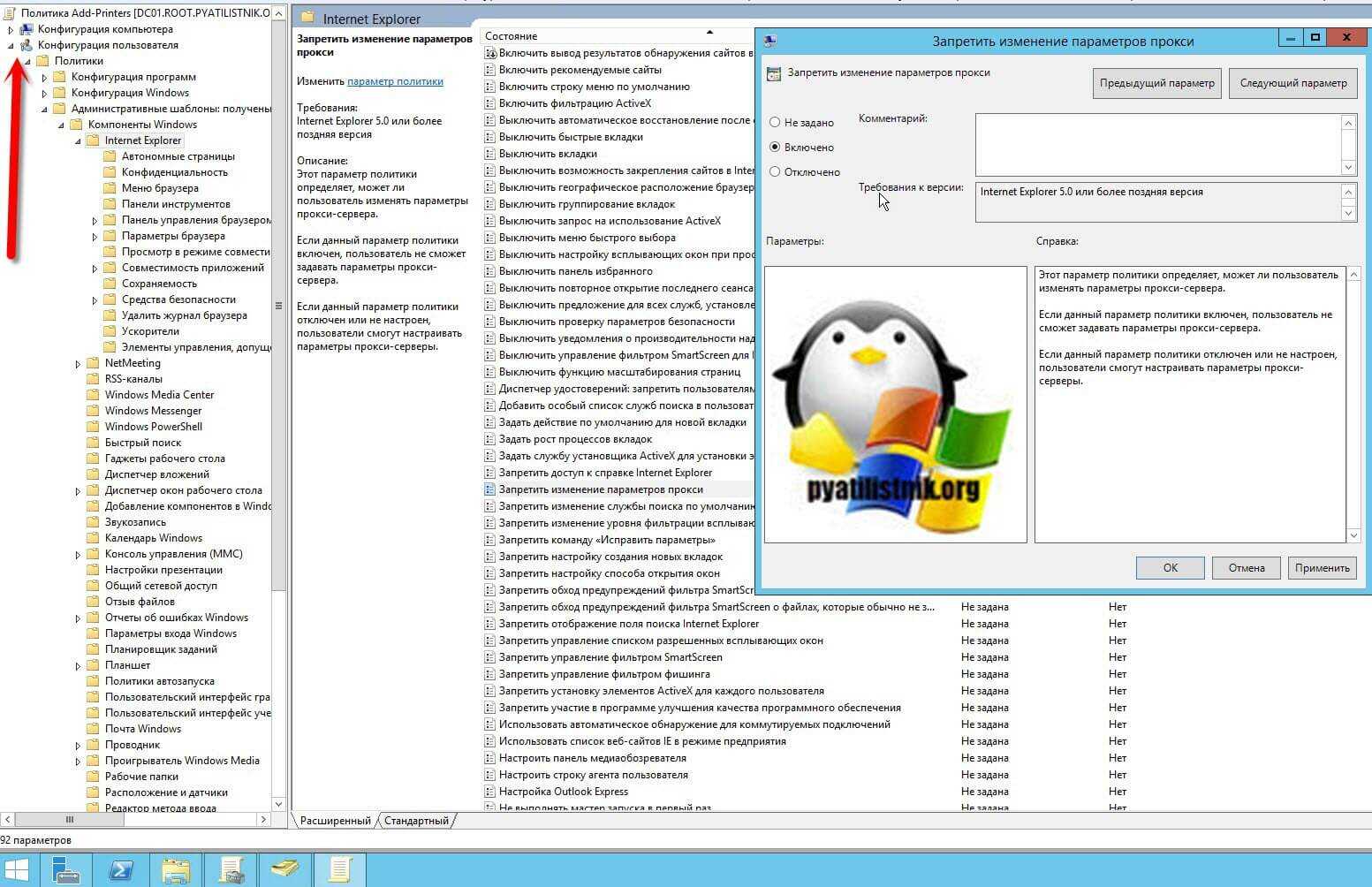

Откройте ветку настроек, если для пользователя:

Конфигурация пользователя — Политики — Административные шаблоны — Компоненты Windows — Internet Explorer — Запретить изменение параметров прокси (User Configuration — Administrative Templates — Windows Components — Internet Explorer — Prevent changing proxy settings)

хочу напомнить, что настройки на уровне компьютера более приоритетнее, чем политика на пользователя, поэтому если на уровне компьютера стоит запрет, а на уровне пользователя разрешение, то суммарным результатом будет запрет

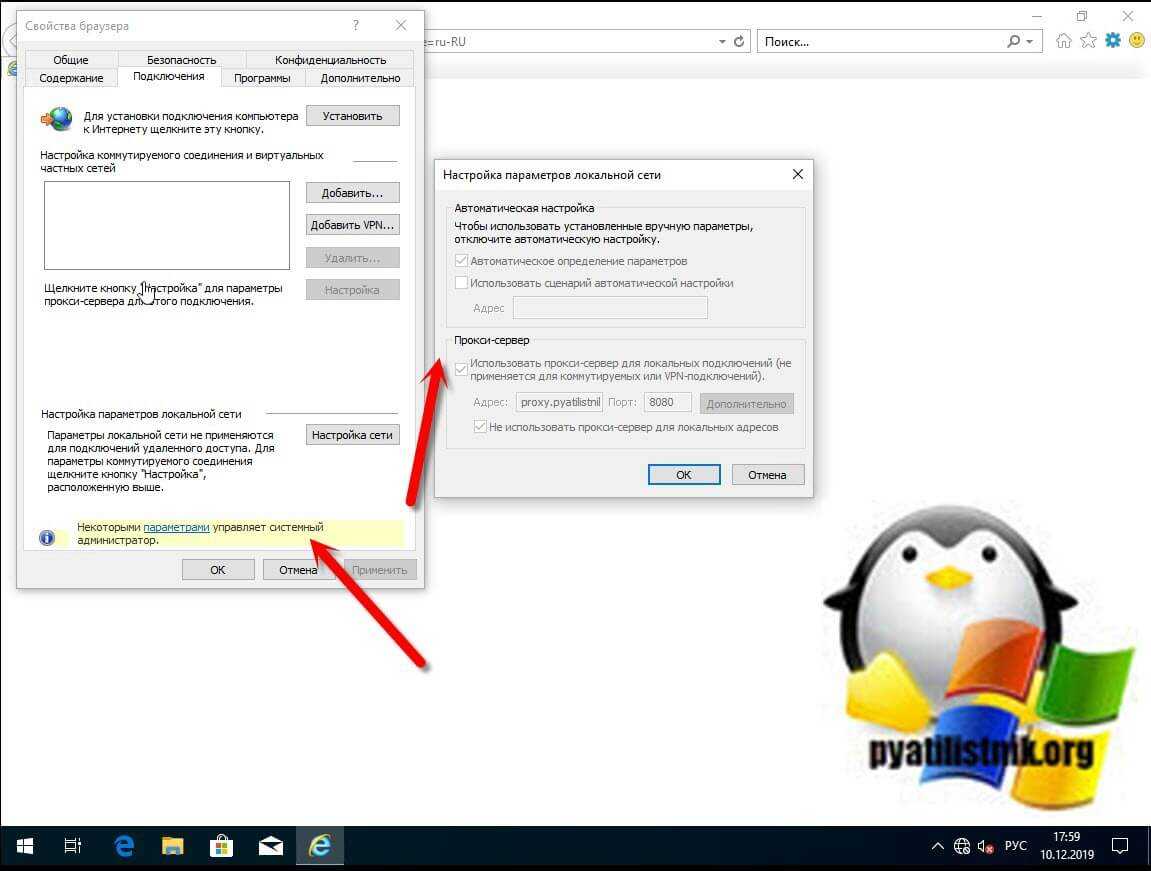

Произведем обновление групповых политик на компьютере пользователя и проверим результат нашей политики по ограничению настроек прокси-сервера. Если политика была нацелена на компьютер, то она применится сразу ,если на пользователя ,то ему придется произвести выход из системы, чтобы увидеть данные настройки. При следующей авторизации я зашел в настройки Internet Explorer, где я вижу, что политика успешно отработала.

На вкладке «Подключения — Настройки сети» я не могу взаимодействовать со вкладкой «Прокси-сервер: использовать прокси-сервер для локальных подключений (не применяется для коммутируемых или VPNподключений)», она просто неактивна.

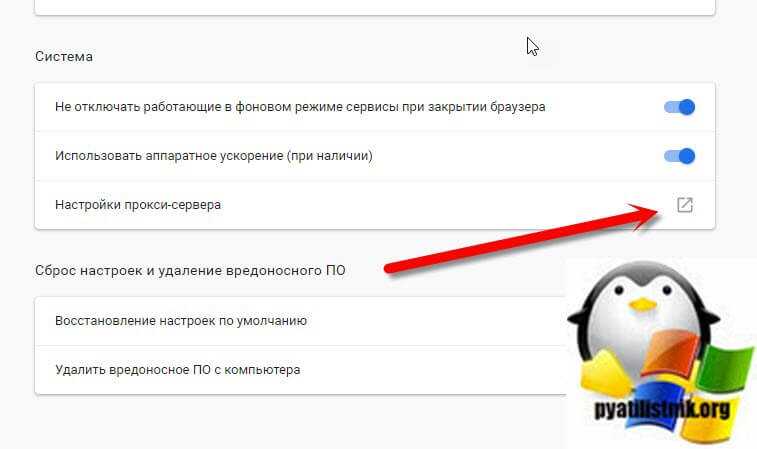

Если попытаться изменить настройки для Google Chrome или Mozilla, то вас перекинет в параметры Windows или же на вкладку подключений Internet Explorer, где вы так же не сможете ничего изменить.

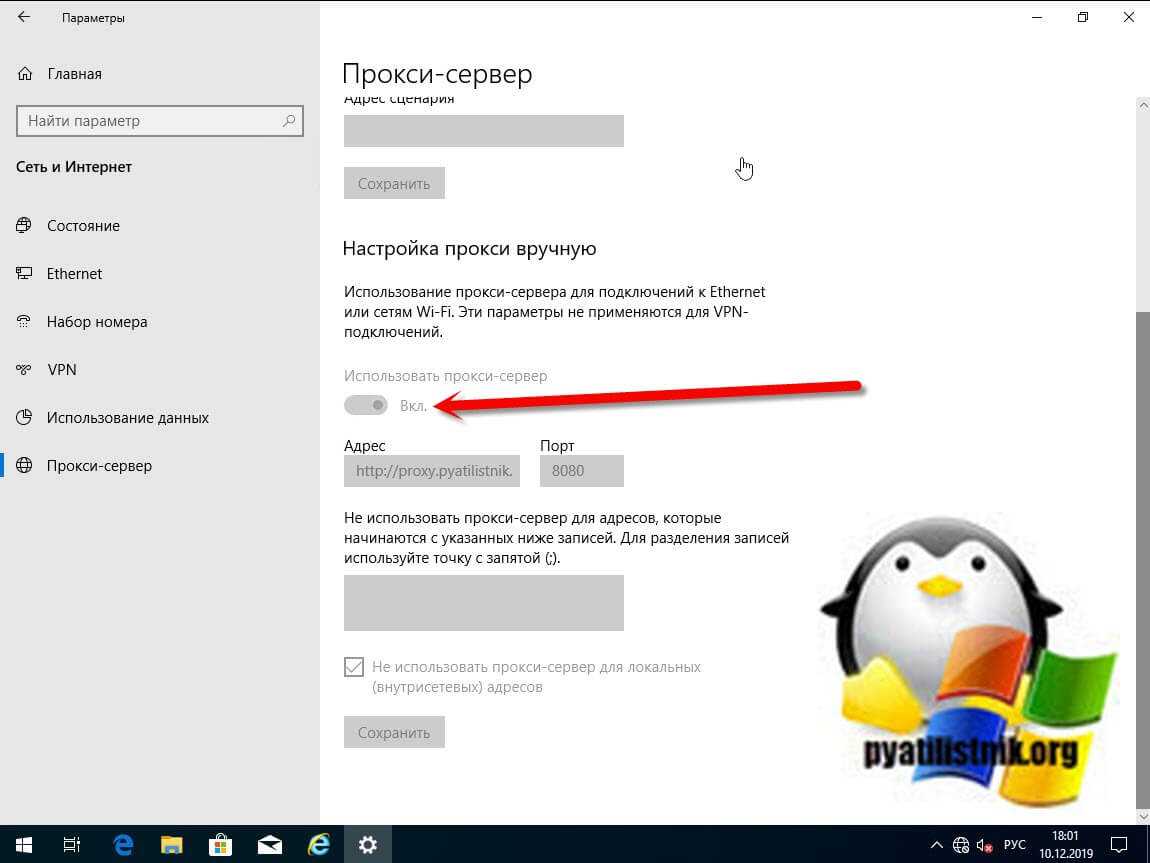

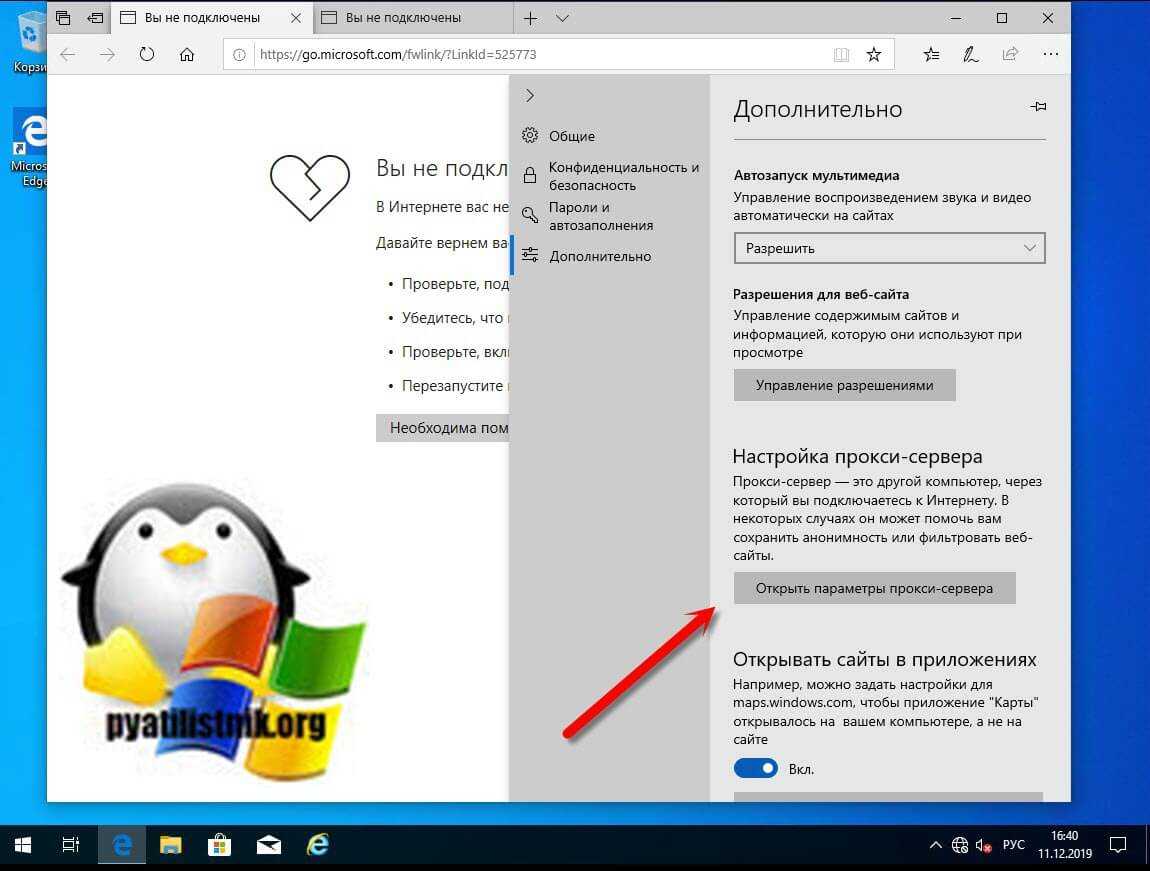

В Edge та же песня, из вкладки «Дополнительно — Открыть параметры прокси-сервера»

То же самое можно проверить в параметрах Windows 10 в разделе «Прокси-сервер», где у меня не активен ползунок «использовать прокси-сервер». Ограничения отлично работают.

Подмена заголовков в запросе клиента в Squid

Дело было на домашнем Debian-сервере. Один из интернет радио порталов напрочь отказывался воспроизводиться на моем музыкальном центре, настойчиво предлагая закрыть плейер и открыть браузер. К сожалению, не смотря на наличие интернета, браузер в музыкальном центре конструкцией не был предусмотрен. Пришлось замаскировать центр под браузер путем подмены заголовка User-Agent с помощью Squid’а и прозрачного проксирования.

Для подмены HTTP-заголовка, добавляем три опции в squid.conf:

# Подмена HTTP-заголовка User-Agent # Задаем IP-адрес устройства, для которого требуется подмена acl MediaDevice src 192.168.0.3 # Запрещаем передачу HTTP-заголовка User-Agent request_header_access User-Agent deny MediaDevice # Включаем подмену HTTP-заголовка User-Agent, задаем браузер по вкусу ;) request_header_replace User-Agent Mozilla/5.0 (Windows NT 6.1; WOW64; rv:36.0) Gecko/20100101 Firefox/36.0

Перезапускаем Squid:

service squid restart

Поскольку это безобразие нагло нарушает HTTP-стандарт, требуется сборка Squid с параметром LAX_HTTP, он же –enable-http-violations.

Блокирование по URL

Чтобы блокировать определенный Web-узел или группу узлов, необходимо задать набор URL-адресов как часть правила брандмауэра внутри существующей конфигурации ISA Server. Основное различие между стандартным правилом политики брандмауэра и правилом фильтрации контента такого типа — тип места назначения. Место назначения, заданное в правиле брандмауэра, — сетевой объект (отдельный узел или группа IP-адресов, например сеть External, заранее определенная в ISA Server). Принимая решение о создании фильтра контента, администратор определяет набор URL-адресов как место назначения и задает политику запрета всего трафика.

Таблица. Назначение правила брандмауэра

Таблица. Назначение правила брандмауэра

Предположим, требуется, чтобы ни один сотрудник компании не мог обращаться к Web-узлу Playboy из корпоративной сети. Адрес http://www.playboy.com выбран для пояснения фильтрации контента как широко известный источник материалов «для взрослых». Сначала строится типовое правило брандмауэра со значениями, приведенными в таблице. Набор URL-адресов составляется впервые, и готовых вариантов нет. Поэтому следует щелкнуть на кнопке New, чтобы создать новый набор URL-адресов, который будет применен к правилу брандмауэра. На экране 1 показано диалоговое окно New URL Set Rule Element.

Как мы видим, заданный набор URL-адресов содержит один путь: http://*.playboy.com. Использование универсального подстановочного символа (*) позволяет успешно блокировать все серверы в DNS-зоне playboy.com. В целом этот подход предпочтительнее, чем запрет доступа к сайтам, внесенным в список (например, www.playboy.com, server1.playboy.com, server2.playboy.com). После того как будет создано правило, следует применить изменения к брандмауэру, чтобы они вступили в силу.

Экран 1. Назначение набора URL-адресов

Экран 1. Назначение набора URL-адресов

После того как новая политика начнет действовать, следует обратиться к одному из блокированных Web-узлов с рабочей станции внутри организации. Если все сделано правильно, то на экране появится сообщение об ошибке браузера The page cannot be displayed. В разделе Technical Information в нижней части сообщения об ошибке поясняется, что ISA Server блокировал обращение к указанному URL.

Чтобы избежать лишних обращений в службу технической поддержки и напомнить пользователям о политиках компании относительно нежелательных узлов, можно связать с правилом блокировки URL-набора специальную HTML-страницу с информацией, поясняющей причину возникновения ошибки.

В диалоговом окне Properties для правила нужно перейти к вкладке Action (экран 2), чтобы установить флажок Redirect HTTP requests to this Web page и указать URL-адрес.

Экран 2. Настраиваем сообщение об ошибке

Экран 2. Настраиваем сообщение об ошибке

Можно запрещать обращения к Web-узлам и по другим причинам. На многих предприятиях запрещены Web-узлы, на которых проводятся виртуальные чемпионаты среди футбольных команд из любителей спорта. Все больше компаний запрещают пользоваться Web-узлами электронной почты изнутри организации, так как львиная доля заражений корпоративной сети вирусами происходит через почтовые Web-службы.

Следует помнить, что, как и другие правила ISA Server для брандмауэра, правила фильтрации контента обрабатываются от первого к последнему. ISA Server ищет совпадение для каждого запроса, проходящего через сеть, начиная с правила №1 в наборе правил брандмауэра. Если совпадений не обнаружено, то ISA Server сопоставляет запрос с правилом № 2, затем с правилом № 3 и т. д. до тех пор, пока не обнаружится совпадение или трафик будет обработан в соответствии с правилом Default Deny (которое всегда должно стоять последним). После того как ISA Server обнаружит совпадение, другие правила не обрабатываются. Поэтому правила для блокирования определенных Web-узлов должны стоять выше правил, которые разрешают пользователям просматривать Web-контент.

Кроме того, полезно помнить, что правило фильтрации контента можно применять в определенное время. Например, компания может блокировать Web-узлы виртуального футбола только в рабочие часы. В этом случае правило составляется как обычно, но применяется по расписанию.

Перенос логов доступа Squid

Логи доступа Squid могут занимать достаточно большой объем. На старых установках, где /var/log размещен на отдельном небольшом разделе, приходится перемещать лог доступа в /usr/local.

Создаем папку для логов, задаем права доступа:

mkdir -p /usr/local/squid/log chown root:squid /usr/local/squid/log chmod 770 /usr/local/squid/log

Останавливаем Squid:

service squid stop

Перемещаем логи в новое расположение:

mv /var/log/squid/* /usr/local/squid/log

Удаляем папку /var/log/squid и создаем ссылку на /usr/local/squid/log:

rmdir /var/log/squid ln -s /usr/local/squid/log /var/log/squid

Запускаем Squid:

service squid start

Настройка на практике

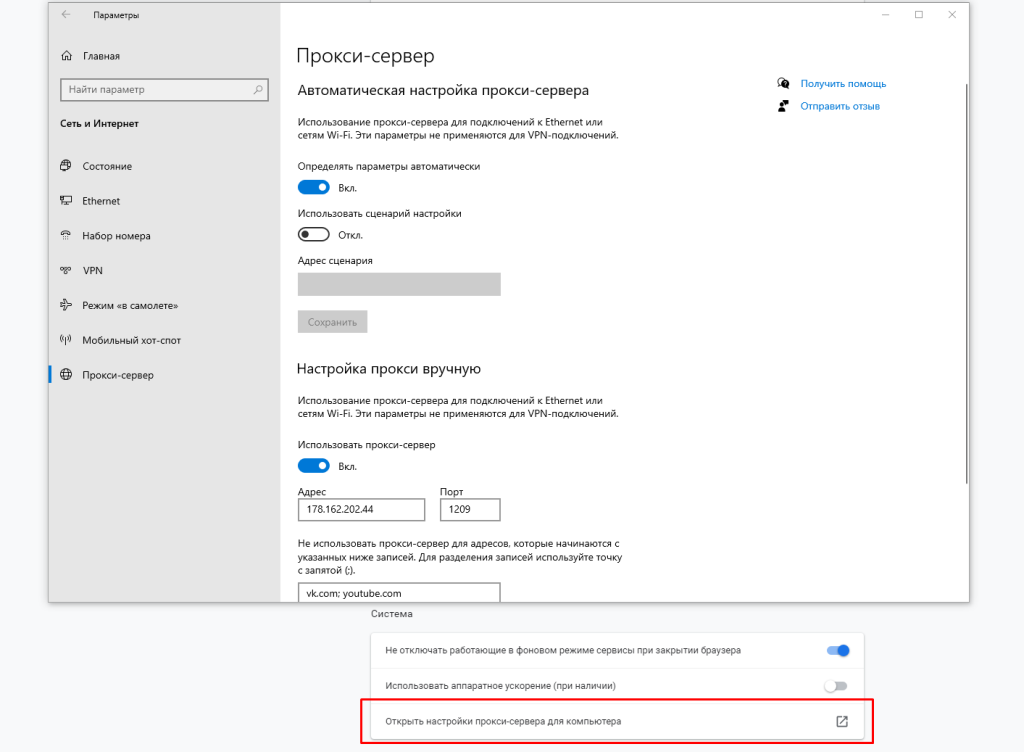

В Windows 10 встроены две панели управления: классическая и современная. Первое, о чем нужно позаботиться, это IP и порт, которые предоставляет поставщик услуги, с помощью них будет работать соединение.

Простой способ

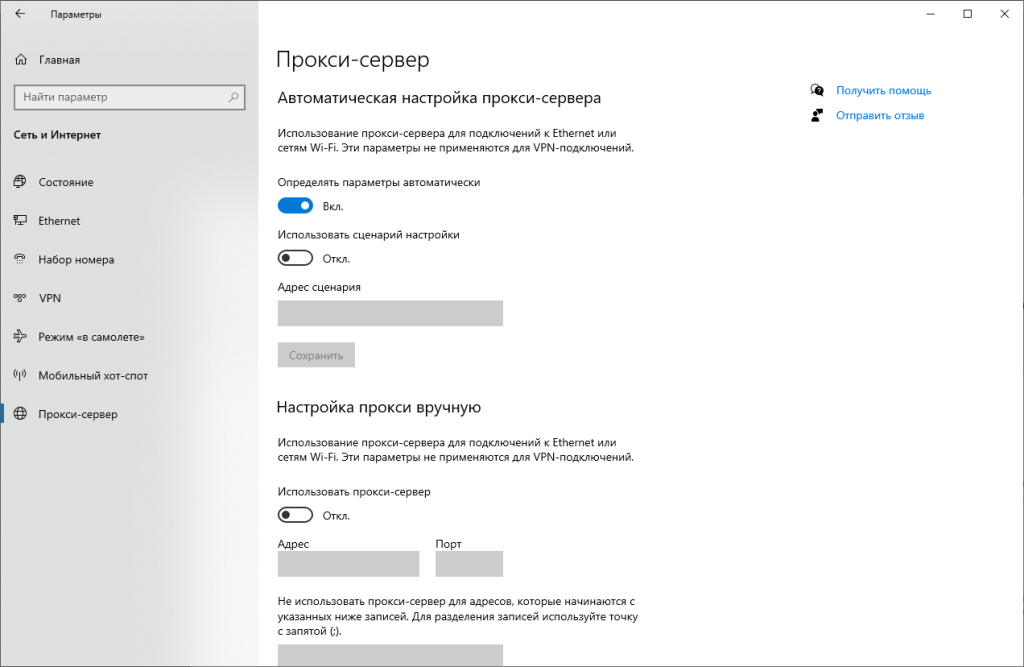

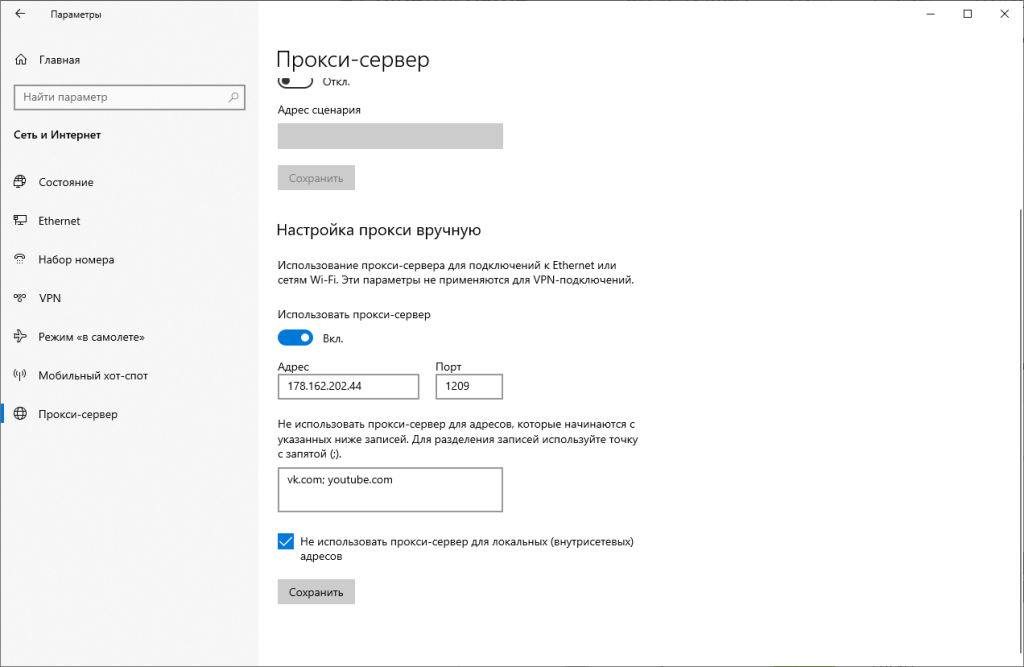

Заходим в «Параметры» — «Сеть и Интернет» — «Прокси-сервер».

- Внизу страницы располагаются опции прокси. Активируем proxy, а затем переходим к настройкам.

- Вставьте с поля адрес и порт, который был выдан поставщиком услуги. В исключениях можно указать сайты, для которых соединение через прокси использоваться не будет.

- Если хотите полной анонимности, то не отмечайте пункт «обеспечение прокси-соединения на уровне сети». Если при таких настройках Интернет не работает, то придется все-таки поставить галочку.

Временно отключить proxy можно через кнопку активации. Это простой способ настройки, который обеспечит если не максимальную, то хотя бы частичную защиту от хакеров.

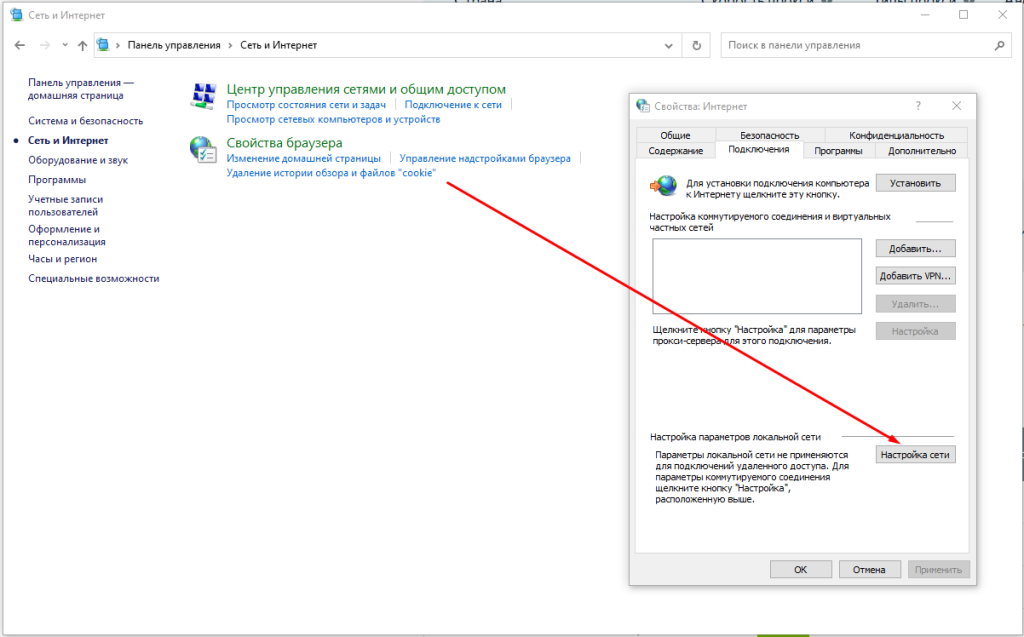

Классический способ

Настройку можно произвести через стандартную панель управления.

Зайдите в «Панель управления» — «Сеть и Интернет» — «Свойства браузера» — «Подключения».

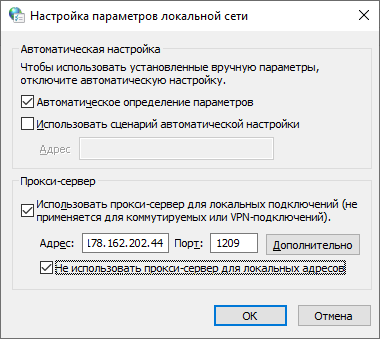

- Заходим в «Настройки сети» — «Прокси-сервер», отмечаем маяком «Использовать прокси-сервер для локальных подключений». Как и в первом варианте настройки прописываем IP и порт.

- Опция «Не использовать прокси-сервер для локальных адресов» также доступна для активации.

Через пункт «Дополнительно» можно настроить доп. параметры прокси-сервера. Для каждого из протоколов возможно создать отдельное подключение, а также выставить одно для всех имеющихся, если кликните «Один прокси сервер для всех протоколов».Для первого способа настройки все возможные протоколы — HTTP, HTTPS, FTP и Socks — установлены по умолчанию.

Исключения прокси в браузере

Однако, иногда возникают ситуации, когда необходимо исключить определенные веб-сайты или приложения из подключения к прокси-серверу. Например, некоторые веб-сайты могут быть недоступны через прокси или требовать прямого подключения для работы.

Для настройки исключений прокси в браузере следуйте указанным ниже инструкциям:

- Google Chrome: Откройте меню браузера, выберите «Настройки» и прокрутите вниз до раздела «Дополнительные». В разделе «Сеть» нажмите на кнопку «Изменить настройки прокси». В открывшемся окне выберите вкладку «Подключения» и нажмите на кнопку «Настройка сети». В появившемся окне выберите вкладку «Разделение IP-адресов» и добавьте исключения в поле «Исключения». Нажмите «ОК», чтобы сохранить изменения.

- Mozilla Firefox: Откройте меню браузера, выберите «Настройки» и перейдите на вкладку «Сеть». В разделе «Настройка прокси» нажмите кнопку «Настроить». В появившемся окне выберите вкладку «Исключения» и добавьте исключения в поле «Не использовать прокси для». Нажмите «ОК», чтобы сохранить изменения.

- Microsoft Edge: Откройте меню браузера, выберите «Настройки» и прокрутите вниз до раздела «Расширенные настройки». Нажмите на кнопку «Открыть настройки прокси» и в открывшемся окне выберите вкладку «Подключения». В разделе «Разделение IP-адресов» добавьте исключения в поле «Исключения». Нажмите «ОК», чтобы сохранить изменения.

Исключения прокси в браузере помогут вам настроить подключение только для необходимых вам веб-сайтов и приложений, обеспечивая более гибкую и удобную работу.

Примечание: Настройки и методы могут отличаться в зависимости от версии браузера и операционной системы. Убедитесь, что вы используете самую актуальную версию браузера и следуйте инструкциям, предоставленным разработчиком вашего браузера.

Запуск Squid

Включаем Squid в rc.conf:

squid_enable="YES"

Вручную редактором:

ee /etc/rc.conf

Или командой:

printf '\nsquid_enable=\"YES\"\n' >>/etc/rc.conf

Запускаем Squid:

service squid start

Если при старте получаем предупреждение: “WARNING: Could not determine this machines public hostname. Please configure one or set ‘visible_hostname’”. Задаем имя сервера параметром “visible_hostname” в конфиге.

Проверяем, запущен ли демон:

ps -ax | grep squid

Проверяем, слушается ли порт:

sockstat | grep squid

Проверяем системный лог на наличие сообщений от Squid:

grep squid /var/log/messages

Проверяем cache.log:

cat /var/log/squid/cache.log

В случае успешного старта вывод будет примерно следующим:

2015/03/25 15:29:32 kid1| Set Current Directory to /var/squid/cache 2015/03/25 15:29:32 kid1| Starting Squid Cache version 3.4.12 for i386-portbld-freebsd10.1... 2015/03/25 15:29:32 kid1| Process ID 32795 2015/03/25 15:29:32 kid1| Process Roles: worker 2015/03/25 15:29:32 kid1| With 14148 file descriptors available 2015/03/25 15:29:32 kid1| Initializing IP Cache... 2015/03/25 15:29:32 kid1| DNS Socket created at , FD 7 2015/03/25 15:29:32 kid1| DNS Socket created at 0.0.0.0, FD 8 2015/03/25 15:29:32 kid1| Adding nameserver 8.8.8.8 from /etc/resolv.conf 2015/03/25 15:29:32 kid1| Logfile: opening log daemon:/var/log/squid/access.log 2015/03/25 15:29:32 kid1| Logfile Daemon: opening log /var/log/squid/access.log 2015/03/25 15:29:32 kid1| Store logging disabled 2015/03/25 15:29:32 kid1| Swap maxSize 0 + 262144 KB, estimated 20164 objects 2015/03/25 15:29:32 kid1| Target number of buckets: 1008 2015/03/25 15:29:32 kid1| Using 8192 Store buckets 2015/03/25 15:29:32 kid1| Max Mem size: 262144 KB 2015/03/25 15:29:32 kid1| Max Swap size: 0 KB 2015/03/25 15:29:32 kid1| Using Least Load store dir selection 2015/03/25 15:29:32 kid1| Set Current Directory to /var/squid/cache 2015/03/25 15:29:32 kid1| Finished loading MIME types and icons. 2015/03/25 15:29:32 kid1| HTCP Disabled. 2015/03/25 15:29:32 kid1| Squid plugin modules loaded: 0 2015/03/25 15:29:32 kid1| Accepting HTTP Socket connections at local=:3128 remote= FD 11 flags=9 2015/03/25 15:29:32 kid1| Accepting NAT intercepted HTTP Socket connections at local=127.0.0.1:3128 remote= FD 12 flags=41 2015/03/25 15:29:33 kid1| storeLateRelease: released 0 objects

Инструкция по настройке прокси-сервера в Astra Linux

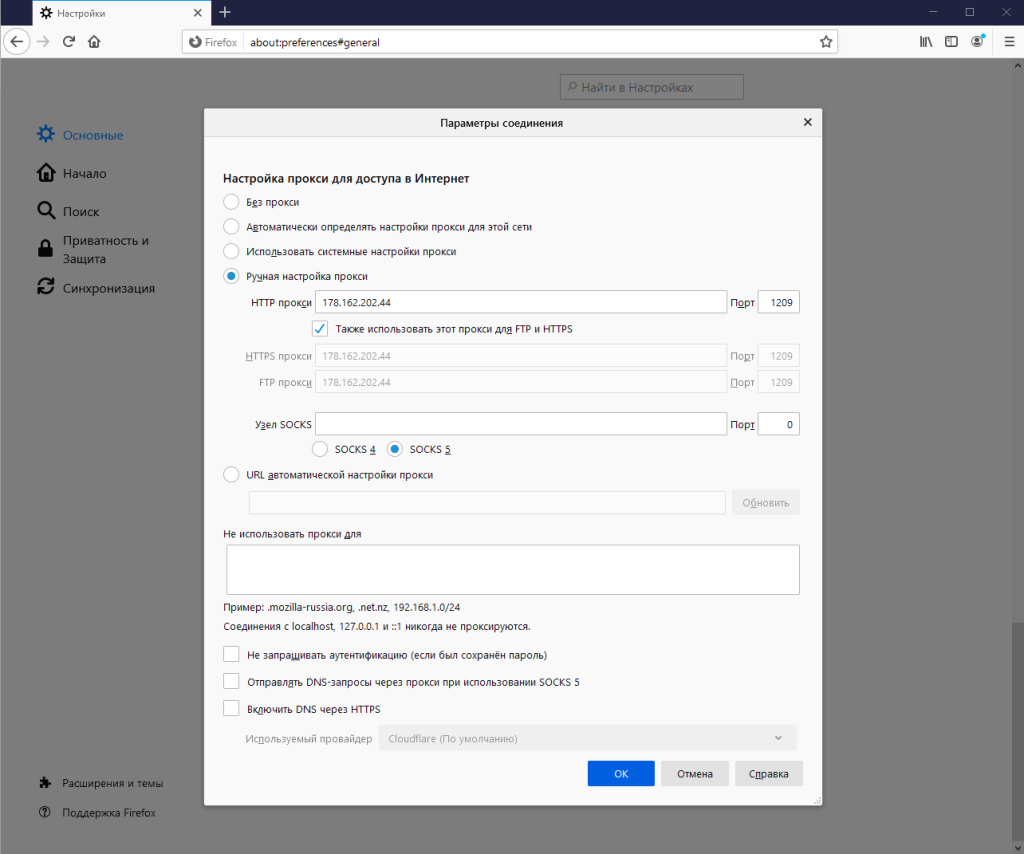

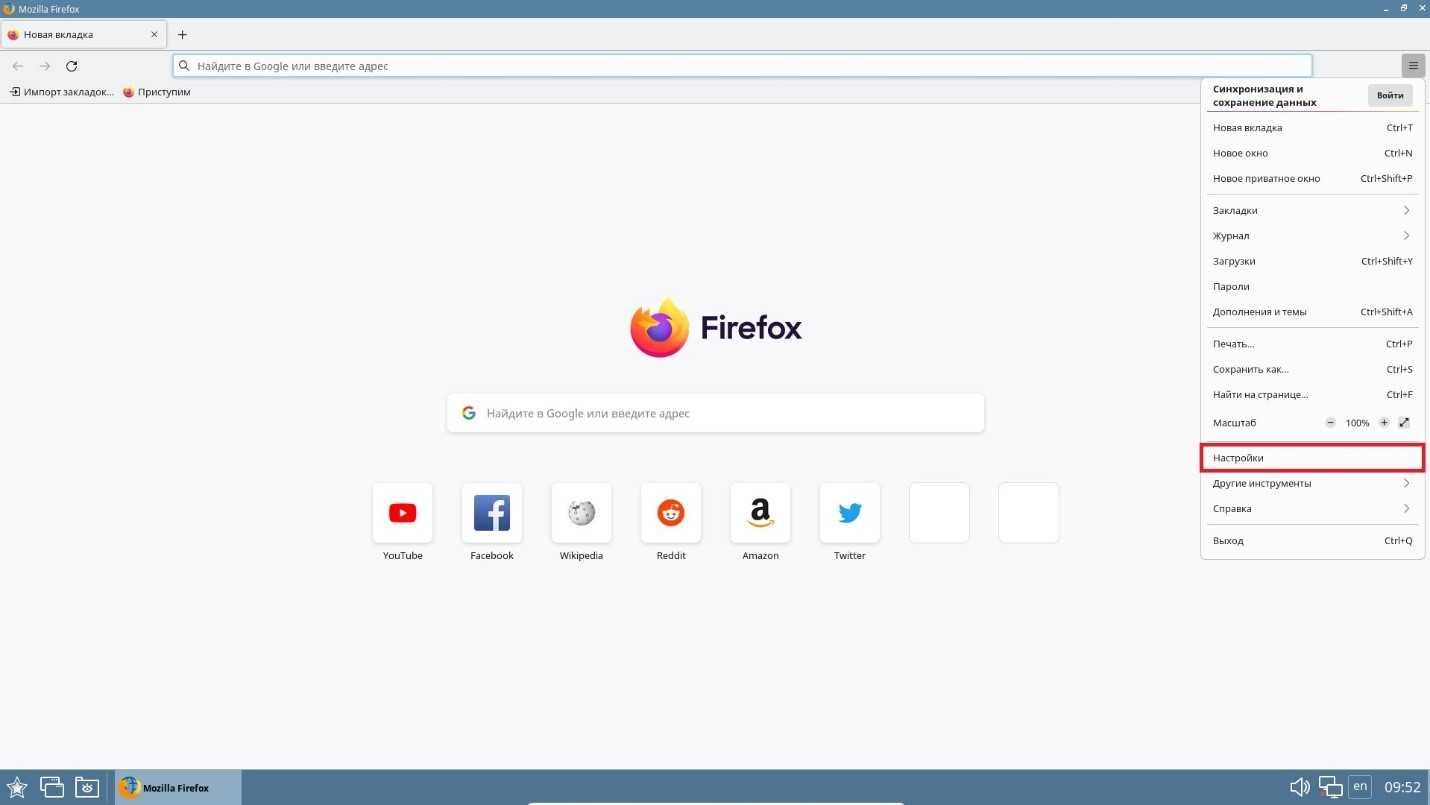

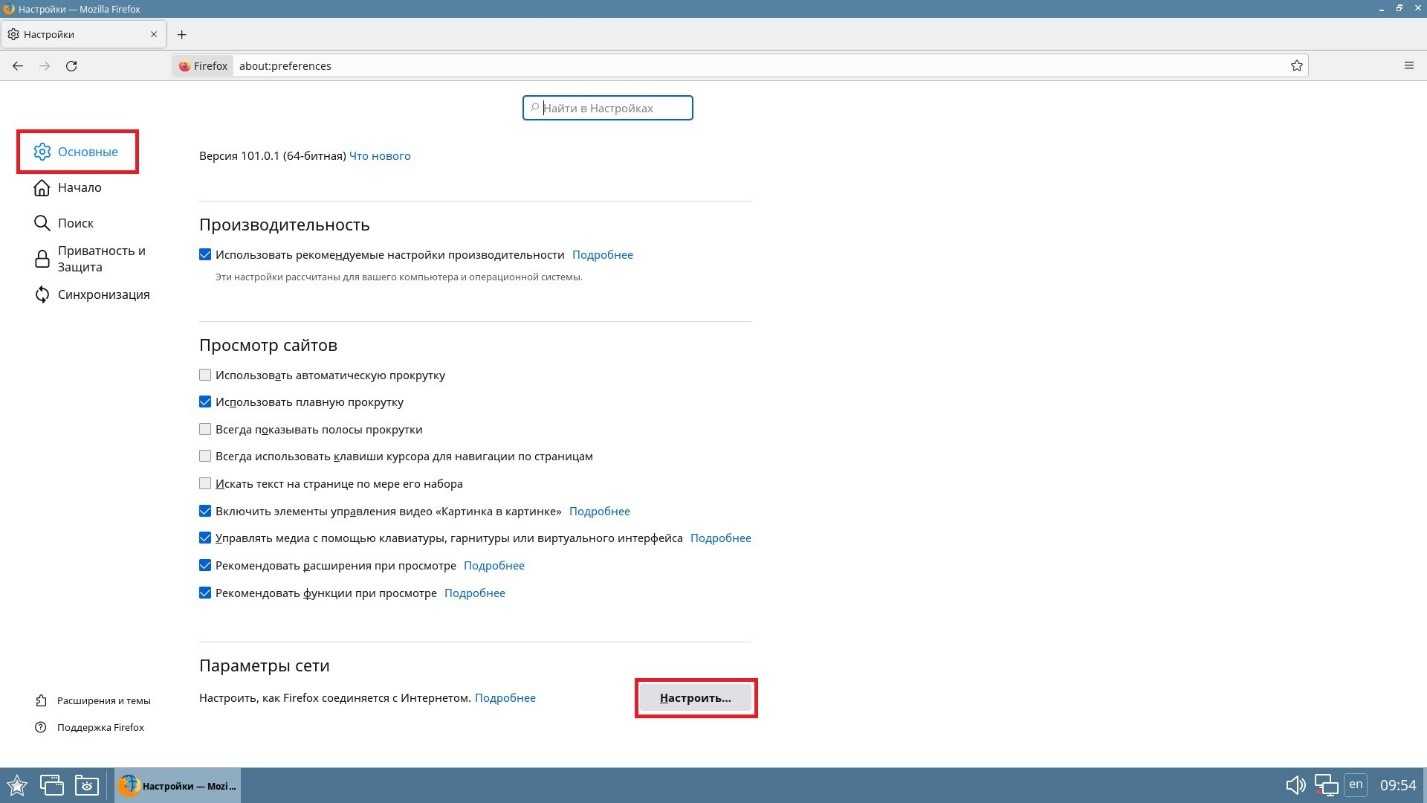

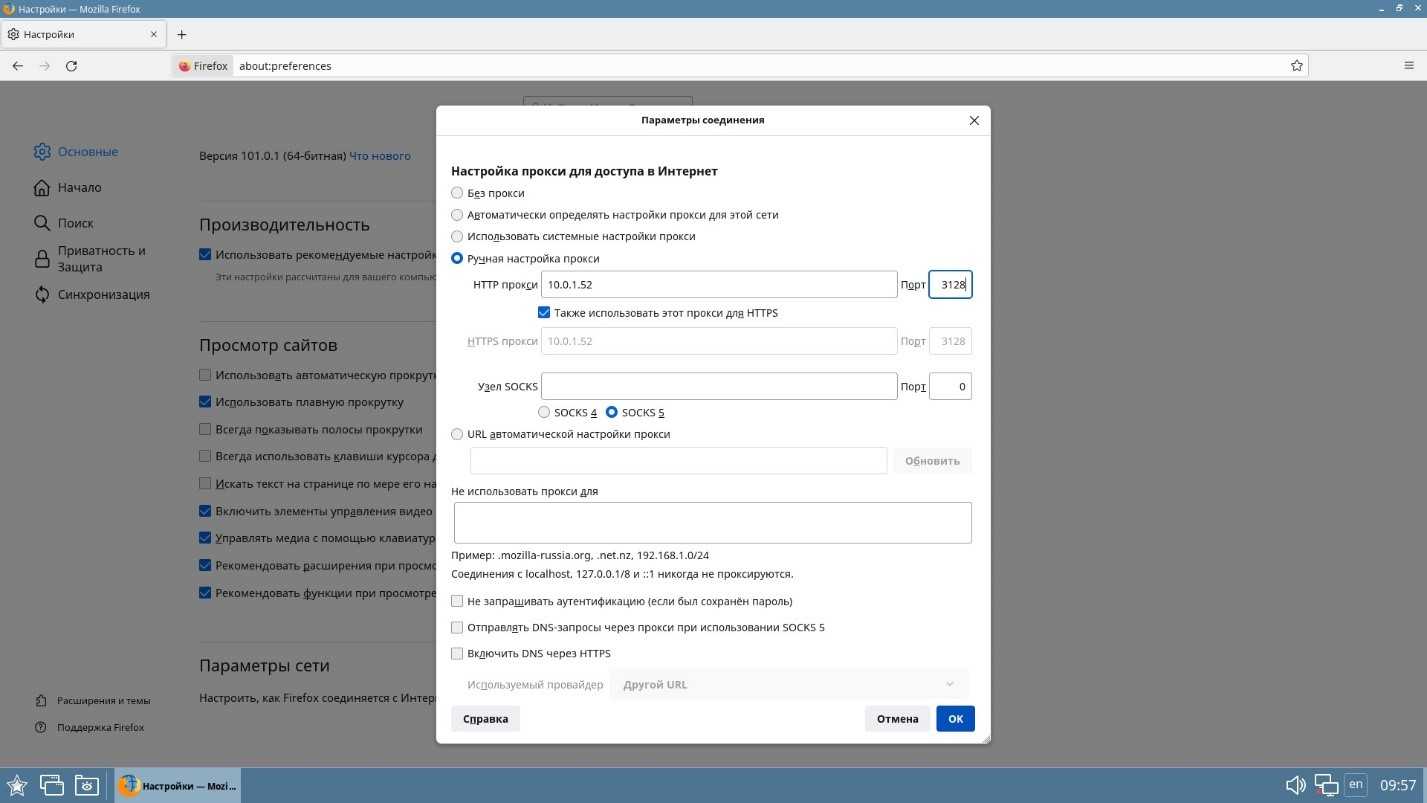

Настройка прокси в Mozilla Firefox

1. Запускаем Firefox и открываем настройки.

2. Выбираем раздел «Основные» и листаем до «Параметры сети» жмём «Настроить»

3. Выбираем «Ручная настройка прокси» указываем настройки прокси для HTTP и HTTPS(SSL) или ставим галочку «Также использовать этот прокси для HTTPS», как на скриншоте и жмём «ОК».

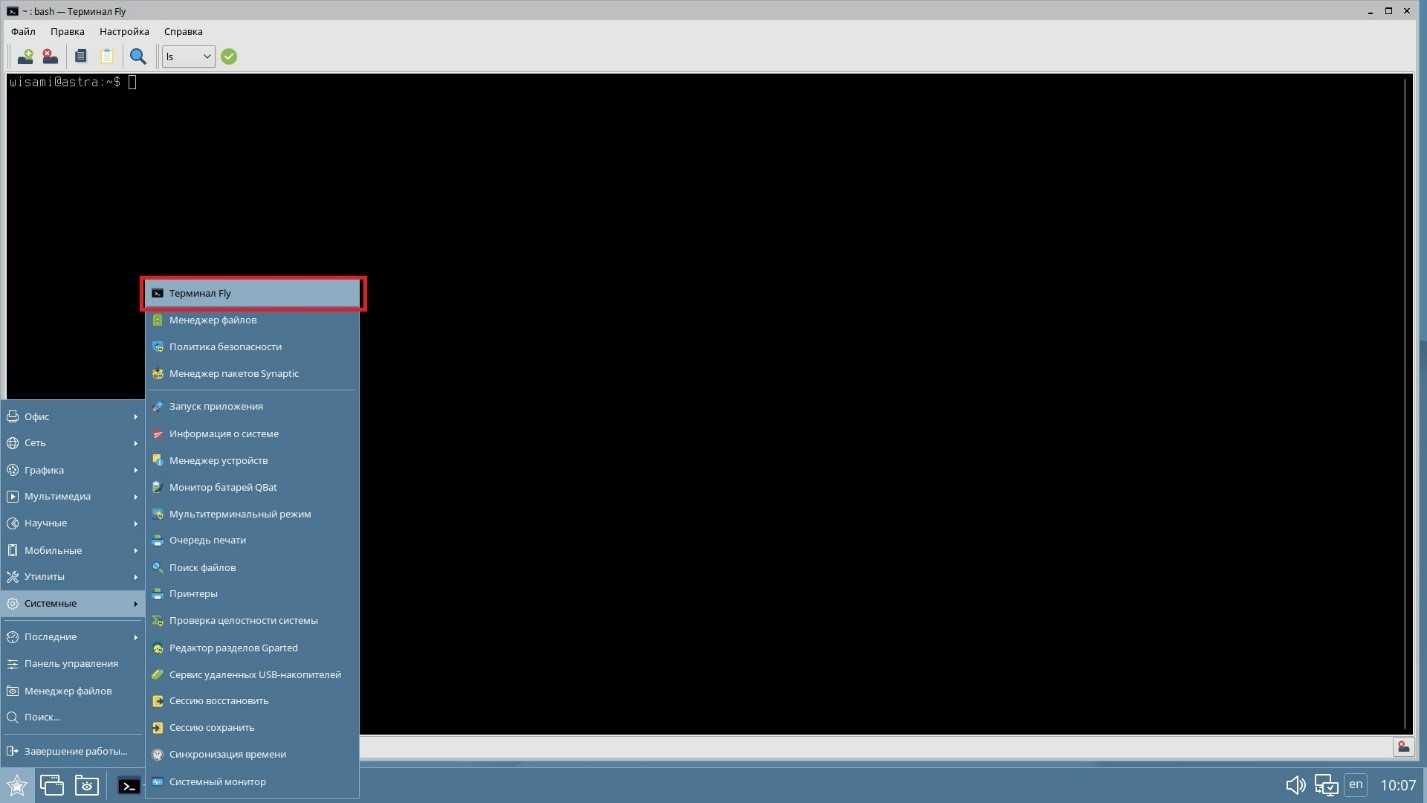

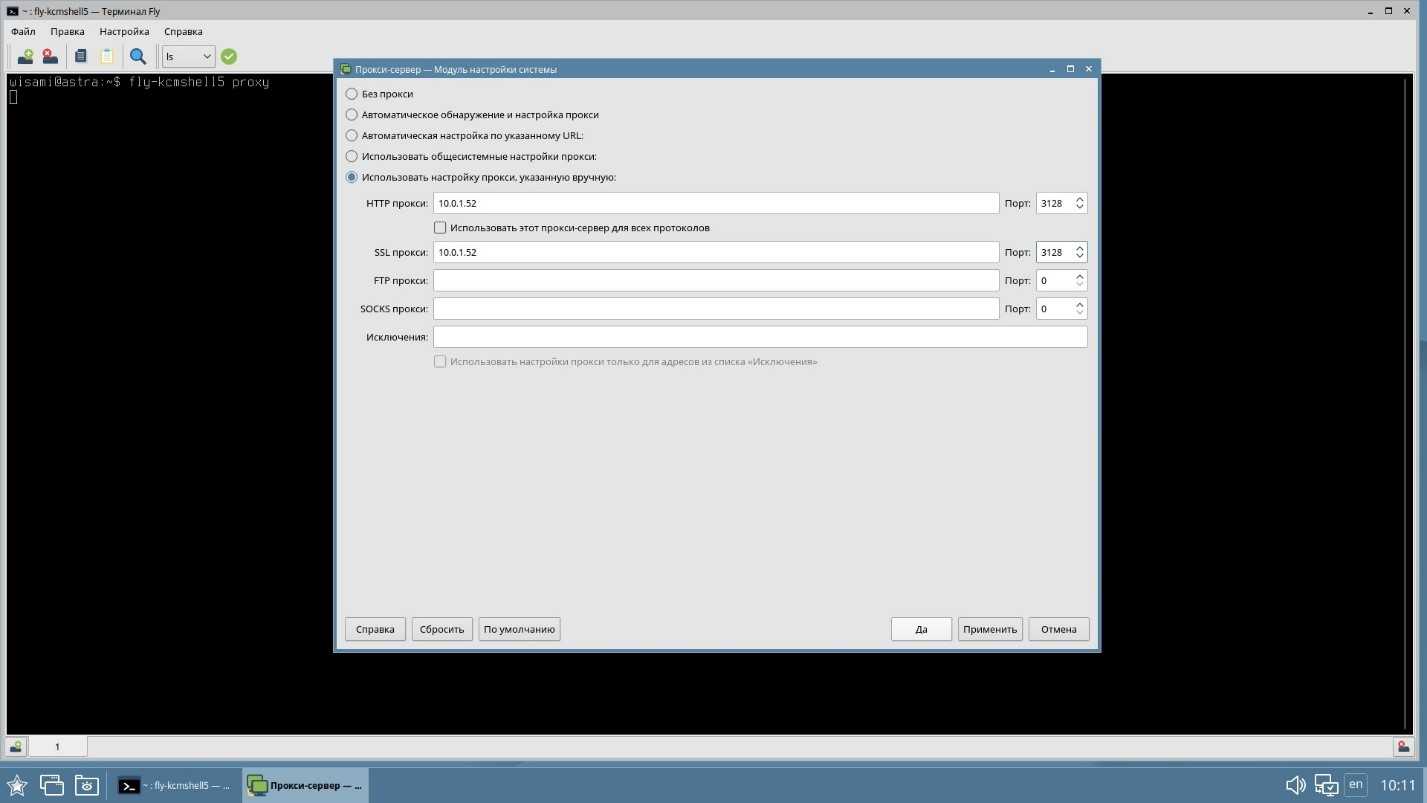

Настройка прокси системно

1. Запускаем «Терминал Fly».

2. Вводим команду «fly-kcmshell5 proxy». Если не сработает, то «kcmshell5 proxy». Выбираем «Использовать настройку прокси, указанную вручную:», указываем настройки прокси, жмём «Применить» и «Да».

Настройка Антивируса

Идем в меню Services\Antivirus, затем переходим на закладку HTTP Proxy и выставляем следующие опции:Enable — ставим галку. Это главный тумблер антивируса.Proxy Mode — Parent for Squid. Связываем его с нашим прокси-сервером.Proxy Interface — LAN. Указываем сетевой интерфейс, на котором он будет работать.Proxy port — оставляем по умолчанию, в моем примере 3125language — Russian. Чтобы антивирус все свои сообщения для пользователей выводил на понятном языке

Все параметры продублированы на скриншоте. После настройки не забываем нажать кнопку Save внизу страницы!

Теперь переходим на закладку Settings. Эти настройки уже не так важны, как на предыдущей закладке, но тем не менее выставить их не помешает.

Первый параметр — частота обновления антивирусных баз. Я выставил 1 час, он вы можете взять любое другое удобное значение.

Второй параметр — Регион зеркала для обновления баз. Выставляйте ближайший к себе.

И последнее что я сделал — включил логирование событий — галка Log.

Нажимаем кнопку Save.

Зачем нужен прокси для Windows

Прокси-сервер — выступает в роли посредника между устройством и Интернетом, который обеспечивает безопасное и анонимное соединение.

Есть базис, ради которого необходима настройка соединения ПК с Сетью через прокси:

- Безопасность. Proxy server защищает компьютер и систему от хакерских атак, помогает блокировать вирусное ПО и фильтровать рекламные объявления, бороться с обилием контекстной рекламы и спамом.

- Анонимность. Благодаря тому, что происходит подмена IP-адреса, присутствие в Интернете становится анонимным. Такая функция пригодится не только тем, кто хочет сохранить конфиденциальность, но и пользователям, которые хотят посещать заблокированные ресурсы или обойти бан.

- Управление доступом. Прокси применяют не только частные лица, но и компании, для защиты от спама, вирусов. С помощью proxy можно закрыть доступ с рабочего компьютера к сайтам развлекательной тематики (например, ВК, Facebook, Instagram).