Нет поддержки российских криптоалгоритмов при использовании TLS

- Сообщений: 251

- Репутация: 1

- Спасибо получено: 90

После перезагрузки, когда на страничке https//arm-fzs.roskazna.gov.ru/ проверки АРМ выдаётся сообщение об ошибке, Проверьте Корневой сертификат Минкомсвязь России действующий до 01.07.2036 На вкладке Состав — Алгоритм подписи должно быть: ГОСТ Р 34.11-2012/34.10-2012 256 бит

Какой антивирус у вас установлен и какая версия КрипоПРО?

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- arsa

- —>

- Не в сети

- Сообщений: 2

- Спасибо получено: 0

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- ranger

- —>

- Не в сети

- Сообщений: 338

- Репутация: 1

- Спасибо получено: 35

настройки KES проверяйте

ни один антивирус с фильтрацией трафика с российскими алгоритмами не работает домены надо добавлять в исключения

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

- FarWinter

- —>

- Ушел

- Сообщений: 251

- Репутация: 1

- Спасибо получено: 90

Поставьте в настройках KES 11.6.0.394 Настройка — Настройки сети Проверка защищённых соединений Не проверять защищённые соединения и перезайдите в браузер

Когда КриптоПРО переустанавливали, удалять нужно дополнительно с чисткой следов КриптоПРО утилитой cspclean.exe

Для удаления всех следов КриптоПро с удалением контейнеров закрытых ключей в реестре запускать cspclean.exe -delkeys

Утилита есть в файле «Порядок полного удаления КриптоПро и Кода Безопасности.zip» disk.yandex.ru/d/PAjg5CRY8EqaQA или скачать с официального сайта КриптоПРО

Бывает, что сертификаты на ПК пользователей некорректно установлены, поэтому лучше 1. Переустановить корневые сертификаты 1.1 Удалить установленные сертификаты через оснастку «Сертификаты» В Windows 7×64: Пуск — КРИПТО-ПРО — Сертификаты

В Windows 10: быстро открыть оснастку просмотра сертификатов можно через поиск нажать клавиши Win+S (Win — клавиша с логотипом Windows, находится между Ctrl и Alt) В поисковой строке набрать: Сертификаты

Проверить «Сертификаты — текущий пользователь» и «Сертификаты (локальный компьютер)» Доверенные корневые центры сертификации — Сертификаты Промежуточные центры сертификации — Сертификаты

Искать и удалять сертификаты: «Минкомсвязь России» Действующий по «Федеральное казначейство» Действующий по «Федеральное казначейство» Действующий по «Федеральное казначейство» Действующий по

1.2 Установить корневые сертификаты ФК с помощью автоматического инсталятора в хранилище сертификатов — Локальный компьютер файл «root_2036 Локальный компьютер (ГОСТ 2012).exe» из сообщения: sedkazna.ru/forum.html?view=topic&defaul. =1011&start=30#18540

2. Удалить старые(просроченные) сертификаты пользователей из хранилища Личное через оснастку «Сертификаты» Сертификаты — текущий пользователь Личное Сертификаты

3. Установить Сертификат пользователя в контейнер Инструкция есть в Теме «QuickCG — Порядок быстрой настройки Chromium GOST» sedkazna.ru/forum.html?view=topic&catid=9&id=1206#16364 пункт 6.0 Установка личного сертификата пользователя

Пожалуйста Войти или Регистрация, чтобы присоединиться к беседе.

Источник

Настроить сертификат по ГОСТ

Некоторые российские порталы подключены к протоколу безопасности, одобренным по требованиям ГОСТ. Настроить HTTPS по ГОСТ позволяет программа КриптоПро, на современных версиях устройств она встроена в систему по умолчанию. При работе с более старыми ПК программу нужно установить предварительно.

Как включить настройку SSL в Яндекс браузере:

HTTPS или SSL – протоколы безопасности, которые обеспечивают шифрование данных путём криптографической аутентификации. На проверенных сайтах вы сможете оставлять личную информацию, совершать покупки через интернет, вводить данные доступа. При нарушении сертификата SSL или прекращении его действия посещать страницу не рекомендуется в целях защиты устройства от вирусов и вредоносных файлов.

Источник

Дополнительные настройки безопасности

Для обеспечения максимальной безопасности при использовании TLS в Internet Explorer с российскими криптоалгоритмами, можно выполнить ряд дополнительных настроек:

- Обновление браузера: Периодически проверяйте наличие обновлений для Internet Explorer и устанавливайте их. Обновления обычно содержат исправления уязвимостей и улучшения безопасности.

- Включение сильного шифрования: Проверьте, что в настройках браузера включено использование сильных криптоалгоритмов. Убедитесь, что алгоритмы, разработанные Россией, включены в список разрешенных.

- Установка сертификатов: Проверьте наличие и правильность установленных сертификатов, особенно если вы используете сертификаты с открытым ключом издателей, зарегистрированных в России.

- Управление программными дополнениями: Проверьте список установленных программных дополнений в браузере и отключите или удалите ненужные или устаревшие дополнения. Ненадежные дополнения могут быть использованы для атак на вашу систему.

- Управление файлами cookie: Настройте браузер таким образом, чтобы он не принимал файлы cookie с ненадежных сайтов или от неизвестных отправителей. Это поможет предотвратить утечку ваших персональных данных.

Следуя этим рекомендациям, вы сможете дополнительно обезопасить использование TLS с российскими криптоалгоритмами в Internet Explorer и повысить безопасность своей онлайн активности.

Способы устранения ошибки

1. Обновление программного обеспечения

Одним из первых шагов для устранения ошибки поддержки безопасных каналов является обновление программного обеспечения. Это включает в себя обновление операционной системы, браузера и других приложений, используемых для доступа к Интернету

Обновления могут содержать исправления уязвимостей, включая ошибку поддержки безопасных каналов, поэтому регулярное обновление важно для поддержания безопасности

2. Использование надежного и актуального браузера

Выбор надежного и актуального браузера также может помочь устранить ошибку поддержки безопасных каналов. Некоторые старые версии браузеров могут иметь уязвимости, которые позволяют злоумышленникам производить атаки, связанные с безопасными каналами. Поэтому рекомендуется использовать последнюю версию браузера, которая включает в себя исправления подобных ошибок.

3. Проверка наличия сертификатов безопасности

Сертификаты безопасности являются важными компонентами безопасности веб-сайтов. Если веб-сайт не имеет корректного или действительного сертификата безопасности, он может вызывать ошибку поддержки безопасных каналов. Проверка наличия корректного сертификата безопасности перед завершением транзакции или вводом личной информации может помочь избежать этой ошибки.

4. Отключение необходимости поддержки безопасных каналов

В некоторых случаях, особенно в условиях временной необходимости, можно отключить требование поддержки безопасных каналов. Но необходимо быть осторожным при использовании этого способа, так как это может снизить уровень безопасности. Отключение поддержки безопасных каналов должно проводиться только в тех случаях, когда это необходимо, и только по временной необходимости.

5. Обратиться к специалистам по информационной безопасности

Если все вышеперечисленные методы не помогли устранить ошибку поддержки безопасных каналов, рекомендуется обратиться к специалистам по информационной безопасности. Они смогут провести детальный анализ проблемы и предложить индивидуальные решения в зависимости от конкретной ситуации.

Важно понимать, что ошибка поддержки безопасных каналов является серьезным нарушением безопасности и требует немедленного внимания. Применение вышеперечисленных способов поможет устранить ошибку и повысить уровень безопасности при работе в Интернете

Удалить данные о SSL

Все сертификаты Yandex Browser автоматически сохраняются на локальном диске компьютера – со временем их накопится достаточно, что может привести к замедленной работе поисковой системы или снижению объёма свободной оперативной памяти.

Способ 1: удалить SSL через браузер

Через сам браузер можно удалить все данные о SSL, которые сохранились в памяти. Данный способ позволит ускорить работу Яндекс и предотвратит возникновение ошибок при проверке сертификатов безопасности на других страницах.

Как очистить SSL в Яндекс браузере:

Способ 2: удалить выборочные данные о SSL

Yandex Browser также предоставляет возможность вручную удалить данные об определённых протоколах безопасности. Сделать это можно следующим образом:

Перезагрузите браузер, чтобы изменения вступили в силу.

Способ 3: удалить данные о SSL вручную

Есть ещё один способ удаления выборочных HTTPS-данных из памяти устройства. Выполняется он полностью вручную:

Удаление данных о HTTPS позволяет не только освободить память устройства, но и избавить Yandex Browser от появления различных ошибок. Удалять старые SSL рекомендуется регулярно – для обеспечения стабильного и быстрого интернет-соединения.

Отсутствие поддержки российских криптоалгоритмов в протоколе TLS

Протокол TLS (Transport Layer Security) является одним из основных протоколов безопасности в интернете. Он обеспечивает защищенное соединение между клиентом и сервером, используя криптографические алгоритмы для шифрования данных и обеспечения их целостности.

Однако в протоколе TLS отсутствует поддержка российских криптоалгоритмов, таких как ГОСТ-шифры. Это означает, что при использовании TLS российские организации и граждане не могут использовать свои национальные криптоалгоритмы для защиты своих данных.

Причины отсутствия поддержки российских криптоалгоритмов в протоколе TLS могут быть различными. Возможно, это связано с отсутствием согласованности и стандартизации в области криптографии в России. Также это может быть связано с тем, что российские криптоалгоритмы не получили широкого международного признания и не являются частью основных стандартов безопасности.

Отсутствие поддержки российских криптоалгоритмов в протоколе TLS может создавать определенные проблемы для российских организаций и граждан. Во-первых, это ограничивает выбор криптографических методов, которые могут быть использованы для защиты данных. Во-вторых, это может усложнить процесс адаптации российских систем и приложений к международным стандартам безопасности.

Однако, несмотря на отсутствие поддержки российских криптоалгоритмов в основном протоколе TLS, существуют альтернативные подходы для использования российских криптографических алгоритмов. Например, можно использовать протоколы на уровне прикладного программного обеспечения, которые поддерживают российские криптоалгоритмы.

Также следует отметить, что отсутствие поддержки российских криптоалгоритмов в протоколе TLS не означает полное отсутствие защиты данных для российских организаций и граждан. Защита данных может быть обеспечена с использованием других криптографических алгоритмов, которые поддерживаются в протоколе TLS и имеют международное признание.

В итоге, отсутствие поддержки российских криптоалгоритмов в протоколе TLS является ограничением для российских организаций и граждан, но не является полной преградой для обеспечения безопасности данных. Существуют альтернативные подходы и методы, которые позволяют использовать российские криптоалгоритмы для защиты информации.

Что делать, если на сайте обнаружен неподдерживаемый протокол

А теперь давайте рассмотрим, каким образом можно решить указанную проблему. Существует несколько ключевых настроек, которые блокируют разного рода сайты и сервисы.

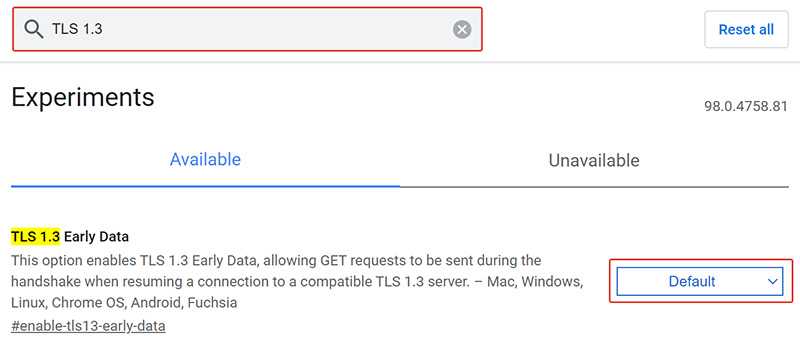

Опция TLS 1.3

В адресной строке браузера введите chrome://flags. В верхней части будет расположена строка поиска, наберите TLS 1.3.

Активация всех протоколов

Владелец ПК может собственноручно активировать все протоколы безопасности, даже если они устарели. Для этого:

- Нажмите комбинацию Win+R.

- В открывшемся окне введите inetcpl.cpl.

- Перейдите во вкладку «Дополнительно», и задайте уровень безопасности соединения со всеми версиями SSL и TLS. Нажмите на клавишу «Применить».

- После произведенных действий перезапустите браузер.

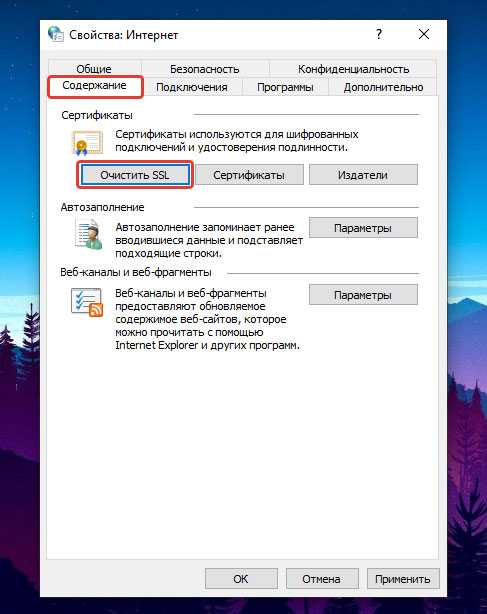

Очистка SSL

Для корректной очистки SSL потребуется вновь нажать на сочетание клавиш Win+R, и ввести inetcpl.cpl. Затем перейдите в раздел «Содержание». После этого выберите «Очистить SSL» и перезагрузите ваш браузер.

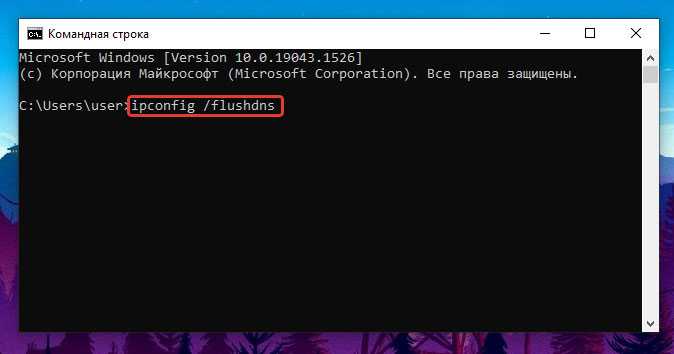

Сбросить DNS

Для того, чтобы очистить кэш сопоставителя DNS нужно запустить командную строку, нажмите комбинацию клавиш Win+R, затем наберите cmd, в консоли напишите и нажмите на Enter.

Незашифрованная версия

Пользователь может вручную отключить шифрование. Для этого в верхней строке нужно внести корректировки в адрес сайта. Устраните символ «S» с https.

Контроль доступных расширений

В отдельных случаях проблема с соединением может быть вызвана действиями пользователя. Сетевые расширения для браузера могут блокировать поступающие сигналы со стороны веб-навигаторов. Откройте настройки браузера, перейдите в «Расширения» и найдите сомнительные сетевые расширения.

Отключение QUIC протокола

Для отключения QUIC протокола потребуется произвести следующее:

- В верхней строке браузера введите chrome://flags/.

- В открывшемся меню найдите Experimental QUIC protocol.

- Вам потребуется переключить статус на Disabled.

- Внизу появится клавиша Relaunch. Нажмите на нее.

Вирусы

Иногда пользователь может стать жертвой злоумышленников. Чтобы выявить вредоносные файлы, активируйте установленный антивирус. После проведенной проверки перезагрузите устройство.

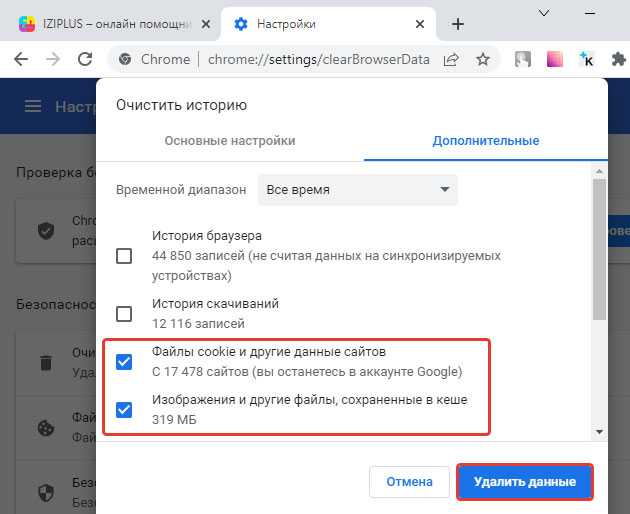

Очистка кэша и куки

Попробуйте очистить кэш и куки. Перейдите в «Настройки» установленного браузера, затем нужно перейти в раздел «Приватность и защита» и удалите историю поиска.

Отключите антивирус

В отдельных случаях установленный антивирус может блокировать доступ к сайту. Запустите антивирус (показано на примере 360 Total Security), на главной странице найдите пункт «Защита». Найдите кнопку «Отключить защиту».

Сброс настроек браузера

Если ничего не помогло, попробуйте сбросить настройки браузера. Для этого:

- Запустите браузер и введите в верхней строке поиска chrome://settings/.

- Найдите раздел «Дополнительно».

- Тапните по кнопке «Сброс настроек и удаление вредоносного ПО».

- Нажмите на клавишу «Восстановление настроек по умолчанию».

Включите поддержку протоколов TLS и SSL

И самый последний пункт – скорее всего для решения проблемы вам достаточно будет включить поддержку старых версий протоколов TLS и SSL. В большинстве случае он окажется самым эффективным, но я намеренно перенес его в конец статьи. Объясню почему.

Старые версии протоколов TLS и SSL отключены не по простой прихоти разработчиков, а в связи с наличием большого количества уязвимостей, которые позволяют злоумышленникам перехватить ваши данные в HTTPS трафике и даже видоизменить их. Бездумное включение старых протоколов существенно снижает вашу безопасность в Интернете, поэтому к этому способу нужно прибегать в последнюю очередь, если все другое точно не помогло.

Современные браузеры и ОС уже давно отказались от поддержки устаревших и уязвимых протоколов SSL/TLS (SSL 2.0, SSL 3.0 и TLS 1.1). Стандартном сейчас считаются TLS 1.2 и TLS 1.3

Если на стороне сайта используется меньшая версия протокола SSL/TLS, чем поддерживается клиентом/браузером, пользователь видит ошибку установки безопасного подключения.

Чтобы включить старые версии протоколов SSL/TLS (еще раз отмечаю – это небезопасно):

Если все рассмотренные способы не помогли избавиться от ошибки «Этот сайт не может обеспечить безопасное соединение» также попробуйте:

Источник

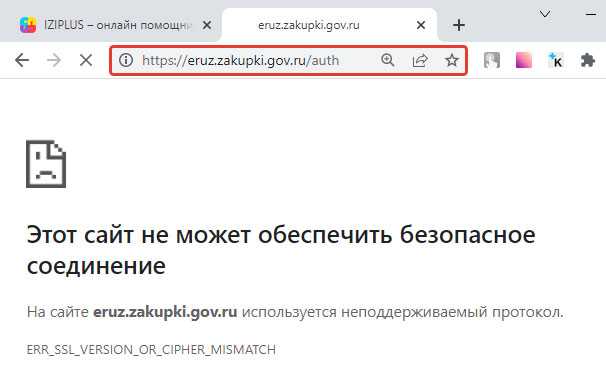

Ошибка ERR SSL VERSION OR CIPHER MISMATCH для государственных сайтов с шифрованием по ГОСТ

Среди сайтов, при доступе к которым браузер может выдавать указанную ошибку — различные сайты госструктур, иногда — банков, в рекомендациях по доступу к которым обычно указан браузер Internet Explorer (кстати, его использование действительно может решить проблему, но это не всегда возможно). Если вы также столкнулись с ошибкой при открытии такого сайта, возможные варианты действий:

- Использовать Яндекс.Браузер (он поддерживает шифрование по российским ГОСТам) или Chromium Gost — https://www.cryptopro.ru/products/chromium-gost

- Внимательно изучить информацию на проблемном сайте: в частности, в справке может быть указано на необходимость установке сертификатов на компьютере с инструкцией о том, как именно это выполнить.

dyp2000/vtb-bco-plugin

Launching Visual Studio Code

Your codespace will open once ready.

There was a problem preparing your codespace, please try again.

README.md

Расширение BCO сайта «ВТБ Бизнес онлайн» https://bo.vtb24.ru для браузера Google Chrome под Mac OS 10.14+

Мне надоело прыгать из Chrome в Firefox (там плагин работает, но под Catalina не без бубна) и пришлось заняться починкой.

Двоичный код плагина никак не изменялся. Был изменен только файл mainfest.json

Работает в Google Chrome версии 84.0.4147.89

Устанавка расширения в Chrome под Mac OS

- Установить расширение с сайта ВТБ https://bo.vtb24.ru/login.

- При установке кликнуть по кнопке Изменить размещение установки

- Выбрать Установить только для меня

- Скачать модифицированный код расширения на свой компьютер.

- Открыть страницу chrome://extensions/

- Переключиться в Режим разработчика

- Кликнуть кнопку Загрузить распакованное расширение

- Вырать из каталога куда вы сохранили расширение каталог src

- Кликнуть по кнопке Выбрать

- Открыть в текстовом редакторе файл

Где найти непонятные буквы для замены?

Непонятные буквы — это идентификатор расширения. Найти его можно на странице Расширения в Google Chrome.

Поддержка протоколов

Чтобы дальше спокойно заходить на открытые ресурсы без каких либо сложностей, можно обратиться к чуть более сложному способу, чем указанные выше — следует включить поддержку TLS и SSL.

Устаревшие версии указанных протоколов отключены потому, что сейчас злоумышленники могут создавать слишком много угроз для перехвата данных в трафике HTTPS типа. Включение старых протоколов может поставить под угрозу безопасность пользователя во время использования Интернета. Используйте способ только в том случае, если предыдущие не помогли.

На сегодняшний день браузеры не используют ненадежные старые протоколы и уже давно перешли на актуальные. Чтобы активировать устаревшие протоколы SSL/TLS необходимо:

- В «Панели управления» нужно найти «Свойства браузера»;

- Выбираем раздел с дополнительными настройками;

- Ставим галочки возле строчек TLS 1.0, TLS 1.1, TLS 1.2, SSL 3.0, 2.0;

- Закрываем и открываем браузер.Активация TSL протоколов в браузере

Если и этот способ не помог, то можно попробовать такой вариант:

- В папке system32 находим документ hosts и проверяем его на наличие статических записей;

- Открываем настройки сетевого подключения, выбираем раздел с предпочитаемым DNS сервером и набираем адрес 8.8.8.8;

- Снова заходим в панель управления в раздел «свойства браузера», выбираем уровень безопасности для Интернета средний или выше среднего. Обязательно нужно изменить этот параметр, если он обозначен как высокий, в противном случае ничего не получится.Повышение уровня безопасности для сайтов

Прочие рекомендации

1. Условия доступа

Еще раз ознакомьтесь с требованиями на странице выполнения условий доступа. Во время проверки сервис дает подсказки, на каком этапе есть ошибки. Позовите на помощь знакомого ИТ-специалиста.

2. Яндекс.Браузер

обновите версию браузера до актуальной (Меню « Дополнительно — О браузере » или скачайте инсталлятор с официального сайта );

в настройках активируйте опцию «Подключаться к сайтам, использующим шифрование по ГОСТ» (меню « Настройки — Системные — Сеть »);

Подключаться к сайтам, использующим шифрование по ГОСТ. Требуется КриптоПро CSP.

Подключаться к сайтам, использующим шифрование по ГОСТ. Требуется КриптоПро CSP.

на вкладке «Настройки TLS» для КриптоПро CSP снимите галку « Не использовать устаревшие cipher suite-ы ».

4. Очистка кэша SSL

Если вы работаете с несколькими учетными записями (сертификатами), при каждой смене пользователя необходимо очистить SSL ( Настройки — Свойства браузера — вкладка «Содержание» — Очистить SSL ).

6. Запуск браузера без расширений/другие браузеры

Отключите в настройках браузера дополнительные расширения, чтобы исключить их влияние на работу с порталом ФНС.

Протестируйте работу в другом браузере из списка поддерживаемых:

- Яндекс.Браузер версии 19.3 или выше;

- Спутник версии 4.1.2583.0 (Официальная сборка) или выше, gostssl (32 бит);

- Internet Explorer версии 11.0.9600.xxxxx или выше;

- Chromium-GOST.

8. Проверка времени и даты

Проверьте установку времени, даты и часового пояса на вашем ПК. При необходимости измените их значения на корректные или включите автоматическую синхронизацию по расписанию.

9. Другие средства защиты

Одновременная и корректная работа с разными криптопровайдерами (VipNet CSP, Континент-АП, Агава и др.) на одном ПК не гарантируется. Если установлены прочие СКЗИ — удалите их или перейдите на другое рабочее место.

Проблемы использования иностранных алгоритмов

Использование иностранных криптоалгоритмов в протоколе TLS может создать некоторые проблемы для российских организаций и государственных учреждений. Одной из основных проблем является отсутствие независимости в области криптографии и возможность контроля за использованием алгоритмов, которые могут быть cледующими источниками уязвимостей и могут быть использованы для несанкционированного доступа к информации.

Другой проблемой является нежелание зависеть от иностранных компаний и организаций, которые разрабатывают и поддерживают эти алгоритмы. Это может создавать проблемы с безопасностью, так как протоколы и алгоритмы могут быть подвержены различным типам атак и уязвимостям, которые могут быть использованы для несанкционированного доступа к информации.

Также использование иностранных алгоритмов может создать проблемы с соблюдением законодательства Российской Федерации, которое требует использования отечественных криптографических алгоритмов и средств защиты информации. Несоблюдение этих требований может повлечь за собой штрафы и другие правовые санкции.

В целях обеспечения безопасности и соблюдения законодательства России, рекомендуется использовать отечественные криптографические алгоритмы и поддерживать развитие и совершенствование российских технологий в этой области.

Особенности российских криптоалгоритмов

Российские криптоалгоритмы имеют свои особенности и предназначены для обеспечения безопасности передаваемой информации. Ниже приведены некоторые из них.

1. Криптостойкость

Одной из основных особенностей российских криптоалгоритмов является высокая криптостойкость. Это означает, что данные, зашифрованные с помощью этих алгоритмов, практически невозможно взломать или расшифровать без знания ключа.

2. Разнообразие алгоритмов

В России разработано и используется множество криптоалгоритмов, позволяющих защитить различные типы информации. К ним относятся как симметричные алгоритмы, такие как ГОСТ 28147-89, так и асимметричные алгоритмы, например, ГОСТ Р 34.10-2012.

3. Совместимость с различными протоколами

Российские криптоалгоритмы имеют возможность интеграции с различными протоколами, включая протокол TLS. Это позволяет использовать эти алгоритмы для защиты передаваемых данных в сети Интернет.

4. Лицензирование

Использование российских криптоалгоритмов может быть регулируется соответствующими лицензиями и законодательством. Для некоторых алгоритмов, таких как ГОСТ Р 34.10-2012, требуется получение разрешения для их использования в коммерческих целях.

5. Поддержка внутренних стандартов

Российские криптоалгоритмы разрабатываются исходя из внутренних стандартов и требований. Это позволяет государству контролировать и обеспечивать безопасность передаваемой информации на территории России.

6. Защита государственных систем

Российские криптоалгоритмы широко используются для защиты государственных информационных систем. Они позволяют обеспечить конфиденциальность, целостность и аутентичность передаваемых данных, что является важным фактором для безопасности государства.

7. Самостоятельность в разработке

Россия разрабатывает и поддерживает свои криптоалгоритмы, что является важным фактором для обеспечения национальной безопасности. Это позволяет государству иметь полный контроль над алгоритмами и их использованием.

Примеры российских криптоалгоритмов

Тип алгоритма

Примеры

Симметричные

ГОСТ 28147-89, Кузнечик

Асимметричные

ГОСТ Р 34.10-2012, Эль-Гамаль

Хэш-функции

ГОСТ Р 34.11-2012

Подписи

ГОСТ Р 34.10-2012, RSA

Российские SSL/TLS сертификаты с одновременной поддержкой ГОСТ-криптографии от компании StormWall

В 2022 году владельцы части российских веб-ресурсов в силу ряда причин, от санкционных до регуляторных, столкнулись с необходимостью использования SSL-сертификатов, выданных российскими центрами сертификации и рекомендацией использования отечественных алгоритмов шифрования (т.н. ГОСТ TLS). Особенно это актуально для госструктур и банковской сферы.

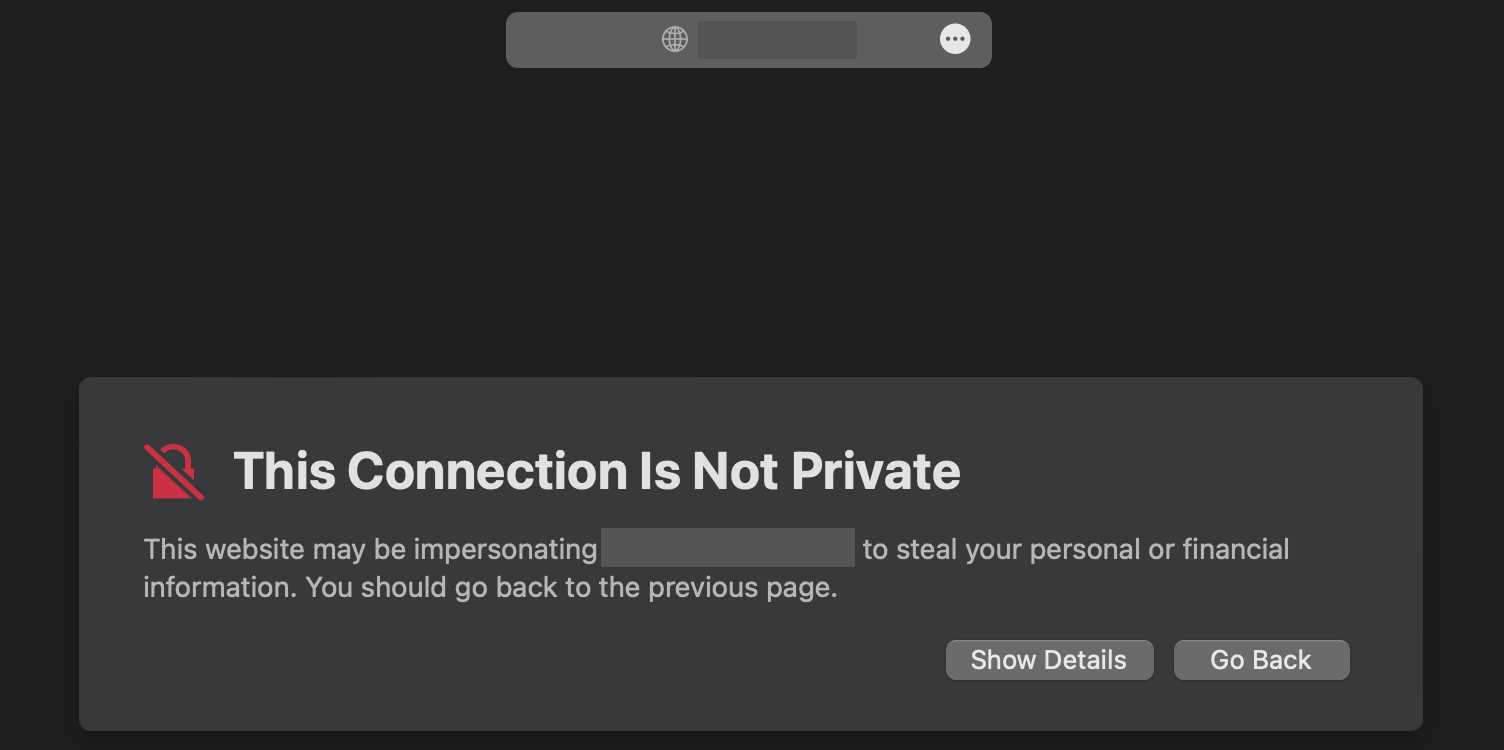

Однако поддержкой российских УЦ и алгоритмов пока может похвастаться относительно небольшой процент браузеров (среди которых Яндекс.Браузер, Chromium Gost, VK Atom), а также пользователи со специально установленным криптопровайдером. Пользователи же распространенных Chrome, Safari, Firefox и др., в которых нет поддержки российских криптоалгоритмов при использовании TLS вынуждены видеть сообщение об ошибке (см. ниже).

Что это значит?

TLS (и его более известный предшественник SSL) – это набор криптографических стандартов, которые обеспечивают безопасность Интернета путем проверки подлинности ресурса и шифрования данных, передаваемых между браузером и сервером. Таким образом, снижается вероятность кражи данных при их пересылке, а также существенно усложняются атаки типа “фишинг” и “Man in the Middle (MITM)”.

До недавнего времени многие российские предприятия приобретали и обновляли сертификаты для сайтов у зарубежных компаний, например DigiCert (GeoTrust, Thawte, RapidSSL), Sectigo, IdenTrust или GlobalSign. Однако в настоящий момент для части пользователей затруднена либо ограничена покупка таких сертификатов, а в некоторых отраслях необходима установка российского TLS-сертификата.

Для этого в России создается своя экосистема, позволяющая проверять подлинность цифровых сертификатов при соблюдении принципов импортонезависимости, предполагающая использование собственных удостоверяющих центров и алгоритмов (ГОСТ Р 34.10-2012).

Как работает решение StormWall

В первую очередь, наши разработчики реализовали полную “нативную” поддержку серверных ГОСТ SSL сертификатов, выданных УЦ (алгоритм подписи ГОСТ Р 34.10-2012). Также мы реализовали поддержку блочных шифров “Кузнечик” и “Магма”, чтобы полностью удовлетворить требования регуляторов.

Следующим шагом была реализация одновременной поддержки ГОСТ- и стандартных SSL/TLS-сертификатов, а также обоих наборов шифров, которую можно включить для одного и того же сайта.

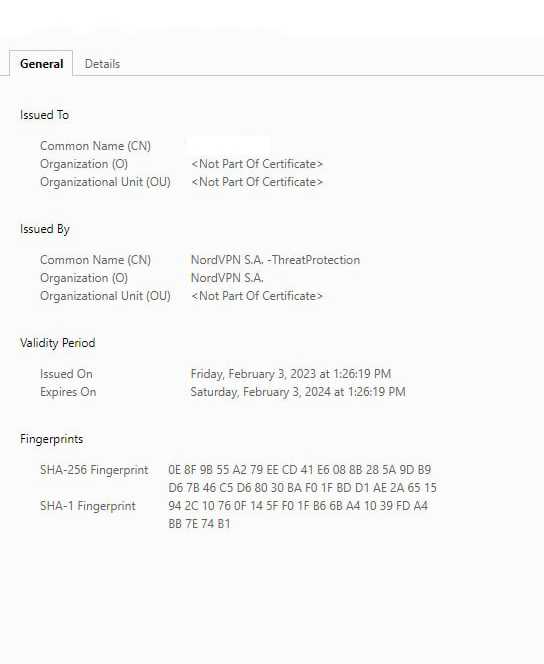

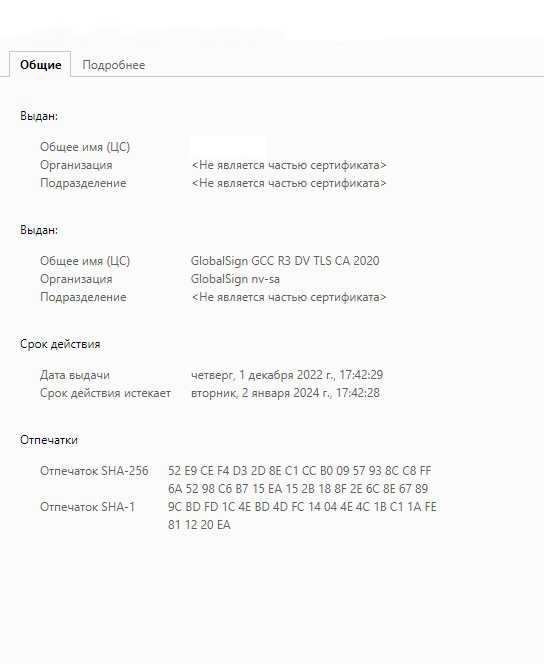

Система защиты StormWall во время “рукопожатия” HTTPS определяет набор поддерживаемых шифров. Если клиент поддерживает ГОСТ — используется ГОСТ-сертификат и шифрование, а если нет — стандартные механизмы SSL/TLS. Таким образом, все пользователи могут получить доступ к ресурсу: ниже пример того, как для одного и того же сайта отображаются разные сертификаты в зависимости от браузера.

Информация о сертификате сайта в другом популярном браузере, на примере Google Chrome

Информация о сертификате сайта в другом популярном браузере, на примере Google Chrome

Информация о сертификате сайта в российском браузере

Информация о сертификате сайта в российском браузере

Установить российский SSL-сертификат, можно самостоятельно в личном кабинете. Чтобы включить его одновременную работу со стандартным сертификатом TLS (в т.ч., выданным Let’s Encrypt), обратитесь в техническую поддержку StormWall, которая работает круглосуточно.

Оглавление

- Краткая история вопроса – SSL

- Версии и преимущества TLS

- Про TLS 1.0

- Про TLS 1.1

- Про TLS 1.2

- Про TLS 1.2 и Windows XP SP3

- Про TLS 1.2 и Windows 2003 SP2

- BEAST: как работает атака на SSL 2.0/3.0 и TLS 1.0

- Включаем TLS на Windows-системе

- Отключаем SSL на Windows-системе

- Закручиваем гайки: Включаем безопасное пересогласование TLS на Windows-системе

- Атака на SSL/TLS – THC-SSL-DOS

- Закручиваем гайки: настройки криптоалгоритмов на хосте

- Управляем настройками согласования SSL/TLS в браузерах

- Проверяем работу TLS 1.1 и 1.2

- Что делать, если у меня нет возможности включить TLS новых версий

Приступим.

Установка «КриптоПро CSP»

По требованиям российского законодательства признается только использование TLS-соединений, установленных по российским криптографическим алгоритмам ГОСТ 28147-89, ГОСТ Р 34.10-94, ГОСТ Р 34.11-94 и ГОСТ Р 34.10-2012. Поэтому, если вам требуется использование сайтов, использующих шифрование по ГОСТ алгоритмам, необходимо установить программу «КриптоПро CSP» .

В операционных системах Windows используется программа КриптоПро CSP — набор криптографических утилит для генерации электронной подписи, работы с сертификатами.

Для установки КриптоПро CSP воспользуйтесь материалами с официального сайта:

После установки КриптоПро CSP браузер проверяет наличие и работоспособность этой программы.

Возможности внедрения российских криптоалгоритмов в TLS

Внедрение российских криптоалгоритмов в протокол TLS (Transport Layer Security) имеет большое значение с точки зрения национальной безопасности и защиты информации. В настоящее время TLS является одним из основных протоколов, который обеспечивает безопасное соединение между клиентами и серверами в интернете.

Одним из основных преимуществ внедрения российских криптоалгоритмов в TLS является улучшение суверенитета и независимости России в сфере информационной безопасности. Это позволит гарантировать контроль и прозрачность над шифрованием данных, передаваемых между пользователем и сервером, и исключить возможность утечки или неконтролируемого доступа к информации.

Внедрение российских криптоалгоритмов также повысит уровень безопасности передаваемых данных. Применение новых алгоритмов позволит защитить информацию от современных криптоаналитических методов и атак, обеспечивая стойкость шифрования и аутентификацию данных.

Еще одним значимым аспектом внедрения российских криптоалгоритмов в TLS является привлечение отечественных разработчиков и экспертов в области криптографии. Это создаст дополнительные возможности для развития отечественной криптографической индустрии, способствуя росту научно-технического потенциала и повышению конкурентоспособности страны.

В целом, внедрение российских криптоалгоритмов в TLS представляет собой важный шаг в обеспечении информационной безопасности и суверенитета страны, а также дает возможность развивать отечественную научно-техническую базу и криптографическую индустрию. Это способствует созданию более надежного и защищенного интернета, в котором данные пользователей будут надежно защищены от угроз и атак.