Раздел 4

Настройка брандмауэра для Dr.Web

Для эффективной работы программы Dr.Web необходимо правильно настроить брандмауэр. В этом разделе мы рассмотрим основные шаги по настройке брандмауэра для Dr.Web.

1. Откройте программу Dr.Web и найдите в меню раздел «Брандмауэр».

2. Включите брандмауэр, нажав на соответствующую кнопку.

3. Проверьте настройки брандмауэра. Убедитесь, что включены все необходимые опции, такие как блокировка вредоносных URL-адресов, блокировка подозрительных соединений и т. д.

4. Создайте список исключений. Это позволит указать программам и сервисам, которым разрешено использование сетевых ресурсов, даже если они могут выглядеть подозрительными.

5. Проведите тестирование брандмауэра. Проверьте его работоспособность, пытаясь получить доступ к различным ресурсам из внешней сети. Если есть проблемы, внесите соответствующие изменения в настройки.

В результате правильной настройки брандмауэра для Dr.Web вы обеспечите надежную защиту вашей системы от сетевых угроз и сможете работать с программой эффективно и безопасно.

Обнаруживаем сниферы

В любой LAN найдется парочка умников, которые захотят знать больше, чем им

положено. Любопытный кекс запускает снифер в надежде поймать пароль, если не

админа, то любого другого пользователя, или почитать инфу, ему не

предназначенную. Для перехвата всех пакетов сетевая карта переводится в

неразборчивый режим (promiscuous mode), обнаружить который можно как локально,

так и удаленно. В первом случае регистрируемся в системе и просматриваем

настройки интерфейсов, во втором — актуальны два способа:

- мониторинг ресурсов на всех хостах сети — при переводе NIC в promiscuous

mode возрастает нагрузка, так как ядру приходится обрабатывать большее

количество информации, быстро заполняется место на харде; - ошибки в реализации — сетевой интерфейс должен «забирать» только свои

пакеты; так и настроены ОС, но поскольку теперь ядро получает инфу обо всех

пакетах, можно попробовать послать ARP-пакет с правильным IP или именем, но

неправильным МАС-адресом.

В последнем случае система может ответить на неправильный пакет. Добавляем

заведомо неверные данные в ARP таблицу и пингуем «подозрительный» хост:

Если ответ получен, значит, с большой долей вероятности можно сказать, что

узел находится в режиме прослушивания. Не забываем удалить неправильную запись

после проверки:

Еще одна прога –

PromiScan — также позволяет задать диапазон IP и провести ряд тестов. Если

будет обнаружен хост, прослушивающий сеть, админ получит визуальное

предупреждение. Предусмотрена возможность выполнения внешней команды.

Кстати, Microsoft также предлагает свой вариант решения проблемы — утилитыPromqry и

PromqryUI, скачать которые можно с офсайта. Первая командная, вторая — с GUI.

Принцип прост: указываем IP-адрес отдельной машины или диапазон и жмем «Start

Query».

Обновление

Обновление — важный этап в работе с брандмауэром Dr.Web. Новые версии программы регулярно выпускаются, чтобы обеспечить надежную защиту системы от современных угроз.

Для обновления брандмауэра Dr.Web необходимо выполнить следующие шаги:

- Откройте программу брандмауэра Dr.Web на вашем компьютере.

- В главном меню выберите пункт «Настройки».

- В открывшемся подменю выберите пункт «Обновление».

- На вкладке «Обновление» вы можете настроить параметры обновления:

- Интервал обновления — задает периодичность проверки наличия новых версий.

- Использовать абонентскую защиту — позволяет использовать сервер абонентской защиты для обновления.

- Уведомлять об обновлении — включает или отключает уведомления о наличии новых версий.

- Автоматическое обновление — включает или отключает автоматическое обновление программы.

Как обновить брандмауэр Dr.Web до последней версии

Обновление брандмауэра Dr.Web до последней версии важно для обеспечения безопасности вашей системы и защиты от новых угроз. В этом разделе мы расскажем, как обновить брандмауэр Dr.Web на вашем компьютере

- Откройте программу брандмауэра Dr.Web на вашем компьютере.

- В главном меню программы выберите пункт «Обновление».

- Подождите, пока программа проверит наличие новых версий брандмауэра Dr.Web.

- Если доступна новая версия, программа попросит вас подтвердить установку обновления.

- Нажмите «ОК», чтобы начать установку обновления.

Процесс обновления может занять некоторое время, в зависимости от скорости вашего интернет-соединения. Во время установки обновления рекомендуется не закрывать программу брандмауэра Dr.Web и не выключать компьютер.

После завершения установки обновления, вы увидите сообщение о том, что брандмауэр Dr.Web был успешно обновлен до последней версии.

Важно периодически проверять наличие новых версий и обновлять брандмауэр Dr.Web, чтобы быть защищенным от новейших угроз

Обратите внимание, что для некоторых функций обновления может потребоваться активная подписка на Dr.Web

Настройка правил

Правила брандмауэра Dr.Web позволяют настраивать доступ к сетевым ресурсам и контролировать передачу данных в сети.

Для начала работы с правилами брандмауэра необходимо открыть программу Dr.Web и перейти в раздел «Настройки». Далее выбрать вкладку «Брандмауэр» и перейти в раздел «Правила».

В этом разделе вы сможете видеть список уже созданных правил и добавлять новые.

Чтобы создать новое правило, нажмите кнопку «Добавить», которая находится в верхней части окна.

В открывшемся окне нужно указать следующие параметры:

- Имя правила: дайте правилу уникальное название, чтобы легко ориентироваться в списке.

- Тип правила: выберите тип правила, которое хотите создать — входящее, исходящее или оба типа одновременно.

- Протокол: выберите протокол, для которого будет действовать правило — TCP или UDP.

- Исходный IP-адрес: укажите IP-адрес, для которого будет действовать правило. Можно указать конкретный IP-адрес или диапазон IP-адресов.

- Направление: выберите направление, в котором будет действовать правило — входящее, исходящее или оба направления одновременно.

- Действие: выберите действие, которое будет выполняться при соответствии правилу — разрешить доступ или блокировать доступ.

После того, как все параметры указаны, нажмите кнопку «Сохранить» для создания нового правила.

В списке правил вы сможете видеть все созданные правила и их параметры. Если вам нужно отредактировать или удалить какое-либо правило, вы можете выбрать его из списка и нажать соответствующую кнопку.

Таким образом, настройка правил брандмауэра Dr.Web позволяет гибко контролировать передачу данных в сети и обеспечивать безопасность вашего компьютера.

Работа с хэш-правилами

Хэш — это последовательность байтов фиксированной длины, уникальным образом определяющая программу или файл. Хэш вычисляется по хэш-алгоритму. Когда для программы создается правило хэширования, политики ограниченного использования программ вычисляют хэш программы. Когда пользователь пытается открыть программу, ее хэш сравнивается с существующими правилами хэширования для политик ограниченного использования программ. Хэш программы остается неизменным независимо от ее расположения на компьютере. Однако если программа каким-либо образом меняется, то ее хэш также меняется и перестает совпадать с хэшем в правиле хэширования для политик ограниченного использования программ.

Например, можно создать хэш-правило и задать уровень безопасности запрещено, чтобы запретить пользователям запускать определенный файл. Этот файл можно переименовать или переместить в другую папку, однако он будет иметь тот же хэш. Однако при изменении содержимого файла его хэш-значение также изменится, и файл сможет обойти ограничения.

Создание правила хэширования

-

Откройте окно «Политики ограниченного использования программ».

-

В дереве консоли или области сведений щелкните правой кнопкой мыши дополнительные правила и выберите команду «Создать правило хэша».

-

Нажмите кнопку » Обзор» , чтобы найти файл.

Примечание.

В Windows XP можно вставить предварительно вычисляемый хэш в хэш файла. В Windows Server 2008 R2, Windows 7 и более поздних версиях этот параметр недоступен.

-

На уровне безопасности щелкните «Запрещено» или «Запрещено».

-

В поле «Описание» введите описание этого правила и нажмите кнопку «ОК».

Примечание.

- Может понадобиться создать новый параметр политики ограниченного использования программ для объекта групповой политики, если это еще не сделано.

- Правило хэширования можно создать для вируса или вредоносной программы типа «троянский конь», чтобы предотвратить их запуск.

- Если вы хотите, чтобы другие пользователи использовали правило хэша, чтобы вирус не удалось запустить, вычислите хэш вируса с помощью политик ограничений программного обеспечения, а затем по электронной почте хэш-значение другим людям. Никогда не по электронной почте сам вирус.

- Если вирус был отправлен по электронной почте, можно также создать правило пути, чтобы предотвратить выполнение вложений электронной почты.

- После переименования или перемещения в другую папку файл будет иметь тот же хэш. Любое изменение файла приводит к другому хэшу.

- Единственными типами файлов, затронутыми правилами хэша, являются те, которые перечислены в указанных типах файлов в области сведений о политиках ограничений программного обеспечения. Все правила используют общий список назначенных типов файлов.

- Чтобы политики ограничений программного обеспечения вступают в силу, пользователи должны обновлять параметры политики путем выхода из системы и входа на компьютеры.

- При применении нескольких правил политик ограничений программного обеспечения к параметрам политики имеется приоритет правил для обработки конфликтов.

Чего мы ждем от Вас

Проверка системных требований

Перед установкой и настройкой брандмауэра Dr.Web необходимо убедиться, что ваша система соответствует минимальным системным требованиям программного обеспечения.

Проверьте следующие требования:

- Операционная система: поддерживаемые версии Windows, macOS или Linux.

- Процессор: совместимый с архитектурой вашей операционной системы (32-разрядный или 64-разрядный).

- Оперативная память: минимальный объем оперативной памяти, рекомендуемый производителем Dr.Web.

- Свободное место на диске: объем свободного места, необходимый для установки и работы программы.

- Интернет-соединение: наличие доступа к Интернету для активации и обновления баз данных программы.

- Настройки брандмауэра: проверьте, что у вас есть права администратора на компьютере для настройки брандмауэра.

Если ваша система соответствует всем указанным требованиям, вы можете приступить к установке и настройке брандмауэра Dr.Web.

Если вам не удается выполнить какое-либо из указанных требований, обратитесь к документации или технической поддержке Dr.Web для получения дополнительной информации и рекомендаций.

Как заблокировать программе доступ в Интернет

Если по какой-либо причине вам потребовалось заблокировать определенной программе Windows 10, 8.1 или Windows 7 доступ в Интернет, сделать это сравнительно просто, причем возможно использование как встроенных функций системы, так и сторонних бесплатных утилит для установки соответствующих ограничений.

В этой инструкции несколько способов запретить доступ к Интернету выбранных программ Windows: с помощью брандмауэра Windows вручную и простой утилиты для автоматизации этого процесса, а также с использованием стороннего файрвола. Также может быть интересно: Как разрешить программе доступ в Интернет, Как заблокировать запуск программы в Windows.

Блокировка доступа программы в Интернет в брандмауэре Windows

Брандмауэр Windows — один из самых простых способов заблокировать программе доступ к Интернету, не требующий установки каких-либо сторонних средств. Шаги для блокировки будут следующими:

- Откройте панель управления (в Windows 10 это можно сделать, используя поиск в панели задач), переключите поле просмотр на «Значки», а затем откройте пункт «Брандмауэр Защитника Windows» или просто «Брандмауэр Windows».

- В открывшемся окне, слева, нажмите «Дополнительные параметры».

- Откроется окно брандмауэра в режиме повышенной безопасности. В левой панели выберите «Правило для исходящего подключения», а в правой — «Создать правило».

- Выберите «Для программы» и нажмите «Далее».

- Укажите путь к исполняемому файлу программы, которой нужно запретить доступ в Интернет.

- В следующем окне оставьте отмеченным пункт «Блокировать подключение».

- В следующем окне отметьте, для каких сетей выполнять блокировку. Если для любых — оставьте отмеченными все пункты.

- Укажите понятное для вас имя правила (это поможет его найти, если в будущем вы захотите снять блокировку) и нажмите «Готово».

- При желании можно проверить, сработала ли блокировка: как видите, у меня сработало.

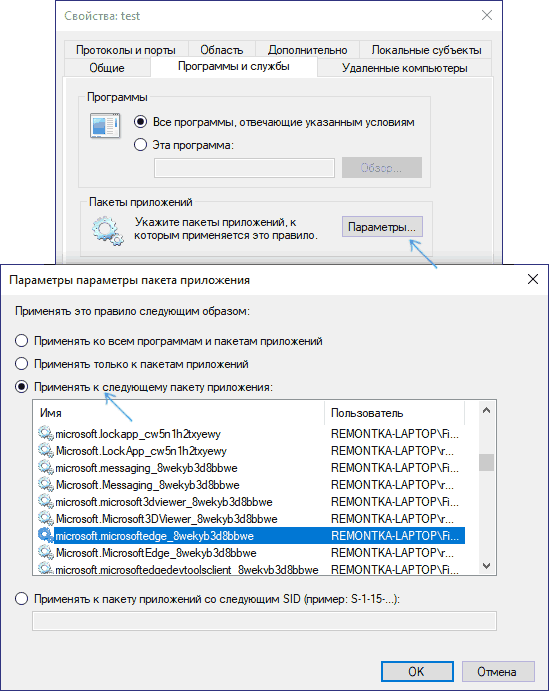

Это не единственный возможный метод с помощью встроенного брандмауэра. Есть ещё один подход, который позволит легко заблокировать доступ в Интернет выбранным приложениям из Магазина Windows 10, не вводя вручную пути к ним:

- Создайте правило для всех программ, выбрав соответствующий пункт на 5-м шаге вышеприведенной инструкции.

- После создания правила, найдите его в списке, нажмите по нему мышью дважды, а затем на вкладке «Программы и службы» нажмите по кнопке «Параметры» в пункте «Пакеты приложений», отметьте «Применять к следующему пакету приложений» и укажите в списке то приложение, для которого нужно заблокировать доступ в Интернет. Например, у меня на скриншоте блокируется Edge.

- Примените сделанные настройки и проверьте их работоспособность.

В целом всё очень просто, но существует возможность даже более быстрой настройки запрета.

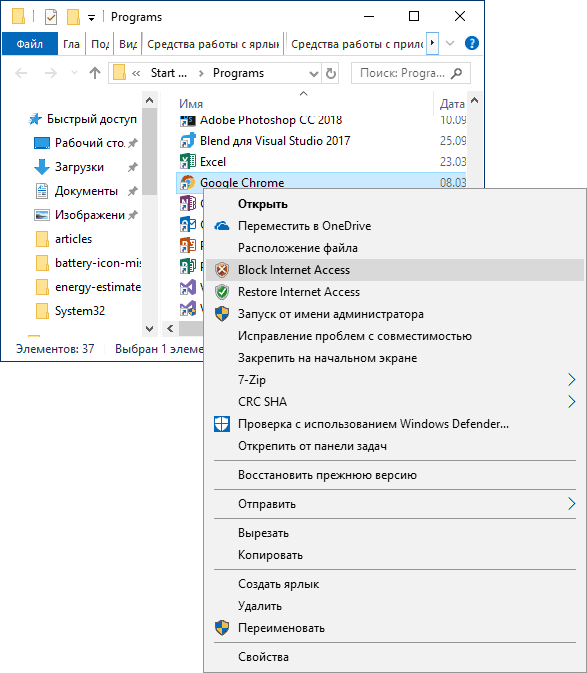

Автоматическое создание правил брандмауэра в Winaero OneClickFirewall

Winaero OneClickFirewall — простая бесплатная утилита для Windows, которая упрощает включение и отключение блокировки доступа программ к Интернету:

- Скачайте программу с официального сайта https://winaero.com/download.php?view.1886 и установите её на компьютер.

- Сразу после этого в контекстном меню ярлыков и программ появятся пункты «Block Internet Access» (заблокировать доступ в Интернет) и «Restore Internet Access» (восстановить доступ).

При этом, блокируя доступ, эта утилита использует тот же механизм, что и при ручном создании правил в брандмауре Windows, просто автоматизирует это.

Comodo Firewall

Помимо встроенных системных утилит Windows, вы можете воспользоваться и сторонними решениями, одно из них — Comodo Firewall, доступный в том числе и в бесплатной версии на официальном сайте https://personalfirewall.comodo.com/ (если у вас есть сторонний антивирус, будьте осторожны, он может конфликтовать с продуктом от Comodo, лучше воспользуйтесь уже имеющимися возможностями).

После установки файрвола, выполните следующие шаги для блокировки программе доступа к сети:

- Зайдите в настройки и откройте пункт Фаервол — Правила для приложений. Нажмите кнопку «Добавить».

- Нажмите «Обзор» и укажите файл программы или группу файлов (например, все приложения Metro/UWP, все браузеры) для которых нужно создать правило.

- Выберите пункт «Использовать набор правил», а затем — «Заблокированное приложение».

Примените настройки, после этого выбранная программа будет заблокирована. При необходимости разблокировать доступ, нажмите кнопку «Разблокировать приложение» в главном окне Comodo Firewall, отметьте программу и нажмите «Разблокировать».

Для чего нужно отключение брандмауэра

Кроме встроенного брандмауэра операционной системы Windows, данный инструмент содержится и в антивирусной программе, другими словами он называется сетевым брандмауэром Dr.Веб. Такой защитный компонент серьезно относится к любым файлам и процессам, загружаемых через интернет. Если подробнее, то на брандмауэр в свою очередь возложена функция контроля сетевых атак и веб-безопасности. Таким образом, при выявлении любых подозрительных действий срабатывает защита – блокировка или предупреждение при переходе по ссылкам, сайтам или и скачивании файлов. Подобное иногда происходит, даже если никакого вреда активность пользователя в интернете не представляет. Поэтому если вы хотите работать в интернете с сайтами и файлами без ограничений, то вам нужно изменить настройки антивируса Доктор Web, а именно, отключить защитный компонент, отвечающий за брандмауэр.

Comodo Firewall

Помимо встроенных системных утилит Windows, вы можете воспользоваться и сторонними решениями, одно из них — Comodo Firewall, доступный в том числе и в бесплатной версии на официальном сайте https://personalfirewall.comodo.com/ (если у вас есть сторонний антивирус, будьте осторожны, он может конфликтовать с продуктом от Comodo, лучше воспользуйтесь уже имеющимися возможностями).

После установки файрвола, выполните следующие шаги для блокировки программе доступа к сети:

- Зайдите в настройки и откройте пункт Фаервол — Правила для приложений. Нажмите кнопку «Добавить».

- Нажмите «Обзор» и укажите файл программы или группу файлов (например, все приложения Metro/UWP, все браузеры) для которых нужно создать правило.

- Выберите пункт «Использовать набор правил», а затем — «Заблокированное приложение».

Примените настройки, после этого выбранная программа будет заблокирована. При необходимости разблокировать доступ, нажмите кнопку «Разблокировать приложение» в главном окне Comodo Firewall, отметьте программу и нажмите «Разблокировать».

В завершение ещё два нюанса:

- Если вы блокируете программе доступ к сети с целью отключения обновлений или каких-то функций, учитывайте, что у некоторого ПО для этих целей служит не основной исполняемый файл, который вы запускаете, а вспомогательные .exe файлы или отдельные службы. Часть для них уже есть правила в брандмауэре Windows и их достаточно найти и изменить.

- Если вы устанавливаете запреты в целях родительского контроля, возможно, лучше будет использовать иные средства, см. Родительский контроль Windows 10.

А вдруг и это будет интересно:

Почему бы не подписаться?

25.03.2019 в 00:41

Спасибо за наводку на прогу Winaero OneClickFirewall

25.03.2019 в 08:12

Зачем такие сложности? Можно просто кнопкой разорвать связь с интернетом и восстановить в любое удобное время.

25.03.2019 в 11:01

А если нам нужно пользоваться интернетом, но нужно чтобы одна конкретная программа туда не лезла и ничего не качала/не отправляла? При этом она тоже нам нужна в запущенном виде.

16.05.2019 в 23:34

Подозреваю, что это цветочки. Касперский является настоящим трояном, мониторит все действия, сливает, на какие сайты ходишь. Находясь «внутри периметра» может предоставить доступ извне любой программе

25.03.2019 в 10:46

а в ESET NOD32 Smart Security случайно не знаете как?

25.03.2019 в 10:58

Точно не знаю, но вот у них статья на сайте soporte.eset-la.com/kb3190/ и как я понял там в Interactive Mode можно свои правила создать.

25.03.2019 в 14:08

Всё очень просто, на первый взгляд кажется много… Итак: Расширенные параметры — Защита сети — Файервол — Дополнительно — Правила — Изменить — Добавить, там где направления указать Оба — Переходим вверху во вкладку Локальные, внизу где Приложения нажать на … и указать на .exe файлы той программы, которой блокируете доступ. Сохранить

25.03.2019 в 12:38

Дмитрий, я решил это просто. С помощью утилиты Easy Context Menu, там ставишь две галки на блокировать, и разблокировать доступ через брандмауэр и решено! Оба пункта появляются в контекстном меню 10 ки. Кроме этого, там много всякого разного.

26.03.2019 в 22:44

А как же утилита «Windows 10 Firewall Control»? По-моему, лучшее для этих целей: установил и дальше только жмешь кнопки «разрешить» или «запретить», когда кто-то ломится в инет.

28.10.2019 в 10:22

Как запретить выход в сеть portable-программе? Не буду же я на каждом компьютере настраивать брандмауэр.

Примечание: после отправки комментария он не появляется на странице сразу. Всё в порядке — ваше сообщение получено. Ответы на комментарии и их публикация выполняются ежедневно днём, иногда чаще. Возвращайтесь.

Много приложений требуют стабильного подключения к Интернету для нормального функционирования. Зачастую они ищут обновления в фоновом режиме, а некоторые способны их загружать без подтверждения пользователя. Пользователи также имеют возможность заблокировать программе доступ к Интернету используя встроенные средства операционной системы Windows 10.

Данная статья расскажет как запретить любому приложению доступ в Интернет на компьютере под управлением Windows 10. А также есть возможность заблокировать доступ в Интернет не только программам, но и играм. Для использования способом предложенных ниже необходимо обладать правами администратора в Windows 10.

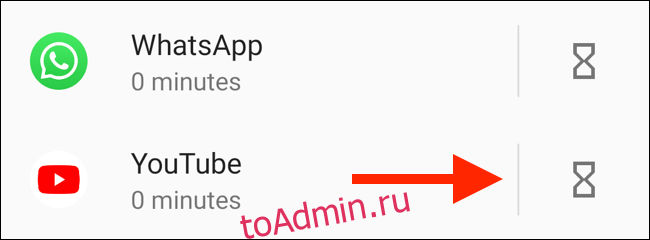

Как установить таймер приложения в Android 9 и выше

Цифровое благополучие — это функция Google для управления экранным временем. Он доступен на телефонах Google Pixel, устройствах Android One (работающих под управлением Android 9 Pie и выше) и на ограниченном количестве других телефонов. После загрузки Цифровое благополучие на вашем устройстве, он отображается как элемент настроек.

Приложение Digital Wellbeing отслеживает, сколько времени вы проводите с телефоном. Он сообщает вам, сколько раз вы брали телефон, сколько времени вы провели в определенном приложении и сколько уведомлений получили сегодня.

Вы можете использовать эту информацию, чтобы принять решение о том, сколько времени вы проводите на своем смартфоне. Приложение также предоставляет вам инструменты, такие как App Timer, для ограничения вашего использования.

С помощью App Timer вы можете ограничить время, которое вы можете проводить в приложении. Например, вы можете настроить его так, чтобы вы использовали YouTube только 30 минут в день.

Для этого проведите пальцем вниз по панели уведомлений, а затем нажмите значок шестеренки, чтобы открыть «Настройки» (или откройте его из панели приложений). Затем нажмите «Цифровое благополучие и родительский контроль».

На панели инструментов прокрутите вниз до приложения YouTube и коснитесь значка песочных часов рядом с ним.

Во всплывающем окне установите ограничение по времени, а затем нажмите «ОК».

Когда время использования истечет, приложение приостановится. Его значок на главном экране станет серым, и вы не будете получать от него никаких уведомлений. На следующий день таймер сбрасывается, и приложение снова разблокируется.

Конечно, вы всегда можете вернуться в приложение Digital Wellbeing и продлить или отключить таймер, когда захотите.

Что мы делаем для Вас

О вкладке Правила

Для защиты приложений и анализа запросов WAF использует две встроенные библиотеки:

-

Первая библиотека проверяет все запросы на наличие признаков атак. Если один из признаков найден, запрос отправляется на анализ второй библиотеке.

-

Вторая библиотека проверяет полученный запрос. В случае подтверждения атаки вредоносный запрос блокируется. Если атака не подтверждена, запрос помечается как «легитимный» и не блокируется.

На вкладке Правила можно добавить собственные правила обработки запросов. Так выглядит вкладка с добавленными ветками правил:

Приоритет добавленных правил выше приоритета встроенных библиотек. Если запрос имеет признаки вредоносной активности, но вы добавили правило, которое игнорирует такую активность, запрос не будет заблокирован, а помечен как «легитимный».

При создании правила вы добавляете условия обработки запроса и условия для разных параметров HTTP-запросов: URI, метода, заголовка, и так далее. Все входящие запросы соотносятся с установленными условиями. Если запрос соответствует условию, к запросу применяется действие, которое было установлено правилом. Если запрос не соответствует условию, он будет обработан встроенными WAF библиотеками. Подробности работы условий описаны в разделе «».

Система автоматически группирует правила по веткам на основании условий и эндпоинтов — URI, который вы укажите. Ветка правил — набор параметров HTTP-запроса и условий, при выполнении которых будут применяться правила. В начале стоят ветки правил с высшим уровнем эндпоинта, например, корень приложения. В конце — ветки низких уровней, например, конкретная папка приложения или файл. Вы также можете создать правила без привязки к эндпоинту. Такие правила называются «Правилами по умолчанию» и наследуются всеми группами.

В примере ниже показаны пять веток правил, сгруппированных по эндпоинтам. Ветка с общим эндпоинтом disc в первой строке. Другие ветки (2, 3, 4) имеют тот же эндпоинт (например, disc/…/series), но первая ветка стоит выше, потому что содержит условие: /**/*.*. Две звёздочки означают, что ветка распространяется на любое количество вложенных путей. Правило без привязки к эндпоинту также находится на этой странице. Нажмите на кнопку Правила по умолчанию, чтобы его увидеть.

Нажмите на ветку правил — откроется список связанных с ней правил. Например, третья ветка имеет три особых правила и одно правило, унаследованное от Правил по умолчанию. Нажмите на кнопку Особые и унаследованные правила, чтобы увидеть их.Нажмите на кнопку + Добавить правило, чтобы добавить связанное правило.

Основные принципы настройки брандмауэра Dr.Web

1. Определение целей и задач. Перед настройкой брандмауэра Dr.Web необходимо четко определить цели и задачи использования данного решения. Необходимо понять, какая информация будет фильтроваться, какие ресурсы будут доступны, а какие блокироваться. Только после этого можно приступать к настройке.

2. Выбор режима работы. Для настройки брандмауэра Dr.Web следует выбрать наиболее подходящий режим работы. Режим «Активный» является наиболее распространенным и позволяет контролировать все сетевые соединения и фильтровать трафик. Однако в некоторых случаях может потребоваться режим «Пассивный», который применяется для мониторинга сетевой активности без блокировки.

3. Разрешение и блокировка соединений. Важным аспектом настройки брандмауэра Dr.Web является определение списка разрешенных и запрещенных соединений. Здесь можно указать конкретные IP-адреса или диапазоны, а также порты, которые будут разрешены или запрещены для входящего или исходящего трафика. Это позволит более точно настроить доступ в сеть.

4. Создание правил фильтрации. С помощью брандмауэра Dr.Web можно создать правила фильтрации, которые определяют, какой трафик должен быть разрешен, а какой заблокирован. Здесь можно указать конкретные условия для фильтрации, такие как протоколы, IP-адреса, порты и другие параметры. Таким образом, можно эффективно контролировать сетевую активность и предотвращать возможные угрозы.

5. Регулярное обновление и мониторинг. После настройки брандмауэра Dr.Web необходимо регулярно обновлять его и контролировать его работу. Обновление позволит получить актуальную информацию о новых угрозах и обновленных правилах фильтрации. Мониторинг позволяет контролировать работу брандмауэра, обнаруживать возможные ошибки или атаки и принимать соответствующие меры.

Основные принципы настройки брандмауэра Dr.Web

Брандмауэр Dr.Web предоставляет надежную защиту вашему компьютеру от внешних угроз и несанкционированного доступа к вашей системе. Он контролирует все сетевые соединения и блокирует подозрительный трафик, обеспечивая безопасность вашего компьютера.

Для эффективной настройки брандмауэра Dr.Web рекомендуется следовать следующим основным принципам:

- Определение доверенных и недоверенных сетей

Прежде чем настраивать брандмауэр, рекомендуется определить, какие сети считать доверенными и недоверенными. Доверенные сети могут быть вашей домашней сетью или офисной сетью, а недоверенные сети могут включать общественные Wi-Fi сети или сети других организаций. Это поможет определить, какой трафик следует блокировать, а какой разрешить.

Настройка правил доступа

В брандмауэре Dr.Web вы можете настроить различные правила доступа, которые позволяют разрешить или заблокировать определенный сетевой трафик. Это может быть полезно, если вы хотите разрешить доступ к определенным сервисам или блокировать нежелательный трафик. Настройка правил доступа дает вам контроль над передачей данных через брандмауэр.

Мониторинг и анализ сетевого трафика

Для эффективной настройки брандмауэра Dr.Web рекомендуется регулярно мониторить и анализировать сетевой трафик. Это поможет вам установить подозрительные или нежелательные подключения и принять соответствующие меры для их блокировки.

Обновление и настройка сигнатур

Для обеспечения надежной защиты от вирусов и других вредоносных программ, рекомендуется регулярно обновлять сигнатуры антивируса и настраивать параметры обнаружения для брандмауэра. Это позволяет брандмауэру Dr.Web распознавать новые угрозы и блокировать их на ранних стадиях.

Следуя этим основным принципам, вы сможете настроить брандмауэр Dr.Web для обеспечения надежной защиты вашего компьютера от внешних угроз и несанкционированного доступа.