[edit] Введение

Цель этого руководства — объяснить, как объединить разные сегменты сети (подсети) вместе, используя статические маршруты для пересылки трафика в нужную подсеть другого маршрутизатора. Не будем вдаваться в подробности подсетей в целом, хотя скажем, что использование подсетей имеет такие преимущества, как уменьшение сетевого трафика (меньше широковещательных кадров) и улучшение контроля доступа между узлами

Важно отметить, что связывание подсетей называется маршрутизацией, а используемые для этого интерфейсы не должны быть объединены в сетевой мост с любыми другими для правильной работы.

Проверка

Проверка состоит из двух частей:

- Надо убедиться, что между двумя маршрутизаторами MikroTik установлено VPN-соединение. Это описано ниже.

- Если VPN-соединение установлено успешно, то далее надо проверить есть ли связь между хостами в двух сетях. Для этого достаточно запустить ping с любого компьютера в сети на любой компьютер другой сети.

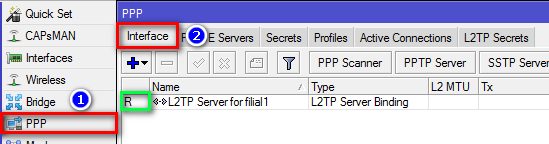

Через графический интерфейс

Если подключение установлено, то статус подключения должен отображаться с буквой «R«. Что значит running, т. е. запущено.

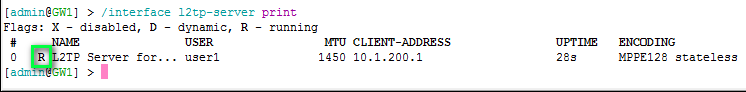

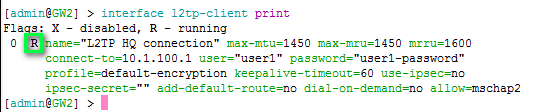

Через консоль

Выполнить команду — на сервере — на клиенте

Если соединение установлено успешно, то статус подключения, так же, как и через графический интерфейс, должен отображаться с буквой «R«.

Типичные проблемы

Если VPN-соединение между двумя маршрутизаторами MikroTik не устанавливается, то надо проверить:

- Не мешает ли файервол. Для уверенности лучше временно отключить все правила файерволов на обоих маршрутизаторах. Стандартные настройки файерволов можно посмотреть здесь.

- Совпадают ли имя пользователя и пароль на обоих маршрутизаторах.

- На VPN-клиенте указан правильный адрес VPN-сервера к которому должно происходить подключение.

Если не проходит ping между двумя компьютерами в разных сетях, то надо проверить:

- Правильно сделаны настройки маршрутизации на обоих маршрутизаторах не зависимо от того из какой сети в какую будет идти пинг.

- На брэндмауэре компьютера, который будет пинговаться, сделаны необходимые разрешения для протокола ICMP. Для уверенности можно отключить встроенный брэндмауэр и выгрузить антивирус.

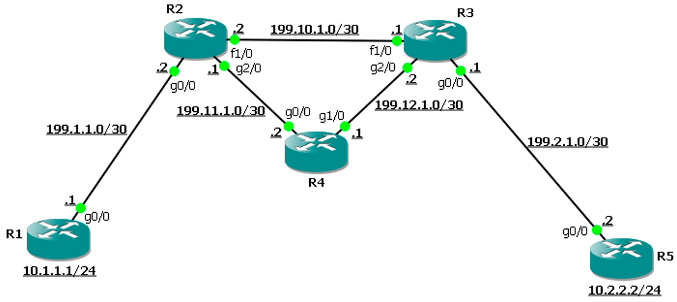

Моделирование и настройка

Реализуем следующую сеть.

Для начала настроим все необходимые интерфейсы. На R1 это loopback, моделирующий сеть клиента, и интерфейс в сторону провайдера.

R1(config)# int lo1R1(config-if)#ip addr 10.1.1.1 255.255.255.0R1(config-if)# int g0/0R1(config-if)#ip addr 199.1.1.1 255.255.255.252R1(config-if)# no shutdown

Аналогично на R5.

R5(config)# int lo1R5(config-if)#ip addr 10.2.2.2 255.255.255.0 R5(config-if)# int g0/0R5(config-if)#ip addr 199.2.1.2 255.255.255.252 R5(config-if)# no shutdown

На R2 – интерфейсы GigabitEthernet и один интерфейс FastEthernet.

R2(config)# int g0/0R2(config-if)#ip addr 199.1.1.2 255.255.255.252R2(config-if)# no shutdownR2(config-if)# int g2/0R2(config-if)#ip addr 199.11.1.1 255.255.255.252R2(config-if)# no shutdownR2(config-if)# int f1/0R2(config-if)#ip addr 199.10.1.2 255.255.255.252R2(config-if)# no shutdown

Аналогично на R3 и на R4.

R3(config)# int g0/0R3(config-if)#ip addr 199.2.1.1 255.255.255.252 R3(config-if)# no shutdownR3(config-if)# int g2/0R3(config-if)#ip addr 199.12.1.2 255.255.255.252 R3(config-if)# no shutdownR3(config-if)# int f1/0R3(config-if)#ip addr 199.10.1.1 255.255.255.252 R3(config-if)# no shutdown

R4(config)# int g0/0R4(config-if)#ip addr 199.11.1.2 255.255.255.252 R4(config-if)# no shutdownR4(config-if)# int g1/0R4(config-if)#ip addr 199.12.1.1 255.255.255.252 R4(config-if)# no shutdown

В настоящий момент локальные сети клиента 10.1.1.1 и 10.2.2.2 не видят друг друга (отсутствует соответствующая маршрутная информация). Перейдём к настройке RIP. На каждом маршрутизаторе необходимо ввести следующие команды: в режиме глобальной конфигурации router rip, чтобы перейти в режим конфигурации протокола; network адрес_сети, чтобы включить протокол на нужных интерфейсах. Необходимо помнить, что в качестве адреса сети команды network нужно указывать только адрес классовой сети. Кроме того, введем команду no auto-summary для отключения суммирования сетей на границе маршрутизации.

Пример настройки маршрутизатора R1.

R1(config)# router ripR1(config-router)# network 199.1.1.0 R1(config-router)# redistribute connectedR1(config-router)# no auto-summary

Замечание: если бы во второй строке мы указали в качестве сети адрес 10.1.1.0, система не выдала бы никаких ошибок и предупреждений, тем не менее, протокол RIP включился бы на всех интерфейсах, подсети которых входили бы в сеть 10.0.0.0/8.

Важное замечание: с помощью команды redistribute connected мы добавили сети всех подключенных интерфейсов (в том числе и сеть интерфейса loopback) в базу данных протокола RIP – RIP DataBase (RDB), но не включили сам протокол на этих интерфейсах. Таким образом, информация об этой сети рассылается протоколом через все интерфейсы, на которых функционирует RIP (в нашем случае через gi0/0), но при этом остальные интерфейсы не рассылают RIP-пакеты и не слушают сеть на предмет входящих RIP-сообщений

Пример настройки маршрутизатора R2.

R2(config)# router ripR2(config-router)# network 199.10.1.0 R2(config-router)# network 199.1.1.0 R2(config-router)# network 199.11.1.0R2(config-router)# no auto-summary

Настройка маршрутизатора R3.

R3(config)# router ripR3(config-router)# network 199.10.1.0 R3(config-router)# network 199.2.1.0 R3(config-router)# network 199.12.1.0R3(config-router)# no auto-summary

Настройка маршрутизатора R4.

R4(config)# router ripR4(config-router)# network 199.12.1.0R4(config-router)# network 199.11.1.0R4(config-router)# no auto-summary

Настройка маршрутизатора R5.

R5(config)# router ripR5(config-router)# network 199.2.1.0R5(config-router)# redistribute connected R5(config-router)# no auto-summary

Если на данном этапе настройки попытаться выполнить команду ping 10.2.2.2 source 10.1.1.1 c R1, то маршрутизатор сообщит о недоступности узла с адресом 10.2.2.2. Дело в том, что по умолчанию запускается RIPv1, который поддерживает только с классовые сети. То есть в нашем случае в базу данных протокола будет добавлена только одна сеть вместо двух: 10.0.0.0/8 вместо 10.1.1.0/24 и 10.2.2.0/24, потому что RIPv1 не учитывает маски этих сетей. Убедиться в этом можно путём просмотра таблицы маршрутизации и RDB на R2 и R3, которым маршрутизаторы R1 и R5 сообщают только о сети 10.0.0.0/8. Исправьте возникшую проблему, прописав команду version 2 в режиме конфигурирования протокола маршрутизации на всех устройствах.

На этом настройка устройств завершена, перейдём непосредственно к тестированию.

[edit] Создание подсетей

Существует множество способов создания подсетей в DD-WRT. По умолчанию только порт WAN не объединен в сетевой мост с другими интерфейсами, а коммутатор LAN (который является аппаратным мостом) и беспроводные интерфейсы объединены друг с другом программным обеспечением.

Способы создания дополнительных подсетей включают в себя:

- Задайте для беспроводного интерфейса значение «Unbridged», чтобы он не был объединен в сетевой мост с интерфейсами LAN коммутатора.

- Добавьте виртуальные интерфейсы к любому существующему интерфейсу, который может преодолеть аппаратные ограничения, такие как коммутаторы без поддержки VLAN.

ifconfig eth0:1 netmask broadcast

Шаг 3: Настройка маршрутов

После успешной настройки IP-адресов на сетевых интерфейсах нам необходимо настроить маршрутизацию между этими интерфейсами. Для этого мы будем добавлять маршруты с помощью командной строки.

1. Откройте командную строку на вашем устройстве и выполните следующую команду, чтобы добавить маршрут для сети, подключенной к первому интерфейсу:

Здесь — это IP-адрес сети, подключенной к первому интерфейсу, — это маска подсети для этой сети, а — это IP-адрес второго интерфейса.

2. Затем добавьте маршрут для сети, подключенной ко второму интерфейсу, с помощью следующей команды:

Здесь — это IP-адрес сети, подключенной ко второму интерфейсу, — это маска подсети для этой сети, а — это IP-адрес первого интерфейса.

3. Проверьте настройки маршрутизации с помощью команды:

Вы должны увидеть две записи маршрута — одна для сети, подключенной к первому интерфейсу, и другая для сети, подключенной ко второму интерфейсу.

Теперь маршрутизация между двумя сетевыми интерфейсами должна быть настроена. Вы можете проверить ее работу, пингуя IP-адреса хостов из разных сетей.

Testing the LAN Routing and NAT

NOTE: for all to work properly, ideally you should have a DHCP assigning IP addresses on each subnet and also a DNS server for your client computers to be able to resolve names and browse the internet.

Having said that, from one of the computer clients connected to S01, you should be able to ping S02. This is the IP config I have at one of my servers in S01. You’ll see that the gateway for this subnet is the IP of the router (10.0.0.30).

If you ping an IP address in the S02 subnet, this should be the result:

And if you try and browse the internet, voilá!

And the sames goes from a computer on subnet S02:

If you run into any issues, ie, not pinging from one subnet to the other, disable the router firewall and try again. That should do it. Or, instead of disabling the firewall completely, add – or enable – rules to allow traffic between both subnets. In my case, I disabled the firewall completely because this is a lab environment, with no direct connection to the internet.

As always, if you found this article useful, share it with your friends.

If you have any questions or suggestions, please leave your comment.

And… Thank you for reading!

Checking the configuration

In the “Routing and Remote Access” console, under IPv4, right-click “Static Routes” and choose “Show IP Routing Table…”. A new window, with the known routes to this computer, will pop-up. Analyzing that window (please always remember that this IP Routing table is regarding my setup, which is the one described in the diagram on the top of the page), you will see that we have:

1 – A gateway! All traffic that the router doesn’t know where to direct it, will direct it to the gateway.

2- Traffic for the network (subnet) 10.0.0.0 with a netmask of 255.255.255.224 (/27) will be directed to the interface S01, which is the interface connected to that subnet.

3- Traffic for the network 10.0.0.32 with a netmask of 255.255.255.224 will be directed to the interface S02, which is the interface connected to that subnet.

Тестирование связи

После настройки статической маршрутизации между роутерами Cisco необходимо провести тестирование связи для проверки работоспособности сети. В этом разделе мы рассмотрим несколько способов тестирования связи.

- Проверка пингом.

Пинг является одной из самых распространенных команд для проверки связи между устройствами в сети. Она позволяет определить, есть ли связь между исходным и конечным устройствами.

Для проверки пингом необходимо войти в командную строку роутера и выполнить команду ping вместе с IP-адресом удаленного хоста или интерфейса роутера.

Например, чтобы проверить связь между двумя роутерами с IP-адресами 192.168.1.1 и 192.168.2.1, можно выполнить следующие команды:

Router1# ping 192.168.2.1 Router2# ping 192.168.1.1

Трассировка маршрута.

Трассировка маршрута (traceroute) позволяет определить путь, который пакеты следуют от исходного устройства к конечному устройству. Она также позволяет определить задержки и проблемы в сети.

Для выполнения трассировки маршрута в командной строке роутера используется команда traceroute или tracert вместе с IP-адресом удаленного хоста или интерфейса роутера.

Например, чтобы выполнить трассировку маршрута до удаленного хоста с IP-адресом 192.168.2.1, можно выполнить следующую команду:

Router1# traceroute 192.168.2.1

Проверка таблиц маршрутизации.

Также следует проверить таблицы маршрутизации на каждом роутере, чтобы убедиться, что маршруты добавлены и настроены правильно.

Для просмотра таблицы маршрутизации в командной строке роутера используется команда show ip route.

Например, чтобы просмотреть таблицу маршрутизации на роутере Router1, можно выполнить следующую команду:

Router1# show ip route

При проведении тестирования связи необходимо убедиться, что все пакеты доставляются и задержки в сети минимальны. Если возникают проблемы, следует сверить настройки маршрутизации на роутерах и проверить физическое подключение.

Тестирование связи поможет обнаружить и устранить проблемы в сети, а также подтвердить правильность настроек маршрутизации.

Создание сетевых интерфейсов

Для настройки маршрутизации между двумя сетями с помощью устройства tp link необходимо создать сетевые интерфейсы. Это позволит устройствам в разных сетях общаться друг с другом и передавать информацию.

Создание сетевых интерфейсов осуществляется через веб-интерфейс администрирования роутера. После входа в настройки устройства необходимо перейти в раздел «Сеть» или «Network», где находятся все настройки сетевых интерфейсов.

- Сначала необходимо создать виртуальный сетевой интерфейс (VLAN) для каждой сети. Для этого нажмите кнопку «Добавить новый VLAN» или «Add new VLAN».

- Задайте имя для каждого виртуального интерфейса. Желательно называть интерфейсы так, чтобы они были понятны и отражали цель каждой сети.

- Укажите номер VLAN для каждого интерфейса.

- Выберите нужный порт на устройстве для каждого интерфейса.

После создания виртуальных интерфейсов необходимо настроить IP-адреса для каждого интерфейса. Для этого можно использовать статический или динамический IP-адрес. Настройку IP-адресов можно выполнить в разделе «DHCP» или «Статический адрес».

После настройки IP-адресов необходимо настроить маршрутизацию между виртуальными интерфейсами. Для этого перейдите в раздел «Маршрутизация» или «Route», и добавьте маршрут для каждой сети. Укажите IP-адрес назначения и шлюз для каждого маршрута.

Таким образом, создание сетевых интерфейсов позволит настроить маршрутизацию между двумя сетями tp link и обеспечить связь и передачу данных между устройствами в разных сетях.

Пример создания сети с двумя роутерами

Давайте рассмотрим пример создания сети с использованием двух роутеров в Cisco Packet Tracer.

Шаг 1: Размещение роутеров

С помощью инструментов в Cisco Packet Tracer разместите два роутера на рабочем пространстве.

Шаг 2: Подключение роутеров

- Выберите кабель Straight-Through из инструментов и соедините один конец с портом Ethernet на первом роутере и другой конец с портом Ethernet на втором роутере.

- Повторите действия для второго порта Ethernet на каждом роутере.

Шаг 3: Настройка роутеров

- Откройте консоль первого роутера, щелкнув по нему.

- Введите команду «enable» для перехода в режим привилегированного доступа.

- Введите команду «configure terminal» для входа в режим глобальной конфигурации.

- Настройте имя хоста для первого роутера с помощью команды «hostname имя_роутера».

- Введите команду «interface fastethernet 0/0» и настройте IP-адрес с помощью команды «ip address ip_адрес маска_подсети».

- Введите команду «no shutdown» для активации интерфейса.

- Повторите действия для второго роутера, используя соответствующие команды.

Шаг 4: Настройка статической маршрутизации

- На первом роутере введите команду «ip route сеть_назначения маска_подсети IP_адрес_первого_роутера».

- На втором роутере введите команду «ip route сеть_назначения маска_подсети IP_адрес_второго_роутера».

Шаг 5: Проверка соединения

- Откройте командное окно для каждого роутера.

- Введите команду «ping IP_адрес_второго_роутера» в командном окне первого роутера.

- Если получен ответ, то соединение между роутерами установлено успешно.

Вот и всё! Вы создали сеть с двумя роутерами в Cisco Packet Tracer. Теперь вы можете настроить дополнительные параметры и добавить устройства, чтобы расширить вашу сеть.

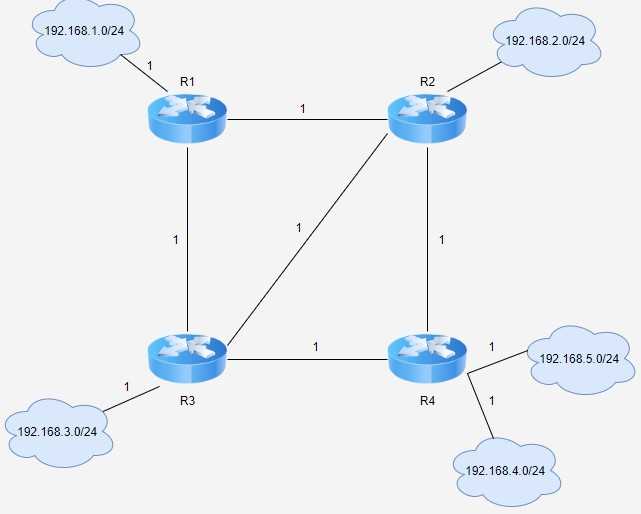

Схема сети (точка — точка)

Теперь немного изменим условия. Допустим эти 4 роутера не в одном широковещательном домене а соединены по типу точка-точка (ptp). Например патч-кордами, или L3_VPN. При этом, у меня, каждый роутер соединён с каждым другим роутером:

OSPF (ptp)

OSPF (ptp)

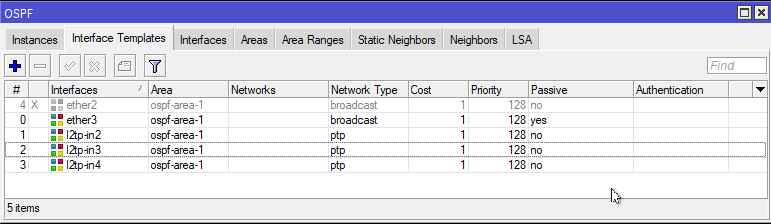

Изменяем Interface Templates

Заходим на каждый роутер, и отключаем шаблон, который был для broadcast (в моём случае это ether2). И затем создаём новые шаблоны для соединений по типу peer-to-peer (в моём случае это vpn). Получается вот так:

OSPF — Interface Templates для ptp

OSPF — Interface Templates для ptp

Это проделывается на всех роутерах.

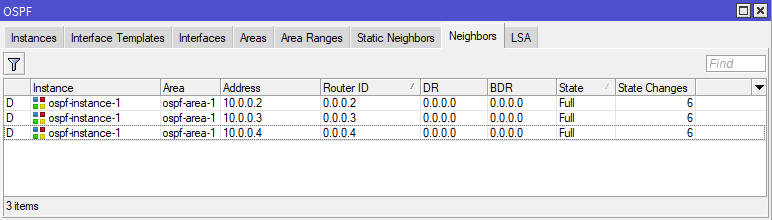

Просмотр соседей OSPF

Затем перейдём на вкладку Neighbors, чтобы посмотреть соседей OSPF и их состояния:

OSPF — вкладка Neighbors

OSPF — вкладка Neighbors

В этом случае (ptp), чтобы все работало, состояния должно быть Full и никакими другими. Так как здесь не идет голосования и нет DR и BDR роутеров.

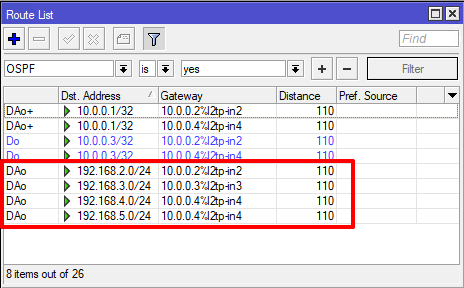

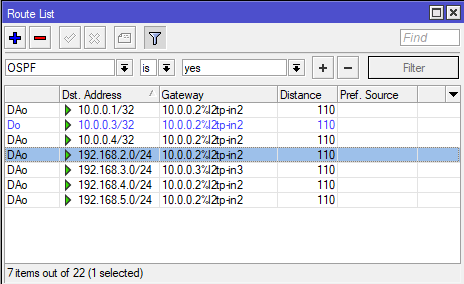

Посмотрим таблицу маршрутизации

После того, как мы убедились в полном соседстве наших роутеров, посмотрим на таблицу маршрутизации на первом роутере:

Маршруты OSPF

Маршруты OSPF

Теперь у нас есть доступ ко всем подсетям, через vpn соединения.

Перестройка маршрутов

И так из первой подсети (192.168.1.0/24) в четвертую (192.168.4.0/24) и пятую подсеть (192.168.5.0/24) пакеты пойдут через l2tp-in4.

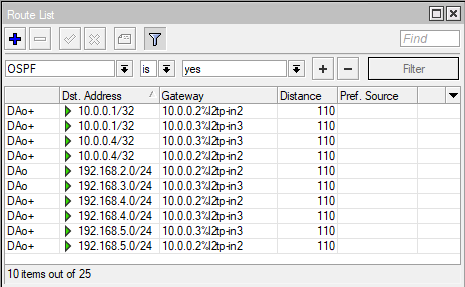

Как только упадет VPN между 1 и 4 роутером, маршруты перестроятся:

OSPF — таблица маршрутизации

OSPF — таблица маршрутизации

Теперь в 4 и 5 подсеть с первого роутера пакеты пойдут через l2tp-in2 и l2tp-in3 используя ECMP. То есть половина соединений пойдет через R2, а половина через R3. И периодически такие соединения будут перестраиваться, что не совсем правильно.

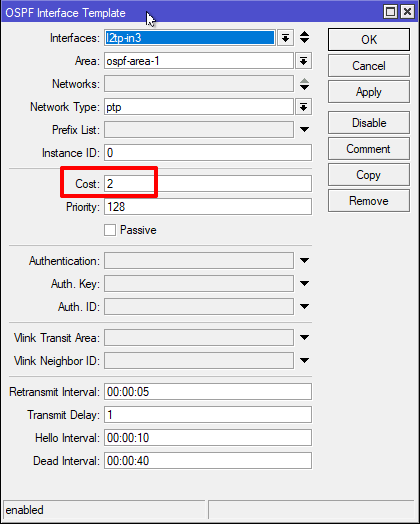

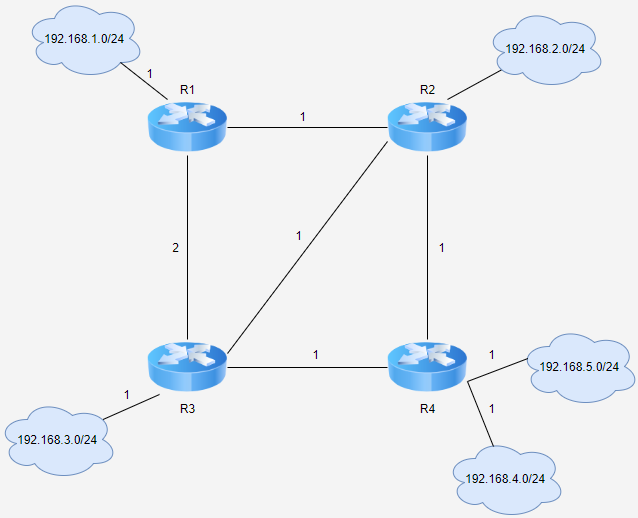

Когда мы создавали Interface Templates мы не меняли параметр Cost. Поэтому у нас цена каждого соединения равна единицы. Вот как это выглядит, если потеряно соединение R1 с R4:

OSPF — Параметр Cost

OSPF — Параметр Cost

То есть кратчайшем путём от первой подсети к пятой подсети будет через R1 — R2 — R4 или через R1- R3 — R4. И эти пути равны. А так как у нас два равноценных пути, то в работу вступает ECMP.

Чтобы это исправить, нужно на роутере R1 в Interface Templates увеличить стоимость (Cost) перехода к R3:

OSPF — Меняем параметр Cost

OSPF — Меняем параметр Cost

Теперь наша схема изменится:

OSPF — Параметр Cost

OSPF — Параметр Cost

Теперь кратчайшем путём от первой подсети к пятой подсети будет через R1 — R2 — R4, а путь R1- R3 — R4 будет дороже.

Чтобы в этом убедиться посмотрим таблицу маршрутизации:

OSPF — таблица маршрутизации

OSPF — таблица маршрутизации

Видим что действительно пакеты в 4 и 5 подсети пойдут через R2 (l2tp-in2).

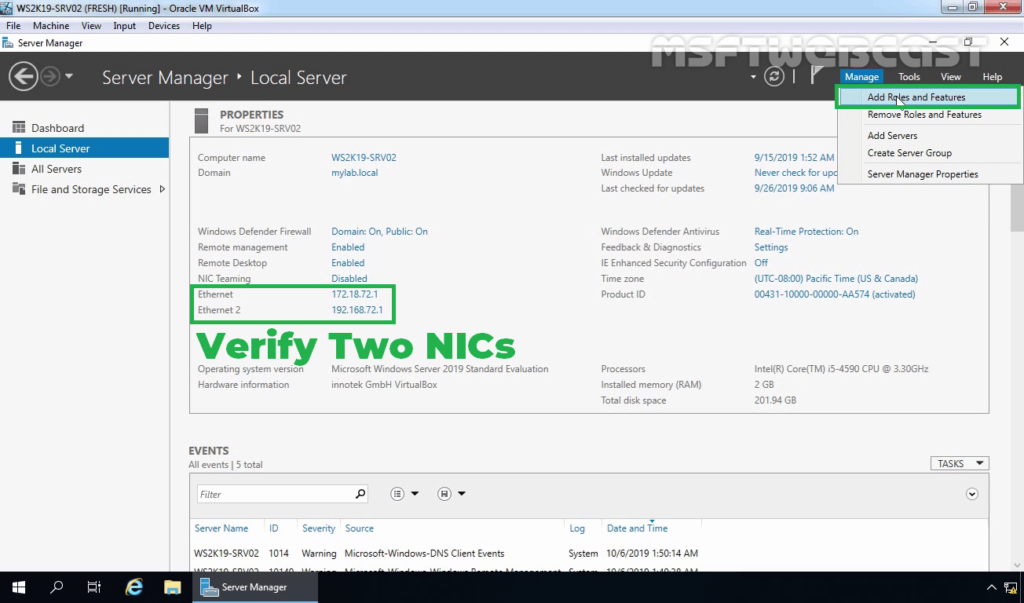

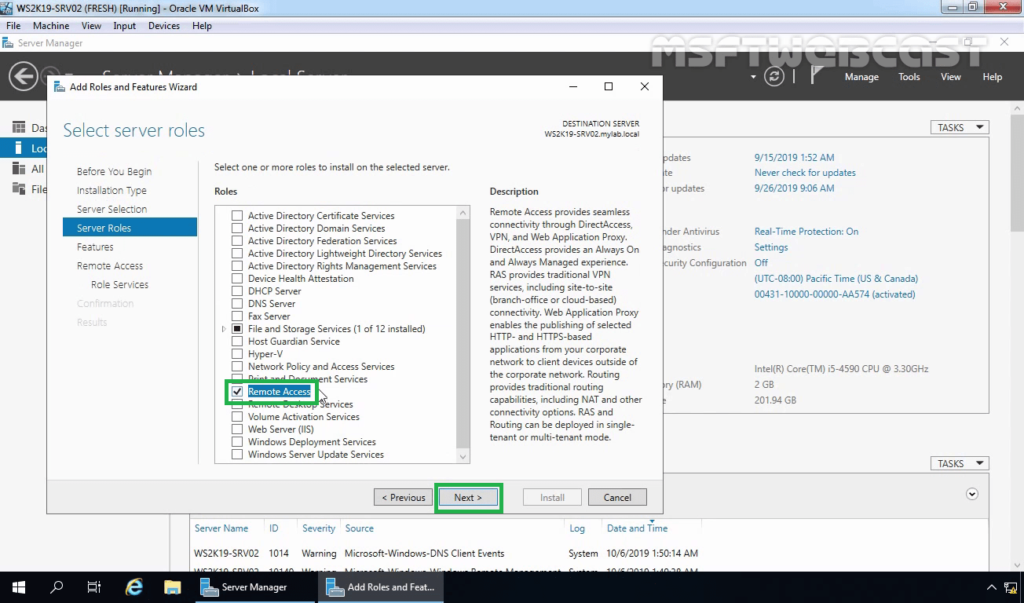

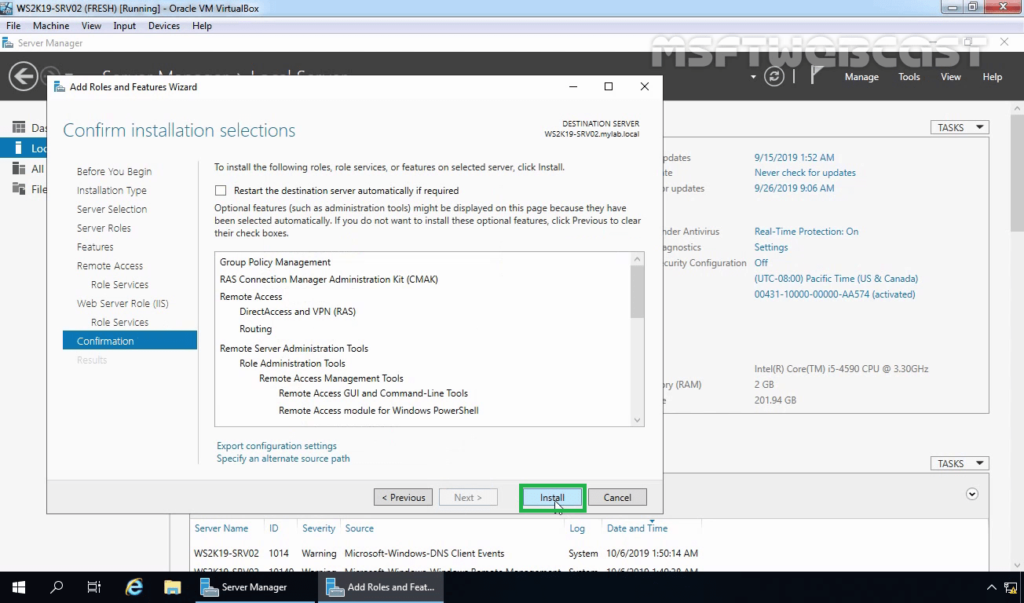

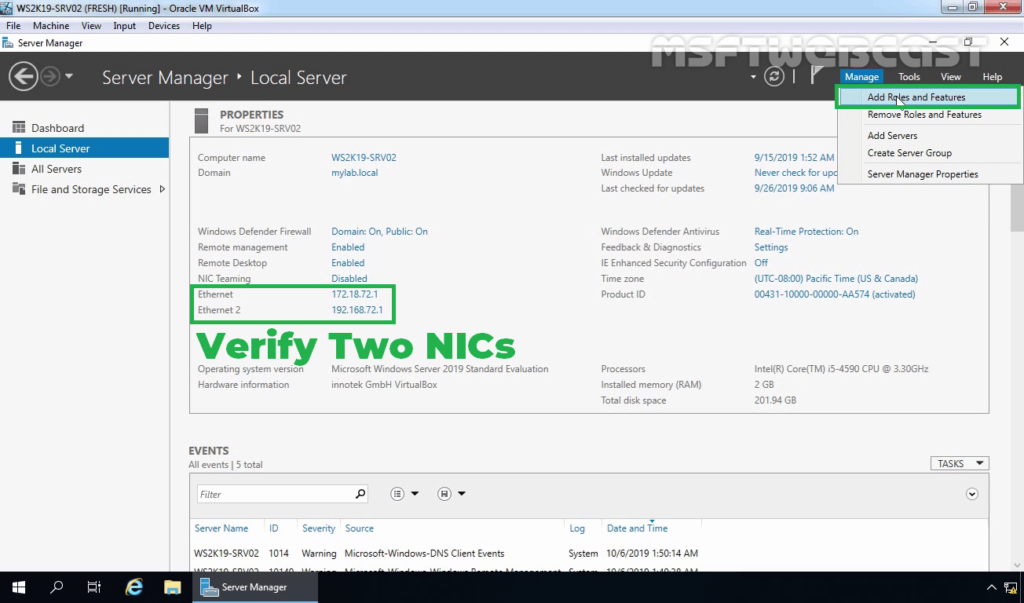

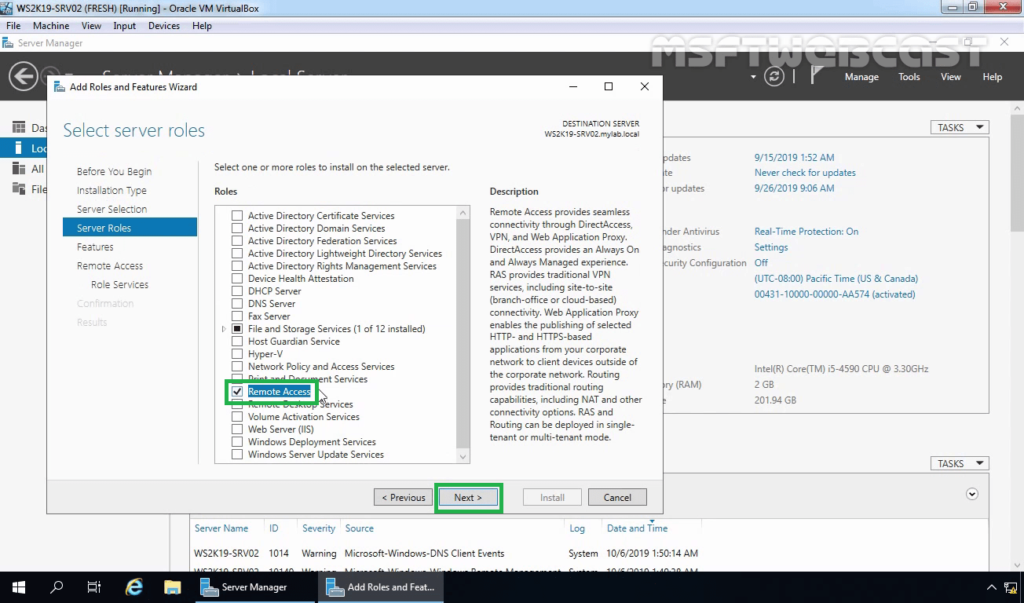

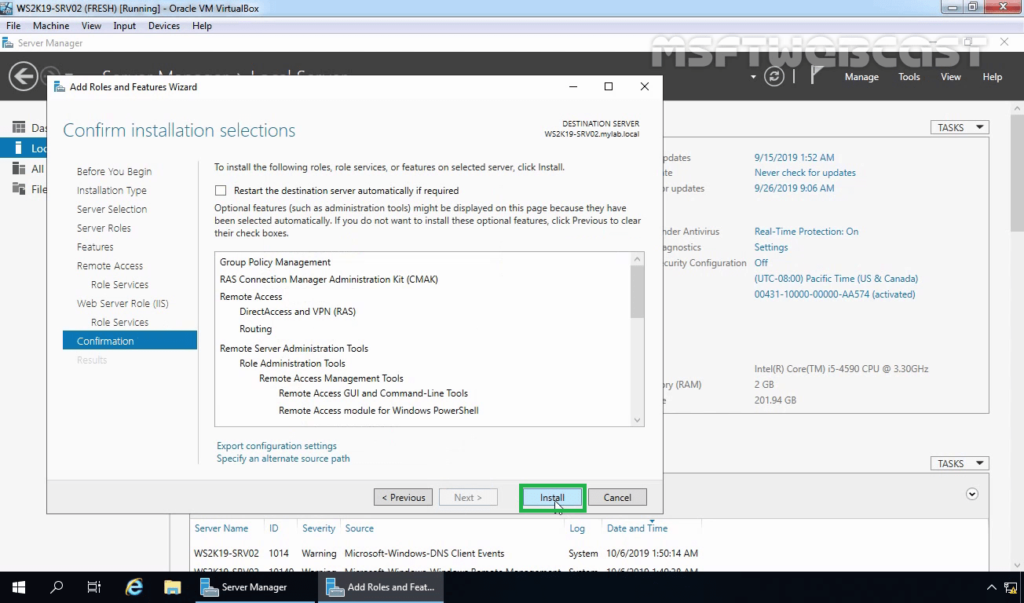

Install LAN Routing service on Windows Server 2019:

The LAN routing role service is part of the Remote Access server role. Let’s install the Remote Access server role on the WS2K19-SRV02 server. Open Server Manager Console.

1. Click on Manage and select Add Role and Features.

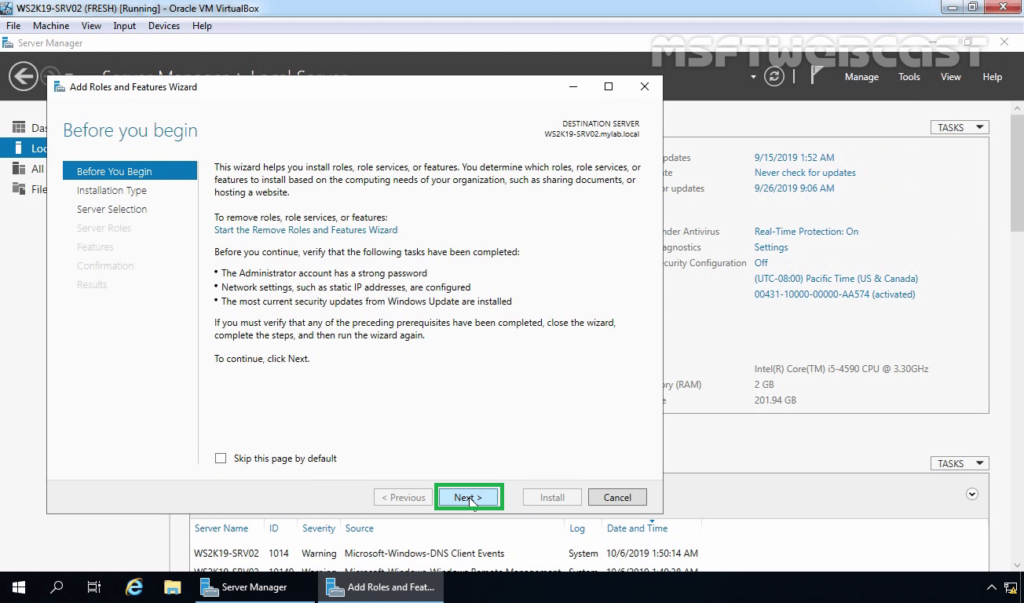

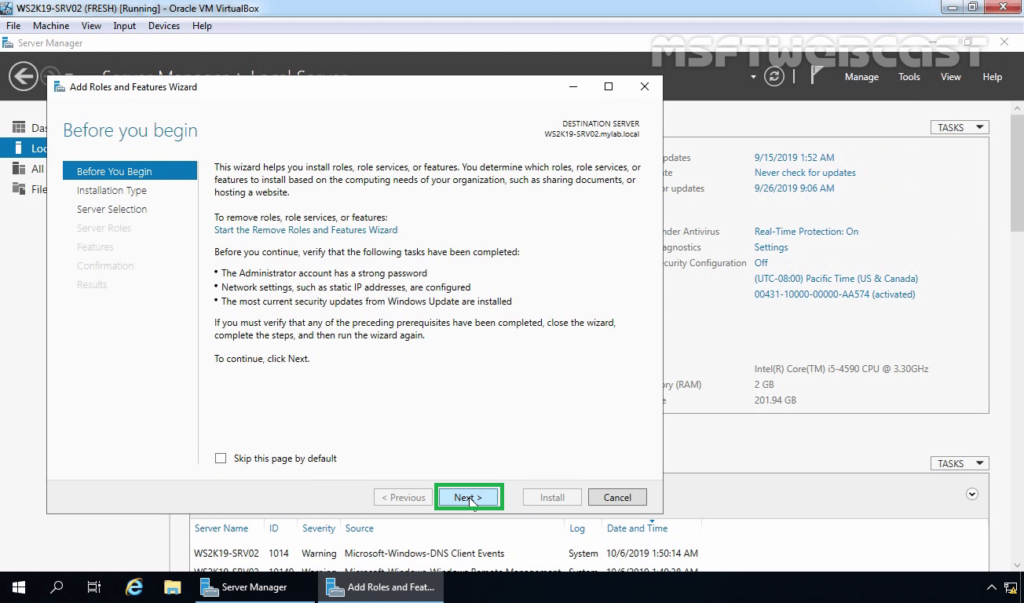

2. On the Before you begin page, click Next.

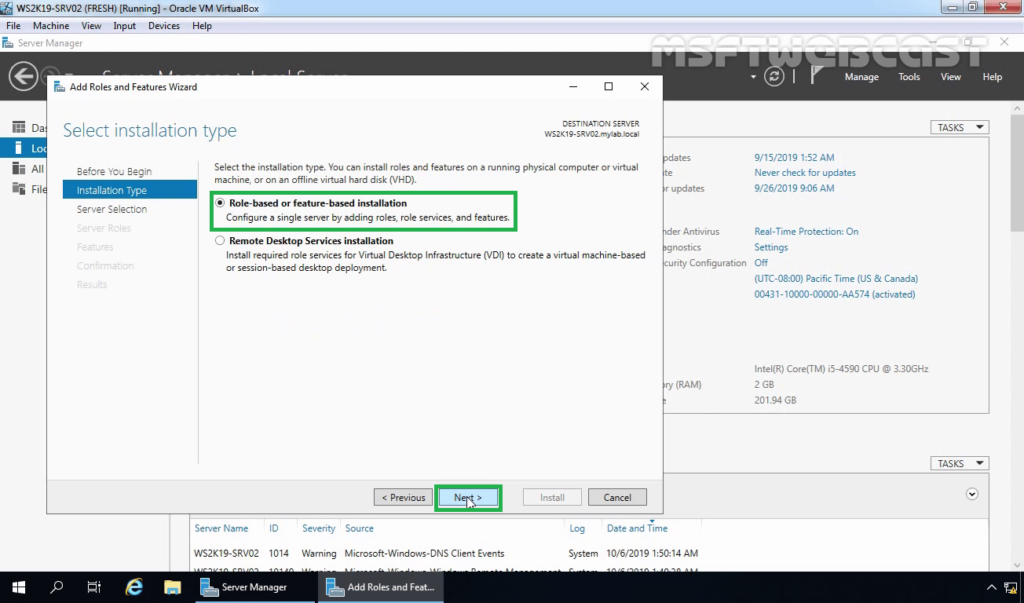

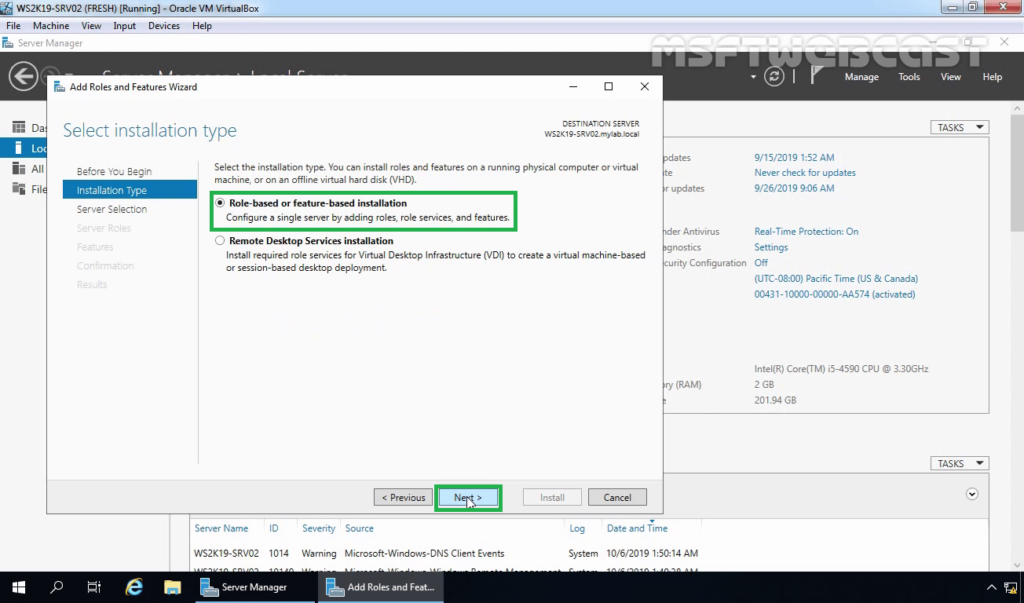

3. Select Role-based or feature-based installation and click Next.

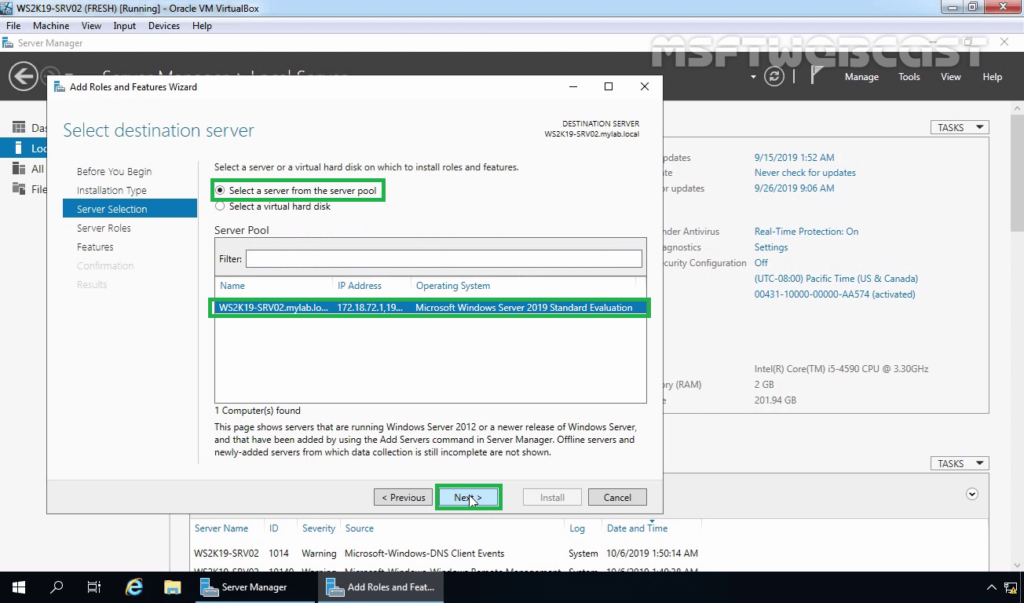

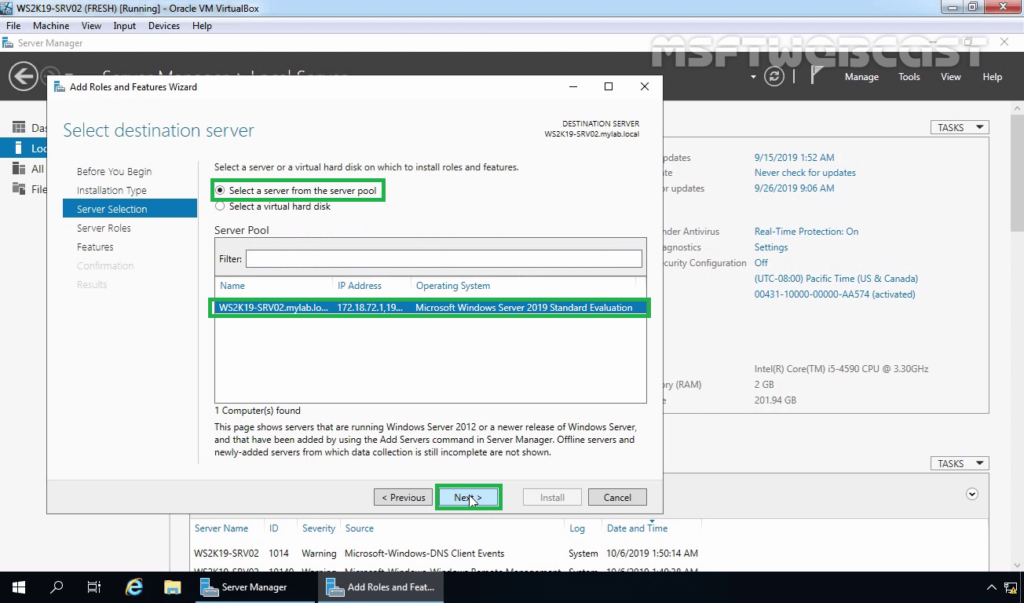

4. Select a server from the server pool on which you want to install the Remote Access Service role, click Next.

5. On select server roles page, select the Remote Access Service checkbox. Click Next.

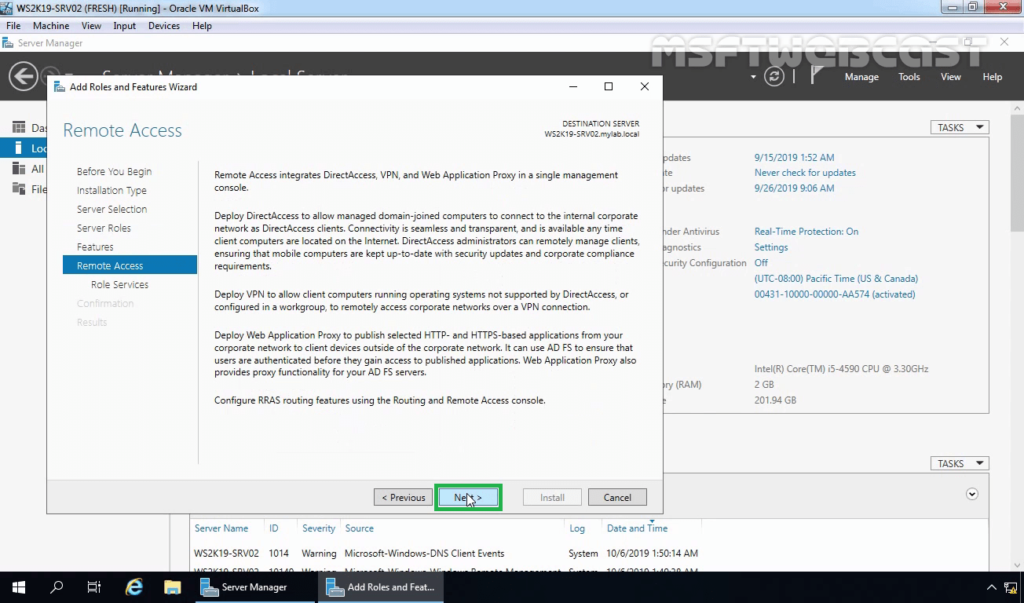

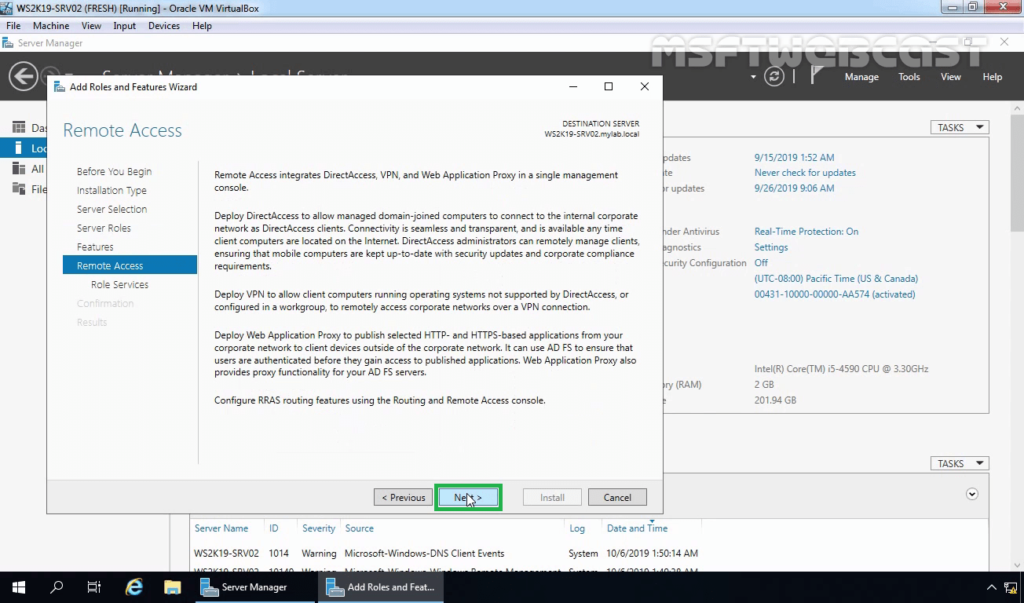

6. On select features, click Next.

7. Read overview information about Remote Access Services and click Next.

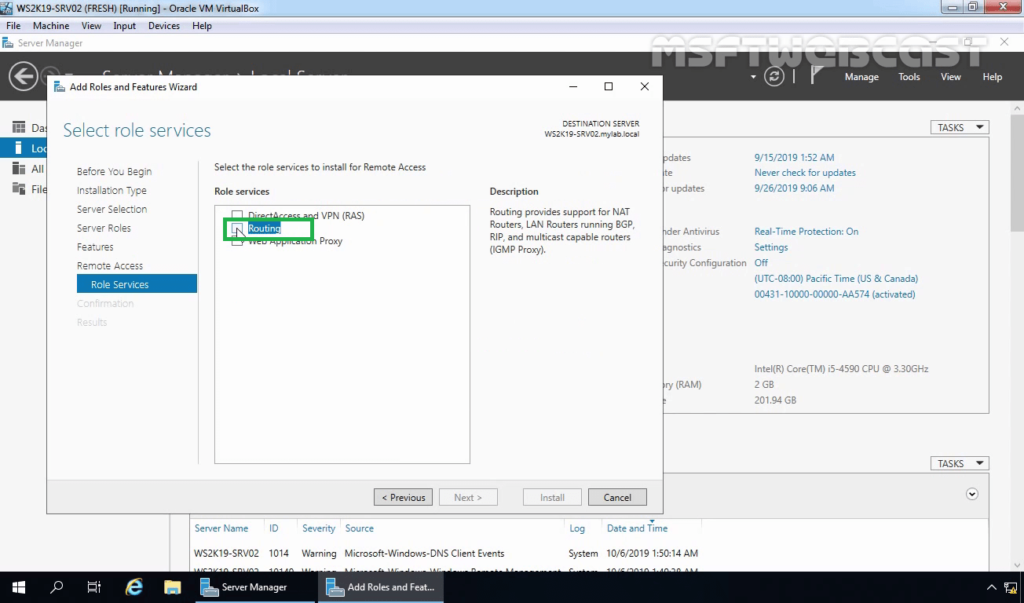

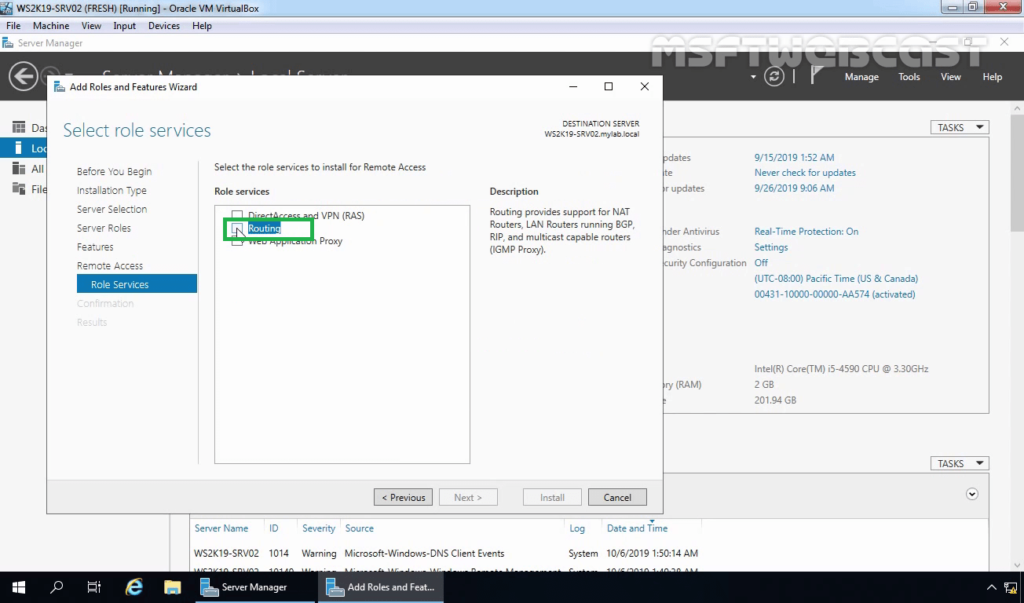

8. On Select Role Service console, select the Routing checkbox to install the LAN Routing role service.

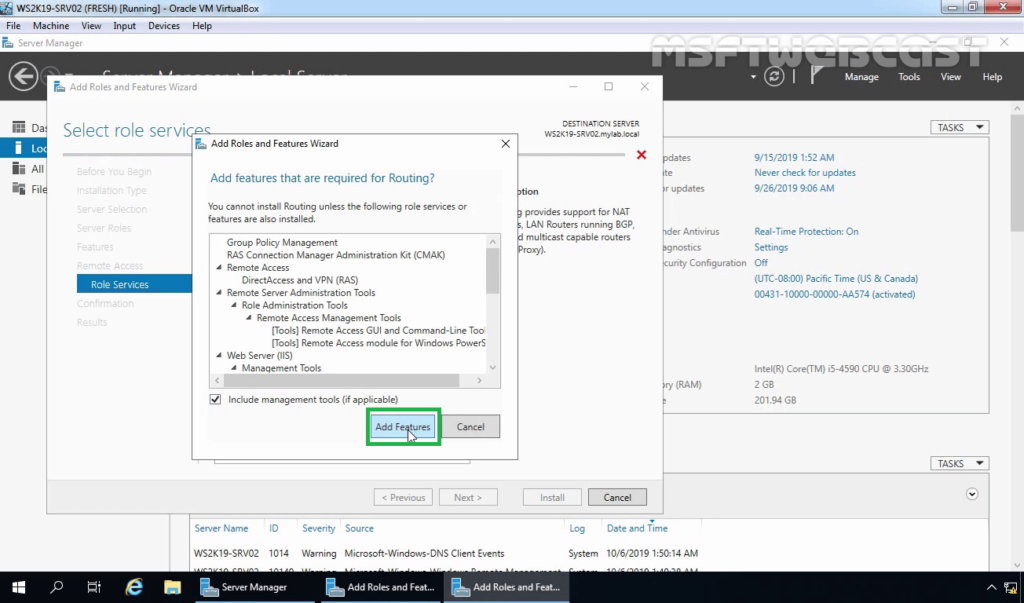

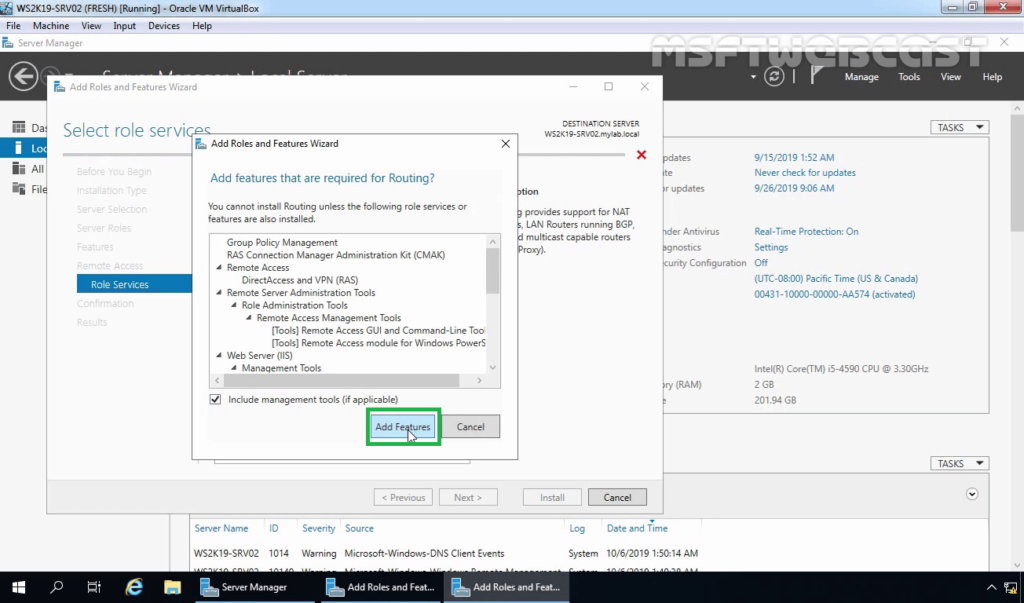

9. Click the Add Features button to add the required feature for LAN Routing. Click Next to continue.

10. Click Next.

11. Click Install and complete the installation process.

12. Click Close to finish the installation.

Настройка

Настройка первого маршрутизатора

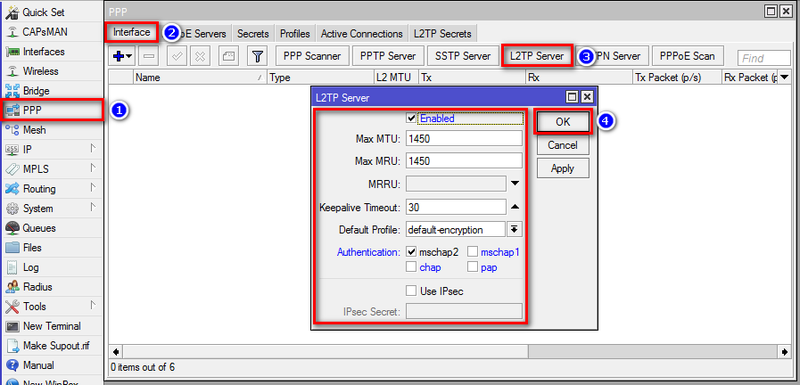

Через графический интерфейс

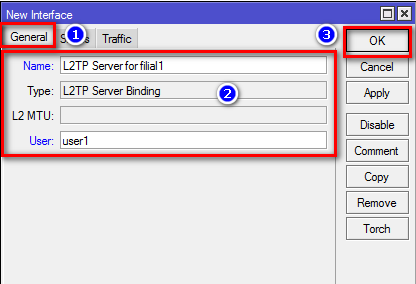

Включить L2TP-сервер. Не смотря на то, что L2TP не несет в себе нормального шифрования, лучше оставить только аутентификацию «mschap2» как наиболее надежную.

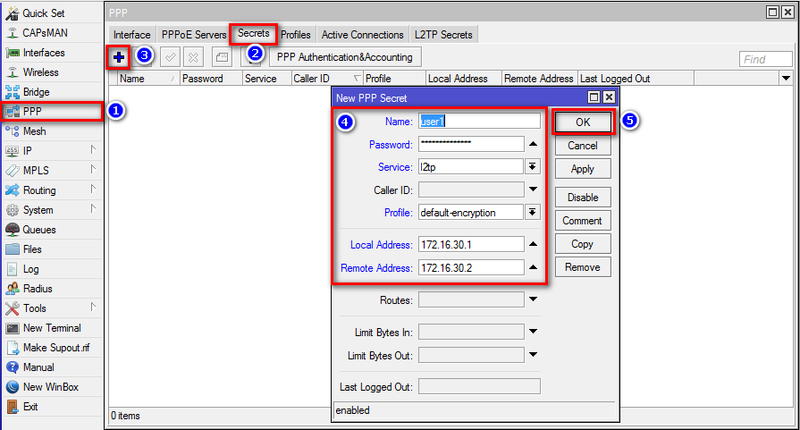

Создать новый аккаунт. Для дальнейшего удобства лучше задавать имена так, что бы сразу можно было определить к кому или чему они относятся. Т. е. имена типа user1, user2, user3 и т. д. не желательны в виду того, что в случае увеличения их количества будет тяжело сопоставить реальных пользователей аккаунтов и сами аккаунты.

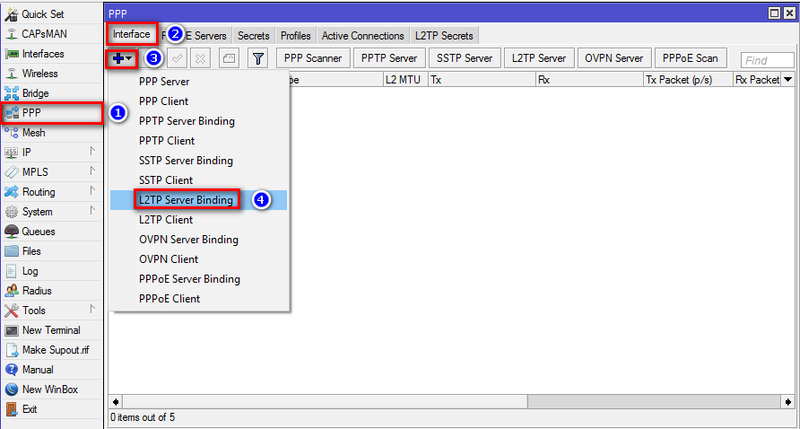

Создать статическую запись L2TP сервера. Это действие не обязательно, т. к. если запись не создать вручную, то при каждом подключении она будет создаваться динамически. Но при этом наличие этой записи облегчает дальнейшую настройку и диагностику.

Через консоль

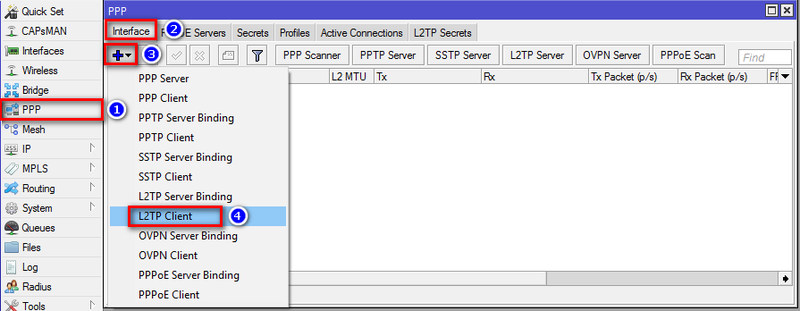

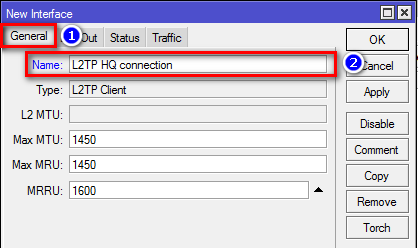

Настройка второго маршрутизатора

Через графический интерфейс

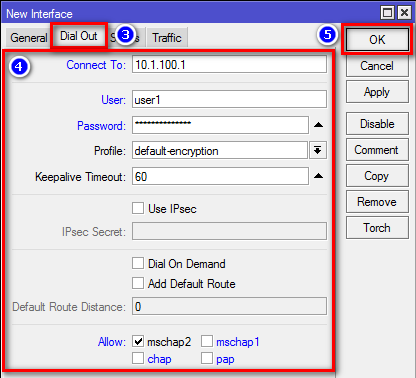

Создать интерфейс для подключения к первому маршрутизатору. Здесь так же оставляем только аутентификацию «mschap2«.

Через консоль

Настройка маршрутизации

Если на предыдущих шагах все было сделано верно, то VPN-соединение между двумя офисами было установлено, но для того, что бы обе сети могли обмениваться информацией друг с другом они должны знать друг о друге, т. е. между ними должна быть настроена маршрутизация. Для этого надо выполнить следующие шаги:

На первом маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:Dst. Address: 192.168.25.0/24 (адрес сети к которой указываем маршрут)Gateway: 172.16.30.2 (интерфейс через который можно «добраться» до сети)Pref. Source: 192.168.15.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль

На втором маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:Dst. Address: 192.168.15.0/24 (адрес сети к которой указываем маршрут)Gateway: 172.16.30.1 (интерфейс через который можно «добраться» до сети)Pref. Source: 192.168.25.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль

HQ — это аббревиатура от headquarter, что в переводе означает головной офис.

Параметр Pref. Source (pref-src) не является обязательным. Он становится нужен, если количество филиалов будет более одного. Без этого параметра не будут проходить ping'и с маршрутизатора одного филиала до хостов и внутреннего интерфейса маршрутизатора другого филиала. Не будут проходить ping'и именно с маршрутизаторов, т. е. между хостами двух филиалов связь будет.

Install LAN Routing service on Windows Server 2019:

The LAN routing role service is part of the Remote Access server role. Let’s install the Remote Access server role on the WS2K19-SRV02 server. Open Server Manager Console.

1. Click on Manage and select Add Role and Features.

2. On the Before you begin page, click Next.

3. Select Role-based or feature-based installation and click Next.

4. Select a server from the server pool on which you want to install the Remote Access Service role, click Next.

5. On select server roles page, select the Remote Access Service checkbox. Click Next.

6. On select features, click Next.

7. Read overview information about Remote Access Services and click Next.

8. On Select Role Service console, select the Routing checkbox to install the LAN Routing role service.

9. Click the Add Features button to add the required feature for LAN Routing. Click Next to continue.

10. Click Next.

11. Click Install and complete the installation process.

12. Click Close to finish the installation.

Компоненты таблицы маршрутизации

Такая таблица содержит всю информацию, необходимую для обеспечения возможности прохождения одного или нескольких пакетов данных через сеть по наилучшему пути. Таким образом, его прибытие в пункт назначения гарантируется, пока используются протоколы транспортного уровня, ориентированные на установление соединения, такие как TCP, поскольку TCP действительно гарантирует, что пакет достигнет пункта назначения правильно.

Хорошо помнить, что каждый пакет данных содержит, вне зависимости от избыточности, дополнительные данные, которые помогают нам узнать о IP-адрес источника IP-адрес назначения среди прочего информация, которая идет в шапке.

В качестве примера упомянем маршрутизатор, у этих типов устройств одна (или несколько) таблиц маршрутизации. Эта таблица позволяет устройству отправить пакет данных на следующий переход, то есть на следующий сетевой интерфейс, с которым оно может столкнуться. Однако это зависит исключительно от того, как мы настроили наши сетевые устройства. В данном случае роутеры.

Компоненты таблицы маршрутизации:

How to Enable / Disable Fn Key to U…

Please enable JavaScript

How to Enable / Disable Fn Key to Use With Action / Function Keys?

- Сеть назначения: это соответствует сети назначения, куда должен направляться пакет данных.

- Маска подсети: это это тот, который используется для определения маски подсети сети, в которую мы должны перейти.

- Следующий прыжок: на английском это известно как следующий прыжок , Это IP-адрес сетевого интерфейса, по которому будет перемещаться пакет данных, чтобы продолжить свой путь до конца.

- Исходящий интерфейс: это является сетевым интерфейсом, через который пакеты должны уходить, чтобы в конце концов достичь пункта назначения.

- Метрики: они есть несколько приложений. Один из них — указать минимальное количество переходов к сети назначения или просто «стоимость» доступа к сети назначения, и он используется для определения приоритета.

Типы маршрутов, которые могут быть сохранены в таблице маршрутизации:

- Напрямую связаны

- Удаленные маршруты

- Хозяин

- Маршруты по умолчанию

- судьба

Чрезвычайно важно укрепить концепцию маршрутизации. То есть, какова функция маршрутизатора в сети:

- Получите пакет данных.

- Узнайте, что адрес назначения.

- Проверьте таблицу маршрутизации, которую вы настроили.

- Приступить к отправке посылки в пункт назначения по наилучшему возможному маршруту.

OpenWrt Project

Такая альтернативная прошивка роутера Asus — это своего рода операционная система Linux, которая является одной из старейших для маршрутизаторов на рынке с 2004 года. Она предназначена для встраиваемых устройств для сети. Это не единственная статическая прошивка. Она обеспечивает доступ к файловой системе, открытой для записи с помощью управления пакетами. Как правило, маршрутизаторы OpenWRT поддерживаются оборудованием заказчика (CPE), но помимо этого его можно запускать на бытовых шлюзах, смартфонах и персональных компьютерах (x86), чтобы использовать их в качестве сетевых передатчиков.

Эта бесплатная альтернативная прошивка для роутеров TP-Link, которую пользователь может настроить и интегрировать под любое приложение. Основными компонентами этого настраиваемого межсетевого экрана являются Linux, util-linux, musl и BusyBox.

Первоначально OpenWrt работал только в командной строке, а позже для удобства пользователей был разработан графический интерфейс. Однако для работы с графическим интерфейсом у маршрутизатора должно быть не менее 8 МБ флеш-памяти, а для командной строки 4 МБ. Это показывает, что графический интерфейс пользователя является необязательным. Если юзеры знакомы с командной строкой, все действия можно совершить через нее.

Вам будет интересно:FreeNAS: настройка, установка и подключение

Это очень старый, но все еще работающий проект с открытым исходным кодом, и поэтому существуют разные пользовательские интерфейсы, созданные различными сообществами. Он также предлагает 3,5 тысячи дополнительных пакетов ПО, которые можно установить с помощью системы управления opkg. Для стабильной работы требовалось 32 МБ ОЗУ, но лучше не менее 64 МБ.

Особенности OpenWrt:

Высокий уровень настройки. Поддержка IPv4. Поддержка IPv6 включает в себя собственную конфигурацию IPv6 (SLAAC, DHCPv6 без сохранения состояния, DHCPv6 с сохранением состояния, DHCPv6-PD), технологии перехода IPv6 (6rd, 6to4, 6in4, ds-lite, lw4o6, map-e), конфигурацию IPv6 в нисходящем направлении. Обнаружение маршрутизатора, DHCPv6 (без сохранения состояния) и DHCPv6-PD. Маршрутизация через iproute2, Quagga, BIRD, Babe. BATMAN, OLSR и IEEE 802.11s-возможности протоколов маршрутизации. Беспроводные функции, такие как множитель, точка беспроводного доступа, беспроводной мост. Усиленная безопасность. Stateful firewall, NAT и переадресация портов. Динамически настраиваемые протоколы переадресации портов UPnP и NAT-PMP через upnpd. Балансировки нагрузки. IP-туннелирование GRE, OpenVPN, псевдопровод. Система доменных имен (DNS) и DHCP через Dnsmasq, MaraDNS. Беспроводная распределительная система (WDS), включающая режимы шифрования смешанного режима WPA-PSK, WPA2-PSK, WPA-PSK / WPA2-PSK. OpenWrt поддерживает любое оборудование с Linux. Сохранение программных пакетов для использования устройства.

Как работает роутер

- Давайте сначала посмотрим, как работает роутер.

- Установив шлюз по умолчанию на ПК, компьютеры в локальной сети могут связываться с Интернетом. Фактически, шлюз по умолчанию, установленный на ПК, является IP-адресом порта Ethernet маршрутизатора.

- Если компьютер в локальной сети хочет связаться с внешним компьютером, вам нужно только отправить запрос на порт Ethernet маршрутизатора, и маршрутизатор выполнит следующую работу.

- Следовательно, можно сказать, что маршрутизатор является транзитной станцией Интернета, и пакеты данных в сети пересылаются в сеть назначения через один маршрутизатор за другим.

Настройка круга для конфигурации маршрутизатора Windows Server 2016

Чтобы продемонстрировать это руководство, я настроил лабораторию, как показано ниже:

р>

WinSRVSTD2016: Server 2016 с 2 сетевыми картами — одна с IP 10.0.0.21, вторая 172.20.10.9Win101903D: клиент Windows 10 настроен на получение IP-адресов от DHCP-сервера.RolesSRV1: DHCP Сервер с областью действия 10.0.0.0

Прежде чем настроить сервер Windows Server 2016 WinSRVSTD2016 в качестве маршрутизатора, я пропинговал IP-адрес второй сетевой карты сервера 172.20.10.9.

Вот результат: «Временный сбой: общий сбой»

ПК с Windows 10 не смог получить доступ к этому IP-адресу, поскольку он находится за пределами локальной подсети.

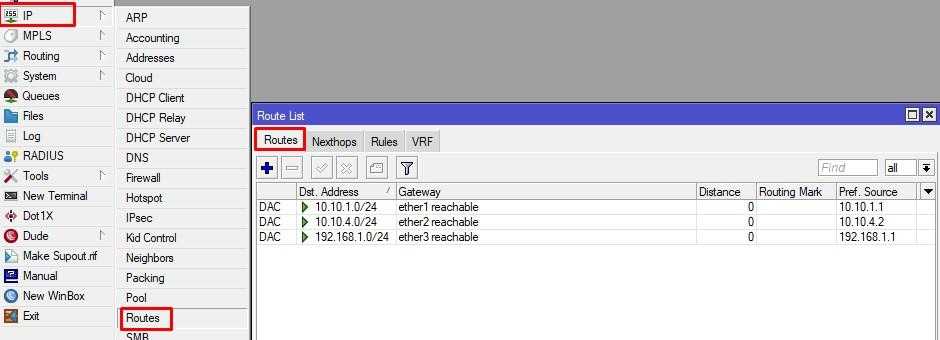

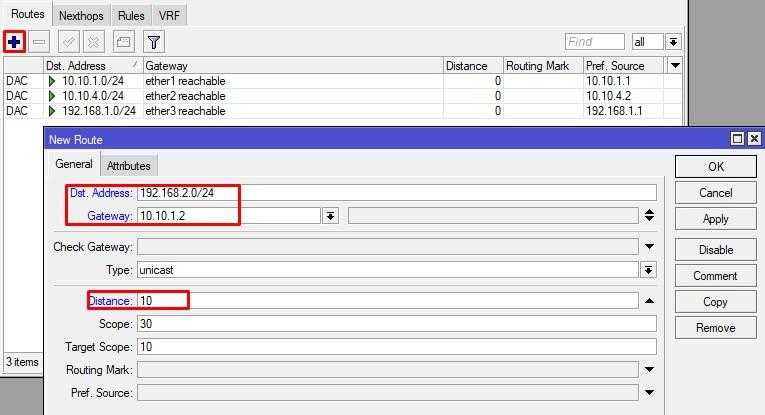

Настройка маршрута между R1 и R2

Мы имеем две сети за обоими роутерами, 192.168.1.0/24 и 192.168.2.0/24 соответственно. Откроем IP-Routes на R1.

У всех записей есть метки состояния. В нашем случае DAC:

- Dinamic;

- Active;

- Connected.

Если роутер имеет IP на интерфейсе, то запись будет с самым высоким приоритетом. Значения всех состояний можно посмотреть на сайте mikrotik.com

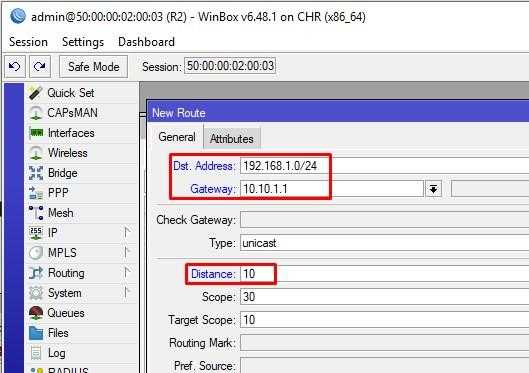

Но мы не видим роут в нужную сеть. Добавим его.

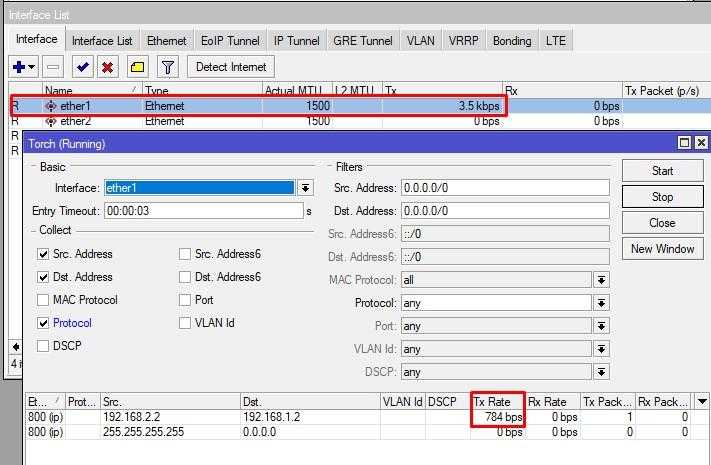

В Dst. Address указываем сеть/адрес назначения. Gateway указываем IP шлюза или интерфейс, через который можем передавать данные. Метрику обычно изменяю, т.к. в будущем может понадобится создавать более приоритетные. Если мы сейчас отправим ping запросы с PC1 на PC2, то ответов мы не увидим.

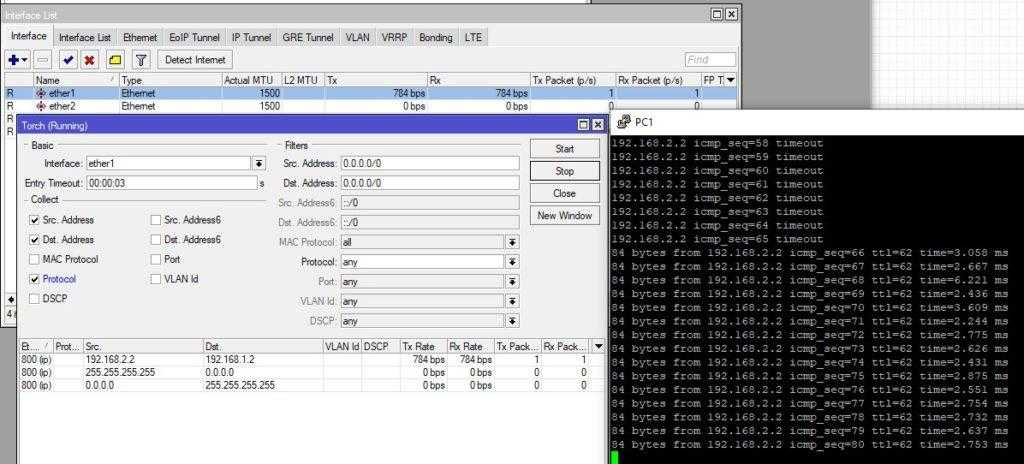

Пакеты летят, но только на передачу. В ответ мы ничего не получаем. Исправим ситуацию и пропишем обратный роут на R2.

Теперь все хорошо.

Создание двух сетевых интерфейсов

Прежде чем настраивать маршрутизацию между двумя сетями, необходимо создать два сетевых интерфейса на сервере Windows. Для этого выполните следующие шаги:

- Откройте «Панель управления» и выберите «Центр управления сетями и общим доступом».

- В левой панели выберите «Изменение настроек адаптера».

- На открывшейся странице вы увидите список доступных сетевых подключений. Щелкните правой кнопкой мыши по подключению, которое вы хотите использовать для первой сети, и выберите «Свойства».

- В открывшемся окне выберите «Протокол интернета версии 4 (TCP/IPv4)» и нажмите кнопку «Свойства».

- Выберите «Использовать следующий IP-адрес» и введите IP-адрес, маску подсети и шлюз по умолчанию для первой сети. Нажмите «OK», чтобы сохранить изменения.

- Повторите шаги 3-5 для второго сетевого подключения, указав IP-адрес, маску подсети и шлюз по умолчанию для второй сети.

После выполнения этих шагов на вашем сервере Windows будут созданы два сетевых интерфейса с заданными IP-адресами, масками подсети и шлюзами по умолчанию. Теперь вы можете переходить к настройке маршрутизации между двумя сетями.

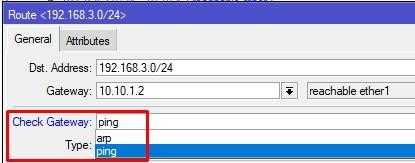

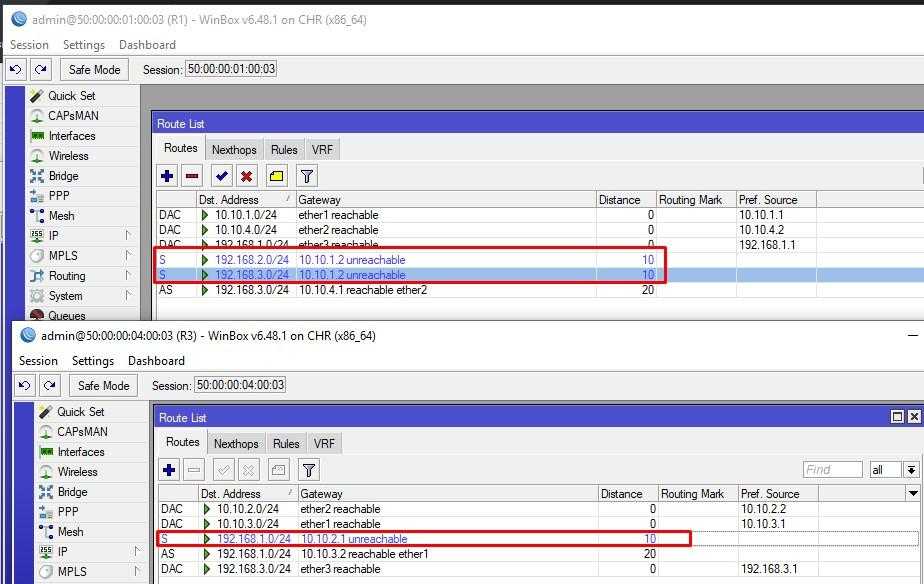

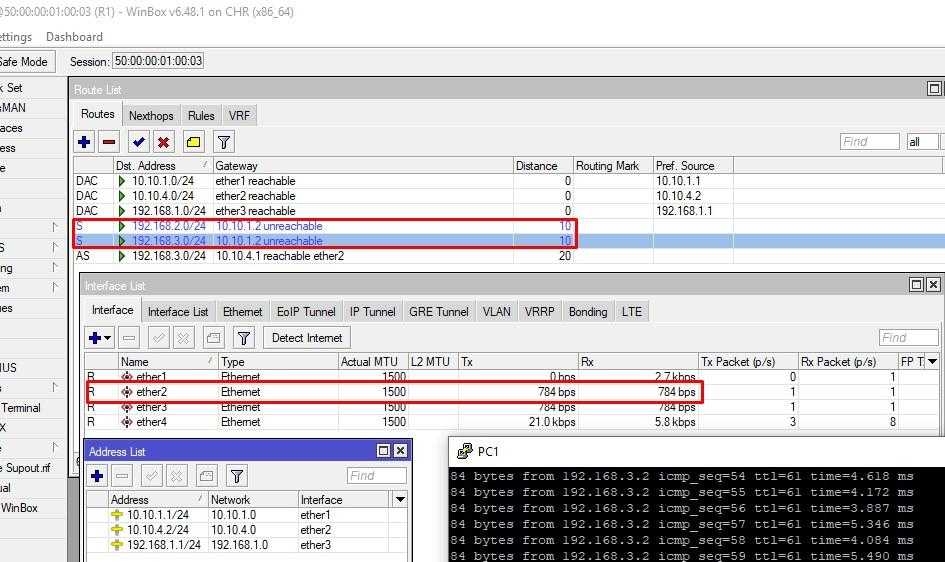

Check Gateway

Пришло время рассказать про опцию Check Gateway. Она позволяет проверять доступность соседа по ICMP или ARP запросам. Но также вы можете ее отключить. Предлагаю на маршруте к 192.168.3.0/24 через R2, на R1 и R3 включить данную опцию с ping запросами. В этом случае, каждый Mikrotik раз в 10 сек. будет отправлять один ping запрос, если ответа не будет в течении трёх запросов, то он считается недействительным.

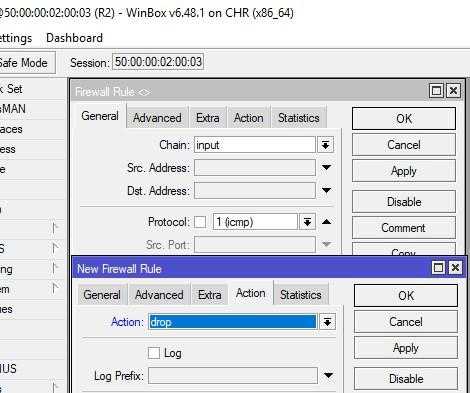

Следом на R2 включаем блокировку ICMP запросов.

И смотрим как маршруты на R1 и R3 с метрикой 10, стали unreachable.

Проверим роутинг с PC1 на PC3.

Но как только мы отключим правило блокировки на R2, и пройдет хотя бы один ping запрос, маршруты перестроятся обратно.

Выбор сетевого оборудования

В мире сетевых технологий существует множество различного сетевого оборудования, которое может использоваться для настройки маршрутизации между двумя сетями

Важно выбрать подходящее оборудование, которое удовлетворит требованиям и потребностям сети

Один из основных компонентов сетевой инфраструктуры — это маршрутизатор. Маршрутизаторы выполняют функцию передачи данных между различными сетями и обеспечивают правильное направление пакетов данных. Для внутренней сети можно выбрать маршрутизатор, который поддерживает необходимую пропускную способность и функции безопасности.

Также может быть полезно использование коммутаторов, которые служат для создания внутренней сети и передачи данных между устройствами внутри этой сети. Коммутаторы обычно имеют несколько портов, которые могут быть подключены к различным устройствам, таким как компьютеры, принтеры или другие сетевые устройства.

Для обеспечения беспроводного подключения между сетями можно использовать точки доступа Wi-Fi. Эти устройства создают беспроводную сеть и позволяют устройствам, таким как ноутбуки или смартфоны, подключаться к сети без использования проводного соединения.

Кроме того, важно учитывать потребности сети в скорости и безопасности, а также возможность расширения сети в будущем. Проверьте, поддерживает ли выбранное оборудование необходимые протоколы и функции, такие как VPN, QoS или фильтрацию по MAC-адресам

В итоге, выбор сетевого оборудования должен основываться на потребностях сети, требованиях безопасности и возможностях расширения. Правильный выбор оборудования поможет обеспечить стабильную и безопасную работу сети между двумя сетями.