Создание пользователей VPN

Шаг 1: Отвести IP-адреса для VPN-клиентов

Перед созданием пользователей VPN, нужно отвести достаточное количество IP-адресов для VPN-клиентов. Для этого необходимо зайти в настройки Kerio Control и отредактировать список DHCP-сервера. Можно выбрать любой диапазон IP-адресов, но главное, чтобы он не пересекался с диапазоном используемых IP-адресов на локальной сети.

Шаг 2: Создать пользователя VPN

Для создания пользователя VPN нужно зайти в настройки Kerio Control и перейти в раздел «Пользователи и группы». Нажмите кнопку «Создать пользователя» и заполните необходимые поля: имя пользователя, пароль и группу, к которой он будет относиться. В поле «Максимально допустимое количество одновременных подключений» следует указать количество допустимых подключений для данного пользователя.

Шаг 3: Настроить соединение VPN на стороне клиента

Для установки соединения с VPN на стороне клиента следует скачать и установить клиентское приложение Kerio Control VPN Client. В приложении необходимо указать адрес VPN-сервера, имя пользователя и пароль. После успешного подключения, все трафик между клиентом и сервером будет шифроваться и защищаться от прослушивания.

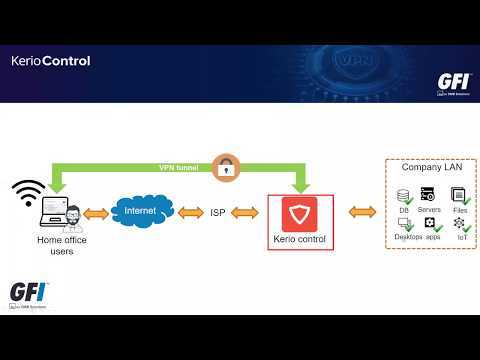

Что такое Kerio Control VPN Client?

Через Kerio Control VPN Client пользователи могут безопасно подключаться к бизнес-серверам, обмениваться конфиденциальными данными и сетевыми ресурсами через незащищенные сети, такие как интернет. Клиентская программа Kerio Control VPN позволяет пользователям устанавливать удаленное подключение к серверам, хранить данные в безопасности и обходить ограничения сети.

Один из главных преимуществ Kerio Control VPN Client заключается в его простоте использования. Клиентская программа имеет интуитивно понятный интерфейс, который позволяет пользователям быстро и легко настроить подключение к удаленной VPN-сети. Кроме того, Kerio Control VPN Client поддерживает шифрование и безопасное соединение для защиты информации пользователя.

Использование Kerio Control VPN Client может быть полезно для различных категорий пользователей. Это может быть полезно для бизнес-пользователей, которым нужно обмениваться конфиденциальными данными через общедоступные сети, а также для удаленных сотрудников, которым необходимо подключаться к серверу компании из любой точки мира.

В целом, Kerio Control VPN Client является надежным и удобным инструментом для создания безопасных и зашифрованных соединений с удаленными серверами Kerio Control. Он обеспечивает конфиденциальность и защиту данных и является полезным инструментом для пользователей, которым необходимо подключаться к удаленным сетям через интернет.

Настройка VPN клиента в Windows 10

Настройка VPN в Windows 10

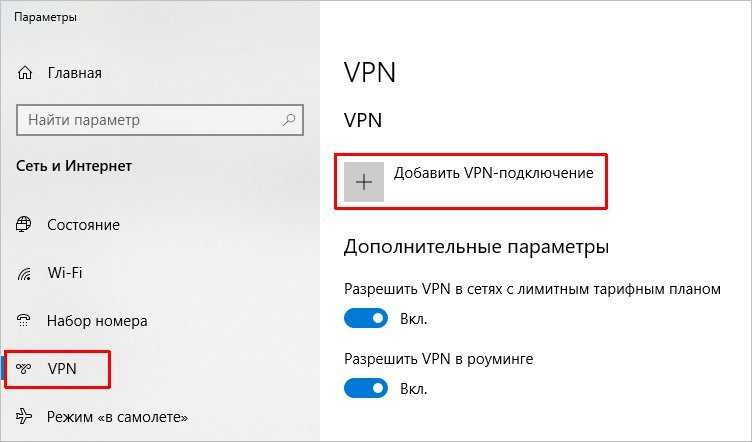

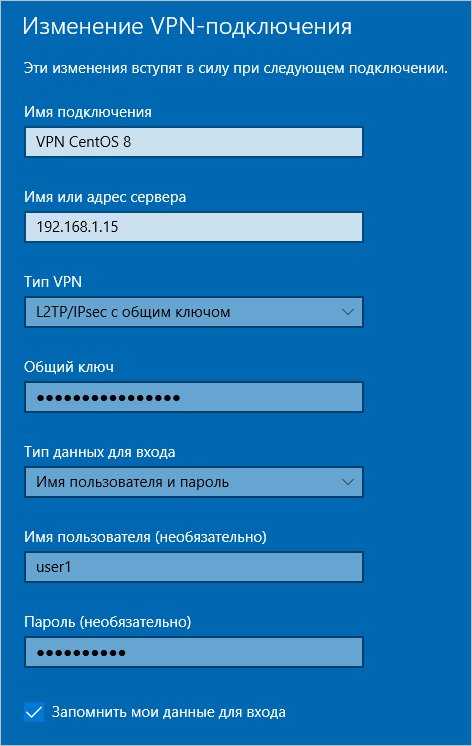

Кликаем по иконке компьютера в нижнем правом углу и выбираем «Параметры сети и Интернет», в правой панели меню выбираем VPN, на открывшейся вкладке выбираем «+ Добавить VPN-подключение». Вносим данные в соответствии со списком ниже:

- Поставщик услуг VPN – Windows (встроенные);

- Имя подключения – Любое название на латинском (прим.: moyvpn);

- Имя или адрес сервера – IP адрес вашего настроенного VPN сервера;

- Тип VPN – из выпадающего списка выбрать «L2TP/IPsec с общим ключом»;

- Общий ключ – вводим сгенерированный ключ (IPsec PSK) из шага № 5;

- Тип данных для входа – выберите «имя пользователя и пароль»;

- Имя пользователя – имя юзера, придуманное на шаге № 12;

- Пароль – пароль пользователя, придуманный на шаге № 12;

- Поставьте галочку напротив «Запомнить мои данные для входа», чтобы не вводить их повторно.

Нажимаем кнопку «Сохранить» и пробуем подключиться к VPN.

Результат подключения в Windows 10

Не проходит VPN канал через Керио. что надо разрешить?

IPSec / SSL/TLS / OpenVPN / PPTP / L2TP / L2TPv3 / VPN-Q / MPVPN / MPLS / L2F ??

(7) если PPTP, то ещё разрешить GRE (IP Protocol # 47)

только не спрашивай, как это делать в керио.

(3) — «В 1953 году биохимики С. Миллер и Г. Юри показали, что одни из «кирпичиков» жизни — аминокислоты могут быть получены путем пропускания электрического разряда через воду, в которой растворены газы «первобытной» атмосферы Земли (метан, аммиак и водород). Спустя 50 лет другие исследователи повторили эти опыты и получили те же результаты. Таким образом, научная теория зарождения жизни на Земле отводит удару молнии основополагающую роль.»

УВЕЛИЧИВАЮ продожительность жизни методом удара по голове. 100 $ за 1 год. Записывайтесь.

Micriosoft VPN через КЕРИО

Настроил правило в Керио(версия 6.1.4 pacth 2)

Source Destination Service Action NAT Protocol inscpector

Internet Firewall PPTP,GRE Permit map 192.168.0.3 PPTP

Цитата : [08/Jun/2006 13:17:43] PERMIT \»VPN-Извне\» packet from Internet, proto:47, len:57, ip:81.x.xxx.xxx -> 62.141.79.52, plen:37 [08/Jun/2006 13:17:43] PERMIT \»VPN-Извне\» packet to Ethernet, proto:47, len:57, ip:81.x.xxx.xxx -> 192.168.6.20, plen:37 [08/Jun/2006 13:17:47] PERMIT \»VPN-Извне\» packet from Internet, proto:47, len:57, ip:81.x.xxx.xxx -> 62.141.79.52, plen:37 [08/Jun/2006 13:17:47] PERMIT \»VPN-Извне\» packet to Ethernet, proto:47, len:57, ip:81.x.xxx.xxx -> 192.168.6.20, plen:37 [08/Jun/2006 13:17:51] PERMIT \»VPN-Извне\» packet from Internet, proto:47, len:57, ip:81.x.xxx.xxx -> 62.141.79.52, plen:37 [08/Jun/2006 13:17:51] PERMIT \»VPN-Извне\» packet to Ethernet, proto:47, len:57, ip:81.x.xxx.xxx -> 192.168.6.20, plen:37 [08/Jun/2006 13:17:55] PERMIT \»VPN-Извне\» packet from Internet, proto:47, len:57, ip:81.x.xxx.xxx -> 62.141.79.52, plen:37 [08/Jun/2006 13:17:55] PERMIT \»VPN-Извне\» packet to Ethernet, proto:47, len:57, ip:81.x.xxx.xxx -> 192.168.6.20, plen:37 [08/Jun/2006 13:17:59] PERMIT \»VPN-Извне\» packet from Internet, proto:47, len:57, ip:81.x.xxx.xxx -> 62.141.79.52, plen:37 [08/Jun/2006 13:17:59] PERMIT \»VPN-Извне\» packet to Ethernet, proto:47, len:57, ip:81.x.xxx.xxx -> 192.168.6.20, plen:37 [08/Jun/2006 13:18:03] PERMIT \»VPN-Извне\» packet from Internet, proto:47, len:57, ip:81.x.xxx.xxx -> 62.141.79.52, plen:37 [08/Jun/2006 13:18:03] PERMIT \»VPN-Извне\» packet to Ethernet, proto:47, len:57, ip:81.x.xxx.xxx -> 192.168.6.20, plen:37 [08/Jun/2006 13:18:07] PERMIT \»VPN-Извне\» packet from Internet, proto:47, len:57, ip:81.x.xxx.xxx -> 62.141.79.52, plen:37 [08/Jun/2006 13:18:07] PERMIT \»VPN-Извне\» packet to Ethernet, proto:47, len:57, ip:81.x.xxx.xxx -> 192.168.6.20, plen:37 [08/Jun/2006 13:18:11] PERMIT \»VPN-Извне\» packet from Internet, proto:47, len:57, ip:81.x.xxx.xxx -> 62.141.79.52, plen:37 [08/Jun/2006 13:18:11] PERMIT \»VPN-Извне\» packet to Ethernet, proto:47, len:57, ip:81.x.xxx.xxx -> 192.168.6.20, plen:37 [08/Jun/2006 13:18:15] PERMIT \»VPN-Извне\» packet from Internet, proto:TCP, len:56, ip/port:81.x.xxx.xxx:4471 -> 62.141.79.52:1723, flags: ACK PSH , seq:1562627426 ack:4286982064, win:65347, tcplen:16 [08/Jun/2006 13:18:15] PERMIT \»VPN-Извне\» packet to Internet, proto:TCP, len:188, ip/port:192.168.6.20:1723 -> 81.x.xxx.xxx:4471, flags: ACK PSH , seq:4286982064 ack:1562627442, win:17156, tcplen:148 [08/Jun/2006 13:18:15] PERMIT \»VPN-Извне\» packet from Internet, proto:TCP, len:56, ip/port:81.x.xxx.xxx:4471 -> 62.141.79.52:1723, flags: ACK PSH , seq:1562627442 ack:4286982212, win:65199, tcplen:16 [08/Jun/2006 13:18:15] PERMIT \»VPN-Извне\» packet to Internet, proto:TCP, len:56, ip/port:192.168.6.20:1723 -> 81.x.xxx.xxx:4471, flags: ACK PSH , seq:4286982212 ack:1562627458, win:17140, tcplen:16 [08/Jun/2006 13:18:15] PERMIT \»VPN-Извне\» packet to Internet, proto:TCP, len:40, ip/port:192.168.6.20:1723 -> 81.x.xxx.xxx:4471, flags: FIN ACK , seq:4286982228 ack:1562627458, win:17140, tcplen:0 [08/Jun/2006 13:18:15] PERMIT \»VPN-Извне\» packet from Internet, proto:TCP, len:40, ip/port:81.x.xxx.xxx:4471 -> 62.141.79.52:1723, flags: FIN ACK , seq:1562627458 ack:4286982229, win:65183, tcplen:0 [08/Jun/2006 13:18:15] PERMIT \»VPN-Извне\» packet to Internet, proto:TCP, len:40, ip/port:192.168.6.20:1723 -> 81.x.xxx.xxx:4471, flags: ACK , seq:4286982229 ack:1562627459, win:17140, tcplen:0

И после этого клиент отпадывает с Ошибка 619, а если клиент видна 2003 — то ошибка 682? В чем косяк?

Настройка Керио Контрол ВПН клиента

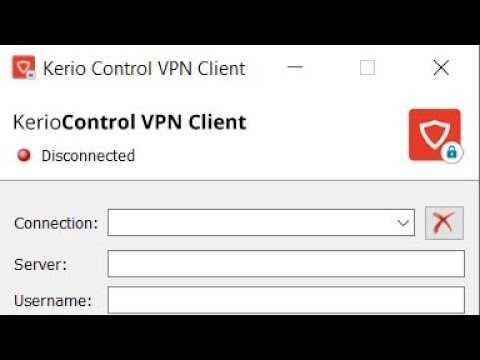

Первым шагом необходимо скачать и установить Керио Контрол ВПН клиент на ваш компьютер. Вы можете найти последнюю версию программы на официальном сайте разработчика.

После установки клиента, откройте его и приступайте к настройке соединения с сервером Керио Контрол. Вам потребуются данные для подключения, которые вам предоставит администратор вашей сети.

Найдите раздел настроек соединения в клиенте и введите следующую информацию:

| Сервер VPN | Введите адрес сервера Керио Контрол VPN, который предоставил вам администратор сети. |

| Имя пользователя | Введите ваше имя пользователя, которое вы получили от администратора сети. |

| Пароль | Введите ваш пароль, который вы получили от администратора сети. |

| Подключение | Выберите тип подключения: TCP или UDP, в зависимости от рекомендаций администратора сети. |

После ввода всех необходимых данных, сохраните настройки и нажмите кнопку «Подключиться». Клиент установит защищенное соединение с сервером Керио Контрол и вы сможете безопасно обмениваться данными через ВПН.

Конфигурация Керио Контрол ВПН клиента может отличаться в зависимости от версии программного обеспечения и настроек вашей сети. Если у вас возникли проблемы с настройкой или подключением, рекомендуем обратиться к администратору сети за помощью.

Kerio Control: настройка

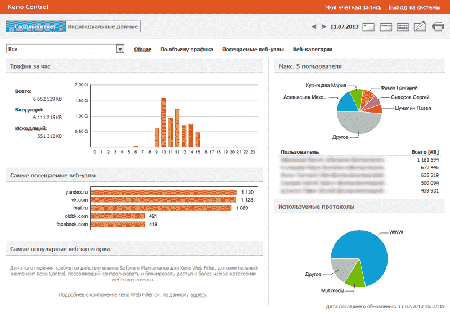

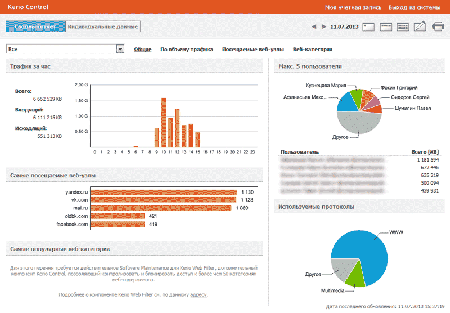

После успешной установки программы вам будет доступна панель управления, на которой вы сможете настроить сетевую конфигурацию. После получения IP-адресов, можно легко подключиться к программе по локальной сети. Для настройки параметров нужно будет работать через веб-интерфейс. Есть возможность отрегулировать интерфейс в соответствии с актуальными функциями.

Задайте правила трафика, настройте определения и выберите нужные параметры во вкладке «Кэш». Благодаря защищенному протоколу HTTPS/SSL вся деятельность по отладке параметров будет безопасной. Первой на консоли идет панель мониторинга. Используя ее, можно наблюдать активность пользователей, подключения и многое другое.

Установка и настройка Kerio Control

Известный программный продукт Kerio Control представляет собой комплекс приложений для полноценной защиты вашей компьютерной сети. Функционально ПО способно заменить собой антивирус, программу администрирования пользователей, Web-фильтр и виртуальный UTM. ПО разворачивается на любых платформах и переносится без переустановки, так как выпускается для виртуальных сред VMware. У нас вы можете купить лицензию Kerio Control для государственных и образовательных учреждений, а также коммерческих организаций.

Новые версии программы выпускаются для установки на ОС Linux и не требуют сложной установки. Можно установить Керио Контроль, разворачивая систему с ISO-образа, либо инициализировав виртуальную машину. Чтобы детально разобраться, как устанавливать Kerio Control и настраивать его в виртуальной среде, рекомендуем ознакомиться с основными принципами разворачивания ПО.

Настройка клиента

Рассмотрим процесс настройки клиента на базе Windows. Для андроида и устройств Apple параметры заполняются аналогично.

Графический интерфейс

В параметрах сети и Интернет в разделе VPN создаем новое соединение:

Задаем настройки:

* где:

- Имя подключения — произвольное имя для подключения.

- Имя или адрес сервера — адрес сервера VPN, к которому мы будем подключаться. В данном примере используем внутреннюю сеть, но в продуктивной среде адрес должен быть внешним.

- Тип VPN — для нашего случая, выбираем L2TP/IPsec с предварительным ключом.

- Общий ключ — ключ, который мы задали в файле /etc/ipsec.secrets.

- Тип данных для входа — выбираем пользователь и пароль.

- Имя пользователя и пароль — логин и пароль, которые мы задали в файле /etc/ppp/chap-secrets.

Командная строка

Соединение VPN в Windows можно создать с помощью Powershell:

Add-VpnConnection -Name «VPN CentOS 8» -ServerAddress «192.168.1.15» -TunnelType «L2tp» -EncryptionLevel «Required» -AuthenticationMethod MsChapv2 -SplitTunneling -DnsSuffix «dmosk.local» -L2tpPsk «my_key_password» -Force -RememberCredential -PassThru

* где:

- Name — произвольное имя для подключения.

- ServerAddress — адрес сервера VPN, к которому мы будем подключаться. В данном примере используем внутреннюю сеть, но в продуктивной среде адрес должен быть внешним.

- TunnelType — тип туннеля. В нашем случае это L2TP.

- EncryptionLevel — указание на требование использования шифрованного канала.

- AuthenticationMethod — метод аутентификации. В нашем случае ms-chap-2.

- DnsSuffix — суффикс DNS. Будет автоматически подставляться к коротким именам узлов.

- L2tpPsk — предварительный ключ, который мы задали в файле /etc/ipsec.secrets.

Проверка настроек VPN-подключений

Перед использованием VPN-подключений необходимо убедиться в правильности их настроек. Для этого можно выполнить несколько проверок:

-

Проверка сетевых настроек:

- Убедитесь, что все сетевые устройства в офисе подключены к сети и настроены правильно.

- Проверьте настройки IP-адресов и масок подсетей для всех устройств, включая маршрутизаторы и серверы.

-

Проверка настроек VPN-сервера:

- Проверьте, что VPN-сервер в офисе настроен и работает корректно.

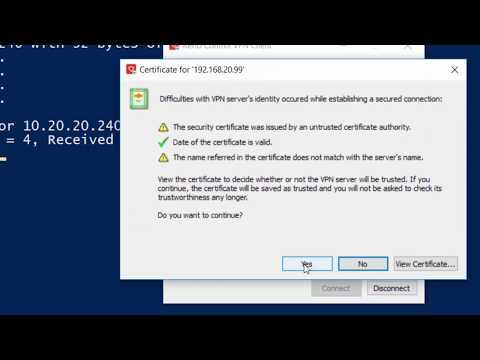

- Убедитесь, что все параметры, такие как IP-адрес сервера, порт, протокол и сертификаты, указаны правильно.

-

Проверка настроек VPN-клиента:

- Проверьте настройки VPN-клиента на удаленном офисе.

- Убедитесь, что все необходимые параметры, такие как IP-адрес сервера, порт, протокол и сертификаты, были правильно введены.

-

Проверка соединения:

- Попробуйте установить VPN-соединение с удаленным офисом.

- В случае успеха, проверьте доступность ресурсов и сервисов в удаленной сети. Если есть проблемы, возможно, необходимо отладить настройки безопасности или маршрутизации.

Выполняя эти проверки, можно убедиться, что VPN-подключения между офисами настроены корректно и готовы к использованию. В случае возникновения проблем, рекомендуется обратиться к специалистам для дальнейшего анализа и решения проблемы.

PPP

Авторизация

PPP используется для выполнения авторизации. В отличие от аутентификации на основе сертификата или PSK, PPP более предназначен для аутентификации (и авторизации) доступа к VPN конечного пользователя.

Авторизация через chap.secrets

Для небольших пользователей (обычно тех, кто хочет подключаться к своей домашней сети в другом месте), авторизация может быть произведена через файл chap.secrets:

ФАЙЛ

# Пароли для авторизации с использованием CHAP # клиент сервер пароль IP-адрес avatar * unontanium *

ЗаметкаПри авторизации с доменами, имя клиента должно быть правильно изменено, в этом примере, .

Предупреждение/etc/ppp/chap-secrets содержит незашифрованные пароли, поэтому убедитесь, что только root может выполнять чтение или запись в этот файл

Авторизация через Samba

Если компьютер является частью домена Microsoft или леса Active Directory, а клиенты используют winbind, то авторизацию может выполнять Samba. Добавьте к опциям ppp. Настройка Samba и pppd находится за пределами этого руководства.

🎬 Видео 🎦

Kerio Control — Setting up the VPN serverСкачать

Установка kerio на win10 решение проблемы Ошибка 28201Скачать

Настройка VPN в Windows 10 не имея Kerio VPN клиентаСкачать

Kerio Control UTM v9.3 — 44 — Configure Windows as a VPN clientСкачать

Kerio Control — Setting up the VPN clientСкачать

Kerio Control VPN client installation — backup and restore connection lists credential information.Скачать

Kerio Control.1-darsСкачать

Erro Kerio VPN Client — Não cria o drive no Windows 10Скачать

How To Configure VPN on Kerio ControlСкачать

Как настроить VPN на Windows Server и перестать ходить на работу?Скачать

Kerio Control настройка правила для RDP доступа с пробросом портовСкачать

Kerio Connect: Установка / Kerio Connect: InstallationСкачать

Бесплатный VPN для Windows 10. Где получить? И как настроить?Скачать

Проверка

Проверка состоит из двух частей:

- Надо убедиться, что между двумя маршрутизаторами MikroTik установлено VPN-соединение. Это описано ниже.

- Если VPN-соединение установлено успешно, то далее надо проверить есть ли связь между хостами в двух сетях. Для этого достаточно запустить ping с любого компьютера в сети на любой компьютер другой сети.

Предупреждение:При проверке работоспособности IPIP-туннеля надо учитывать параметрkeepalive. Если он отсутствует, то IPIP-туннель всегда будет отображаться в рабочем состоянии даже, если это не так. Если параметр стоит, как 10 секунд + 10 попыток, то это значит, что маршрутизатор сделает 10 попыток по 10 секунд каждая (итого 100 секунд) и только по истечении этого периода интерфейс будет отображаться как нерабочий. Т. е. теоретически возможна ситуация, когда интерфейс только-только перестал работать, но время по keepalive еще не вышло, и вы в этот промежуток времени проверите состояние туннеля, которое будет отображаться, как рабочее.

Через графический интерфейс

Если подключение установлено, то статус подключения должен отображаться с буквой «R«. Что значит running, т. е. запущено.

Через консоль

На обоих маршрутизаторах выполнить командуЕсли соединение установлено успешно, то статус подключения, так же, как и через графический интерфейс, должен отображаться с буквой «R«.

Типичные проблемы

Если VPN-соединение между двумя маршрутизаторами MikroTik не устанавливается, то надо проверить:

- Не мешает ли файервол. Для уверенности лучше временно отключить все правила файерволов на обоих маршрутизаторах.

- Совпадают ли имя пользователя и пароль на обоих маршрутизаторах.

- На VPN-клиенте указан правильный адрес VPN-сервера к которому должно происходить подключение.

Если не проходит ping между двумя компьютерами в разных сетях, то надо проверить:

- Правильно ли сделаны настройки маршрутизации на обоих маршрутизаторах не зависимо от того из какой сети в какую будет идти пинг.

- На брэндмауэре компьютера, который будет пинговаться, сделаны необходимые разрешения для протокола ICMP. Для уверенности можно отключить встроенный брэндмауэр и выгрузить антивирус.

Шаг 5: Дополнительные настройки

После основной настройки VPN Kerio Control есть несколько дополнительных настроек, которые могут быть полезными для оптимальной работы сети.

1. Продвинутый маршрутизатор: В разделе «Маршрутизация» можно настроить продвинутую маршрутизацию, добавлять или удалять статические маршруты. Это может быть полезно, если требуется перенаправление трафика на определенный IP-адрес или подсеть.

2. DNS-сервера: В разделе «Сеть» можно изменить настройки DNS-серверов, которые будут использоваться клиентами при установке VPN-соединения. Настройка правильных DNS-серверов позволит осуществлять быстрый и безопасный доступ к ресурсам сети.

3. Расширенные настройки безопасности: В разделе «Безопасность» можно настроить дополнительную защиту сети, установив правила фильтрации и контроля доступа. Это позволит создать более надежное VPN-соединение и предотвратить нежелательную активность.

4. Журнал событий: В разделе «Журналирование» можно просмотреть и анализировать журнал событий, связанных с работой VPN Kerio Control. Это поможет быстро выявить и устранить возможные проблемы и ошибки в работе сети.

5. Возможности мониторинга: VPN Kerio Control предоставляет возможность мониторинга сетевой активности и использования ресурсов. С помощью раздела «Мониторинг» можно увидеть статистику по трафику, нагрузке и другим параметрам, что позволит более эффективно управлять сетью.

Предварительные требования

- Необходимо определиться с хостинг-провайдером, у которого будет приобретен виртуальный сервер VPS за минимальную цену, вот небольшой список (выбор за тобой читатель):

- — ruvds.com (от 40 руб. в месяц) РФ;

- — ihor-hosting.ru (от 80 руб. в месяц) РФ;

- — inferno.name (от 5 usd в месяц) Разные локации включая недружественные страны;

- — digitalocean.com (от 5 usd в месяц);

- — lunanode.com (от 3,5 usd в месяц с возможностью оплаты Bitcoin) Франция, Канада;

- — и т.д.

- Произвести первоначальную настройку сервера Ubuntu 20.04, желательно с пользователем без прав root с привилегиями sudo и брандмауэром.

Обратите внимание, пример настройки VPN сделан на виртуальном сервере от vds.selectel.ru из-под пользователя root (не безопасно!!!), поэтому если используете другого провайдера некоторые первоначальные настройки могут отличаться.

Установка и настройка Kerio Control VPN

Шаг 1: Загрузка и установка Kerio Control VPN

Запустите установочный файл и следуйте инструкциям на экране для установки программы.

Шаг 2: Настройка Kerio Control VPN

- Запустите Kerio Control VPN и введите административные учетные данные (логин и пароль).

- Настройте параметры сети, включая IP-адреса, подсети и шлюзы, в разделе «Сетевые настройки».

- Настройте безопасность, включая правила брандмауэра и фильтрацию содержимого, в разделе «Безопасность».

- Настройте VPN-сервер, включая аутентификацию и шифрование, в разделе «VPN-сервер».

- Сохраните и примените настройки.

Шаг 3: Соединение с Kerio Control VPN

- На компьютере, с которого вы хотите установить VPN-соединение, откройте приложение Kerio Control VPN.

- Введите адрес сервера VPN и ваши учетные данные.

- Нажмите кнопку «Подключиться» и дождитесь установления соединения.

Шаг 4: Проверка соединения

После успешного подключения вы сможете проверить соединение, открыв веб-браузер и попытавшись зайти на различные веб-сайты.

Убедитесь, что ваш IP-адрес изменился и ваше соединение зашифровано.

Расширенные настройки и специфические ситуации при работе с IPsec VPN Kerio

IPsec VPN Kerio — мощный инструмент, который позволяет создавать защищенные каналы связи между удаленными сетями или отдельными компьютерами. Он предлагает набор расширенных настроек для более гибкой и тонкой настройки VPN-туннелей.

Ниже представлены некоторые специфические настройки и ситуации, с которыми вы можете столкнуться при использовании IPsec VPN Kerio:

- Настройка расширенных параметров шифрования: IPsec VPN Kerio поддерживает различные алгоритмы шифрования и аутентификации. Вы можете настроить предпочтительные алгоритмы для обеспечения максимальной безопасности и производительности.

- Настройка пропускной способности: IPsec VPN Kerio позволяет управлять скоростью передачи данных через VPN-туннель. Это полезно, например, если вы хотите ограничить скорость передачи данных для определенного пользователя или сети.

- Настройка аутентификации: Вы можете выбрать метод аутентификации, который будет использоваться при установлении VPN-соединения. IPsec VPN Kerio поддерживает различные методы, включая сертификаты, предварительно совместно используемые ключи и логин/пароль.

- Назначение статических IP-адресов: Вы можете назначить статические IP-адреса для удаленных клиентов или сетей. Это особенно полезно в случае использования службы DHCP, чтобы гарантировать, что каждый клиент или сеть всегда получает один и тот же IP-адрес при установлении VPN-соединения.

- Работа с множественными VPN-туннелями: IPsec VPN Kerio поддерживает создание и управление несколькими VPN-туннелями одновременно. Это позволяет вам создать отдельные туннели для разных групп пользователей или сетей с разными настройками безопасности.

- Резервное копирование и восстановление конфигурации: IPsec VPN Kerio предоставляет возможность создания резервных копий настроек и восстановления конфигурации в случае сбоя или потери данных. Это позволяет вам быстро восстановить работоспособность системы в случае непредвиденных ситуаций.

Важно отметить, что настройка этих специфических параметров и ситуаций требует глубокого понимания принципов работы IPsec VPN и сетевых протоколов. Рекомендуется обращаться к документации и справочным материалам Kerio VPN для получения более детальной информации о каждой из этих настроек

Сервер vpn не отвечает kerio что делать

Вообще принцип какой? Стоит у тебя Kerio Winroute. Слушает сетевые интерфейсы. Приходит запрос с интернета на него, он видит, что это клиент VPN, обрабатывает его, если всё ок — подцепляет к себе и устанавливает постоянное с ним соединение. Посему. Клиентом ты должен ломиться на машину, где у тебя стоит Winroute. Я не совсем понял как у тебя организованы машины, прокси там какой-то. Если ты ломишься на прокси, а винроута там нет, то и не выйдет ничего.

Цитата:

| Пробовал указать и тот некий адрес, который стоит Interfaces —> VPN Server. Вообще, что это за адрес? |

Это внутренний адрес, у клиентов будут IP в этой подсетке, кажется. Я вообще клиентов не цеплял, но у меня организовано 4 VPN-туннеля.

Результат остался тем же.

Вот высылаю протокол: [21/06/2006 10:48:42] D VPNClient — connecting to 89.208.Z.Z:4090, username Vladimir [21/06/2006 10:48:42] D VPNClient — server name resolved — 89.208.Z.Z [21/06/2006 10:48:42] D VPNClient — unable to add route to server — unable to get route, error 22 [21/06/2006 10:49:03] D VPNClient — network error occured while sending message to peer, closing connection [21/06/2006 10:49:03] Ошибка (165): Сервер VPN не отвечает. ######

Вопрос. У меня есть удаленный комп с адресом 212.119.Y.Y. Это его статический IP от скайлинка. Его я (надеюсь) подсоединю через VPN клиента к своей сети. Я буду его видеть в сети? Если «да», то с каким IP? из диапазона 192.168.5.1-254? Если «нет», то как сделать чтобы было «да»?

Цитата:

| Вопрос. У меня есть удаленный комп с адресом 212.119.Y.Y. Его я (надеюсь) подсоединю через VPN клиента к своей сети. Я буду его видеть в сети? Если «да», то с каким IP? из диапазона 192.168.5.1-254? |

Скорей всего да, с таким ip. Клиентов я не подключал, но точки, сидящие через vpn-туннели доступны по ip, которые указаны на их WinRout’ах. У меня WinRoute на обоих концах, поэтому я без клиента обхожусь.

Цитата:

| Этот пользователь, я так понимаю, не пользователь из AD, и он должен быть задан в Керио. Или все-таки он берется из AD? |

Скорее всего тот юзер, который прописан в WinRoute. Если ты не проставил в WinRoute работу с AD.

Цитата:

| [21/06/2006 10:48:42] D VPNClient — unable to add route to server — unable to get route, error 22 |

я не соображу что это за ошибка.

Цитата:

| Ну а вообще, чтобы удаленный комп видел, компы моей локальной сети, никаких особых настроек не надо? |

Никаких особых не надо, можешь заходить по ip в свою локалку. Если сообразишь как сделать, чтобы сетевое окружение локалки видно было — сообщи

SUicide пока только одна мысль — Traffic Policy неправильно настроено. Или может с лицензией проблема и керио просто всё рубит?

С такими настройками терминал через Citrix не работает. В логах пишет, что DROP «Default traffic rule» packet to Local Area Connection, proto:UDP, len:78, ip/port:192.168.1.1:1604 -> 192.168.1.37:1307, udplen:50