Включение Port Security

Port security может быть включена на порту одной командой:

Switch(config)# interface f0/13 Switch(config-if)# switchport port-security

В данном примере Port Security включается только на одном порту, хотя в реальных условиях она обычно задействуется на всех пользовательских портах.

После включения Port Security можно посмотреть настройки Port Security по-умолчанию при помощи команды:

Switch# show port-security interface f0/13 Port Security : Enabled Port Status : Secure-down Violation Mode : Shutdown Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 1 Total MAC Addresses : 0 Configured MAC Addresses : 0 Sticky MAC Addresses : 0 Last Source Address:Vlan : 0000.0000.0000:0 Security Violation Count : 0

Как можно заметить, в настройках существует ряд параметров, которые можно настроить. Обо всем по порядку.

Когда какое-либо устройство подключается к порту коммутатора, коммутатор изучает MAC адрес источника первого кадра поступившего на его порт:

Switch# show port-security interface f0/13 Port Security : Enabled Port Status : Secure-up Violation Mode : Shutdown Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 1 Total MAC Addresses : 1 Configured MAC Addresses : 0 Sticky MAC Addresses : 0 Last Source Address:Vlan : 001b.d41b.a4d8:10 Security Violation Count : 0

Теперь в качестве эксперимента подключим к этому порту коммутатора хаб, к которому подключим то-же устройство, плюс еще одно новое устройство. В такой ситуации порт коммутатора будет получать кадры с двумя разными MAC адресами источника. Посмотрим, что произойдет, когда второе устройство начнет передавать трафик:

%PM-4-ERR_DISABLE: psecure-violation error detected on Fa0/13, putting Fa0/13 in err-disable state %PORT_SECURITY-2-PSECURE_VIOLATION: Security violation occurred, caused by MAC address 0021.55c8.f13c on port FastEthernet0/13. %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/13, changed state to down %LINK-3-UPDOWN: Interface FastEthernet0/13, changed state to down

Снова просмотрим состояние Port Security на порту, появление кадров с новым MAC адресом на порту коммутатора привело к выключению этого порта :

Switch# show port-security interface f0/13

Port Security : Enabled

Port Status : Secure-shutdown

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 1

Total MAC Addresses : 0

Configured MAC Addresses : 0

Sticky MAC Addresses : 0

Last Source Address:Vlan : 0021.55c8.f13c:10

Security Violation Count : 1

Switch# show interfaces f0/13

FastEthernet0/13 is down, line protocol is down (err-disabled)

Hardware is Fast Ethernet, address is 0013.c412.0f0d (bia 0013.c412.0f0d)

MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

...

По умолчанию, port security violation переводит порт в состояние error-disabled. В данном случае администратор может вновь включить порт применяя последовательно команды и . Но это имеет смысл делать только после отключения «лишнего» усройства, иначе порт будет снова отключен при полученнии кадра с MAC адресом этого устройства.

Немного теории

Сначала давайте попытаемся понять, что такое IP-адрес, и как всё работает. Мы можем выделить три типа IP-адресов, с которыми вам придётся сталкиваться:

- Внутренний адрес (IP-адрес компьютера);

- Адрес в локальной сети;

- Внешний IP доступный во всём интернете.

Внутренний IP-адрес нужен для того, чтобы программы могли взаимодействовать между собой в пределах этого компьютера, используя сетевые протоколы. Например, так браузер может получить доступ к локальному web-серверу. Внутренний IP довольно часто используется в системных утилитах, и узнать его очень просто — он всегда одинаковый — 127.0.0.1.

С локальной сетью всё немного сложнее. Интернет, это не одноранговая сеть, где все компьютеры соединены между собой на одном уровне, а множество отдельных сетей, соединённых между собой с помощью маршрутизаторов. Если ваш компьютер подключен к интернету по проводу, то здесь у вас есть марштуризатор, к которому можно подключить несколько устройств. Например, компьютер, ноутбук и смартфон. Сеть роутера называется локальной и в этой сети у компьютера есть IP адрес, который вы можете использовать для доступа к нему из других устройств в этой сети. Но для провайдера и внешнего интернета у всех этих устройств будет один IP адрес — адрес роутера.

Теперь давайте разберемся с внешним IP адресом. Точно так же как вы подключаете несколько своих устройств в локальной сети, так и провайдер объединяет своих клиентов в локальную сеть и для внешнего интернета у них на всех один IP адрес. Так было сделано потому что с ростом популярности этой технологии свободные адреса скоро начали заканчиваться, и теперь уникальные IP имеют только серверы, а обычные пользователи размещаются провайдерами по несколько сотен на одном IP с помощью NAT. Этот IP адрес считается внешним.

Одно время, провайдеры раздавали пользователям динамические IP, которые были уникальными и менялись при перезагрузке роутера. По ним можно было получить доступ к компьютеру из интернета после небольшой настройки роутера, но потом начали использовать технологию NAT для того чтобы разместить много пользователей на одном адресе. Но это не большая проблема. Так компьютеры домашних пользователей находятся в большей безопасности, а если к ним нужно получить доступ то существуют такие сервисы как Ngrok, а также можно использовать VPN.

Технология NAT позволяет компьютеру подключиться к любому серверу в интернете и получить от него ответ, но инициировать подключение из интернет к такому компьютеру невозможно, поскольку фактически один IP принадлежит сотне компьютеров, и система просто не знает, к какому из них обращаются.

Как вы поняли, ваш домашний компьютер мог бы иметь внешний IP-адрес доступный всем, но это нецелесообразно как минимум по двум причинам. Во-первых, дорого, во-вторых, очень небезопасно. Поэтому подключение компьютера к интернету сейчас выглядит приблизительно так:

- Внешний и доступный всем IP, который принадлежит провайдеру и используется для выхода в интернет сотен пользователей;

- IP-адрес вашего роутера в локальной сети провайдера, той самой, с IP-адресом которой вы выходите в интернет. Он не доступен из интернета и, скорее всего, вам не понадобится;

- IP-адрес вашего компьютера в локальной (домашней) сети, созданной роутером, к которой вы можете подключать свои устройства. Именно он используется для взаимодействия между устройствами в локальной сети и отображается в информации о сетевом интерфейсе;

- Внутренний IP-адрес компьютера, недоступный извне и используемый только для внутренних коммуникаций в системе.

Теперь, когда вы немного начали ориентироваться в вопросе, давайте рассмотрим способы узнать свой IP Linux.

Инфо

Калькулятор сети производит расчет адреса сети, широковещательного адреса, количество хостов и диапазон допустимых адресов в сети. Для того, чтобы рассчитать эти данные, укажите IP-адрес хоста и маску сети.

Маску сети необходимо указывать в следующем виде: ХХХ.ХХХ.ХХХ.Х. Можно указать эти данные и в «CIDR notation».

Если данные маски сети не указаны, программа обратится к данным, которые обычно используются для сетей этого типа.

Для того, чтобы более наглядно показать, как рассчитываются программой IP-адреса сетей, рассчитанные данные приведены в двоичном формате. Часть адреса перед пробелом отражает сведения о принадлежности к сети. Указанные здесь данные носят название «битов сети». Часть, следующая за пробелом, отвечает за адреса хостов. Они именуются битами хостов. В широковещательном адресе их значение равно единице, в адресе сети оно составляет 0.

Биты, находящиеся в начале, обозначают класс сети. Если сеть находится в Intranet, это необходимо указать отдельно.

Резервация адресов для особых функций

Имеется ряд IPv4 адресов, сохраненных для определенных задач. Они не используются для глобальной маршрутизации. К функциям, которые выполняются с их помощью, относится создание сокетов IP, обеспечение коммуникаций внутри хоста, многоадресная рассылка, регистрация адресов, имеющих специальное назначение, и др. Эти адреса могут быть использованы в частных сетях, в провайдерских сетях. Часть из них сохранена для последующего использования.

| Подсеть | Назначение |

|---|---|

| 0.0.0.0/8 | Адреса источников пакетов «этой» («своей») сети, предназначены для локального использования на хосте при создании сокетов IP. Адрес 0.0.0.0/32 используется для указания адреса источника самого хоста. |

| 10.0.0.0/8 | Для использования в частных сетях. |

| 127.0.0.0/8 | Подсеть для коммуникаций внутри хоста. |

| 169.254.0.0/16 | Канальные адреса; подсеть используется для автоматического конфигурирования адресов IP в случает отсутствия сервера DHCP. |

| 172.16.0.0/12 | Для использования в частных сетях. |

| 100.64.0.0/10 | Для использования в сетях сервис-провайдера. |

| 192.0.0.0/24 | Регистрация адресов специального назначения. |

| 192.0.2.0/24 | Для примеров в документации. |

| 192.168.0.0/16 | Для использования в частных сетях. |

| 198.51.100.0/24 | Для примеров в документации. |

| 198.18.0.0/15 | Для стендов тестирования производительности. |

| 203.0.113.0/24 | Для примеров в документации. |

| 240.0.0.0/4 | Зарезервировано для использования в будущем. |

| 255.255.255.255 | Ограниченный широковещательный адрес. |

Зарезервированные адреса, которые маршрутизируются глобально.

| Подсеть | Назначение |

|---|---|

| 192.88.99.0/24 | Используются для рассылки ближайшему узлу. Адрес 192.88.99.0/32 применяется в качестве ретранслятора при инкапсуляции IPv6 в IPv4 (6to4) |

| 224.0.0.0/4 | Используются для многоадресной рассылки. |

Как рассчитать сеть при помощи калькулятора

Произвести расчет сети очень просто. Для этих целей нужно лишь указать IP-адрес в специальном поле, выбрать нужный параметр маски сети и кликнуть на кнопку расчета. Количество адресов подсети отличается от числа возможных узлов. Нулевой IP-адрес сохраняется для того, чтобы идентифицировать подсеть; последний резервируется как широковещательный адрес. Ввиду этого узлов в действующих сетях может быть меньше, чем адресов.

Маски и размеры подсетей

А,

В,

С — традиционные классы адресов. М — миллион, К — тысяча.

| Подсеть | Десятеричная запись | # подсетей | # адресов | Класс |

|---|---|---|---|---|

| /1 | 128.0.0.0 | 2048 M | 128 А | |

| /2 | 192.0.0.0 | 1024 M | 64 А | |

| /3 | 224.0.0.0 | 512 M | 32 А | |

| /4 | 240.0.0.0 | 256 M | 16 А | |

| /5 | 248.0.0.0 | 128 M | 8 А | |

| /6 | 252.0.0.0 | 64 M | 4 А | |

| /7 | 254.0.0.0 | 32 M | 2 А | |

| /8 | 255.0.0.0 | 16 M | 1 А | |

| /9 | 255.128.0.0 | 8 M | 128 B | |

| /10 | 255.192.0.0 | 4 M | 64 B | |

| /11 | 255.224.0.0 | 2 M | 32 B | |

| /12 | 255.240.0.0 | 1024 K | 16 B | |

| /13 | 255.248.0.0 | 512 K | 8 B | |

| /14 | 255.252.0.0 | 256 K | 4 B | |

| /15 | 255.254.0.0 | 128 K | 2 B | |

| /16 | 255.255.0.0 | 64 K | 1 B | |

| /17 | 255.255.128.0 | 2 | 32 K | 128 C |

| /18 | 255.255.192.0 | 4 | 16 K | 64 C |

| /19 | 255.255.224.0 | 8 | 8 K | 32 C |

| /20 | 255.255.240.0 | 16 | 4 K | 16 C |

| /21 | 255.255.248.0 | 32 | 2 K | 8 C |

| /22 | 255.255.252.0 | 64 | 1 K | 4 C |

| /23 | 255.255.254.0 | 128 | 512 | 2 C |

| /24 | 255.255.255.0 | 256 | 256 | 1 C |

| /25 | 255.255.255.128 | 2 | 128 | 1/2 C |

| /26 | 255.255.255.192 | 4 | 64 | 1/4 C |

| /27 | 255.255.255.224 | 8 | 32 | 1/8 C |

| /28 | 255.255.255.240 | 16 | 16 | 1/16 C |

| /29 | 255.255.255.248 | 32 | 8 | 1/32 C |

| /30 | 255.255.255.252 | 64 | 4 | 1/64 C |

| /31 | 255.255.255.254 | 2 | 1/128 C | |

| /32 | 255.255.255.255 | Ограниченный широковещательный адрес |

Transport

Секция

transport. Настраивает протоколы для передачи данных. UDP, TCP, WebSockets (WS,

WSS) и методы шифрования TLS/SSL.

В FreePBX настройка производится в settings —

Asterisk SIP settings — SPI Settings

Веб-интерфейс FreePBX вкладка Asterisk SIP Settings

Есть

важное ограничение при создание секций транспорта:

Они

не могут использовать одну и ту же комбинацию IP + порт или IP + протокол. То

есть каждая секция, которая связывается с тем же IP-адресом, что и другая,

должна использовать отличный порт или протокол.

Для

простого звонка нам будет достаточно и базовых настроек FreePBX.

Веб-интерфейс FreePBX вкладка

Отмечу,

что при изменение настроек протоколов для их применения необходимо

перезагрузить Asterisk.

Можно

обойтись и без перезагрузки если выставить опцию на транспорте

allow_reload=yes, однако он приводит к

сбросу вызова и еще ряду проблем.

Сделать

это лучше через консоль :

systemctl stop asterisk — останавливаем asterisk

systemctl status asterisk — проверяем его статус

systemctl start asterisk — запускаем asterisk

systemctl status asterisk — проверяем что он запустился

Перезагрузка Asterisk в консоли сервера

Можно перезагрузить и через интерфейс CLI командой

freepbx*CLI> core restart now

Чтобы

войти в интерфейс CLI на сервере введите

asterisk -r

Посмотрим

в CLI изменился ли транспорт для этого вводим команду

freepbx*CLI> pjsip show transports

Интерфейс Asterisk CLI

Отлично, теперь рассмотрим конфигурацию этой секции на нашем примере.

type=transport

protocol=tcp

bind=0.0.0.0:5060

external_media_address=98.76.54.32

external_signaling_address=98.76.54.32

allow_reload=no

tos=cs3

cos=3

local_net=192.168.32.0/24

type

— тип секции

protocol

— используемый протокол

bind

— привязывает IP адрес и

порт, которые будет использовать эта секция

external_media_address

— указывает внешний ip-адрес АТС при нахождении ее за NAT для RTP протокола

external_signaling_address

— указывает внешний ip-адрес АТС при нахождении ее за NAT для SIP сигнализации

tos=0

— включает TOS по умолчанию

0

cos=0 — включает COS по умолчанию 0

local_net — указывается локальная сеть,

используется если есть NAT

Как узнать возможные варианты значений и

параметры по умолчанию?

В этом поможет встроенная справка

интерфейса командной строки (CLI):

config show help res_pjsip <секция> <опция>

Lesson Summary[edit | edit source]

- A virtual LAN (VLAN) is any broadcast domain that is partitioned and isolated in a computer network at the data link layer (OSI layer 2).

- Managed switches can mark packets through tagging, so that a single interconnect (trunk) may be used to transport data for multiple VLANs.

- VLANs allow network administrators to group hosts together even if the hosts are not on the same network switch.

- VLAN Trunking Protocol (VTP) is a Cisco proprietary protocol that propagates the definition of Virtual Local Area Networks (VLAN) on the whole local area network.

- IEEE 802.1Q is the networking standard that supports virtual LANs (VLANs) on an Ethernet network.

- Under IEEE 802.1Q, the maximum number of VLANs on a given Ethernet network is 4,094.

- A VLAN ID is added only if the frame is forwarded out a port configured as a trunk link. If the frame is to be forwarded out a port configured as an access link, the ISL encapsulation is removed.

- Switch port mode settings available are:

- Access — Puts the Ethernet port into permanent nontrunking mode.

- Trunk — Puts the Ethernet port into permanent trunking mode.

- Dynamic Auto — Makes the Ethernet port willing to convert the link to a trunk link. This is the default mode for all Ethernet ports.

- Dynamic Desirable — Makes the port actively attempt to convert the link to a trunk link.

- Nonegotiate — Disables DTP.

- Dynamic Trunking Protocol (DTP) is a proprietary networking protocol developed by Cisco Systems for the purpose of negotiating trunking on a link between two VLAN-aware switches, and for negotiating the type of trunking encapsulation to be used.

- A «router on a stick», is a router that has a single physical or logical connection to a network, and is often used to forward traffic between locally attached hosts on separate logical routing domains or to facilitate routing table administration, distribution and relay.

- A switched virtual interface (SVI) is a VLAN of switch ports represented by one interface to a routing or bridging system. An SVI cannot be activated unless associated with a physical port.

- To add a VLAN and enter config-VLAN submode on a switch, use the command in global configuration mode.

- To name a VLAN on a switch, use the command in VLAN configuration mode.

- To set the interface type, use the command in interface configuration mode.

- To set the VLAN when the interface is in access mode, use the command in interface configuration or template configuration mode.

- To set the trunk characteristics when the interface is in trunking mode, use the command in interface configuration mode.

- To display VLAN information on a switch, use the command in privileged EXEC mode.

- To display the administrative and operational status of a switching (nonrouting) port, use the command in user EXEC or privileged EXEC mode.

Establishing a serial connection

To establish a serial connection to your computer, you’ll need to use software that controls serial lines. A well-known software that can do this is PuTTy. This software is a free SSH, Telnet, rlogin, and TCP client. Unfortunately, PuTTy is only supported by Windows. So if you are running Linux or macOS, there are some alternatives such as SecureCRT and MobaXTerm.

- Ensure you are connected to the console port of the Cisco switch using the correct cable, as shown in the previous section.

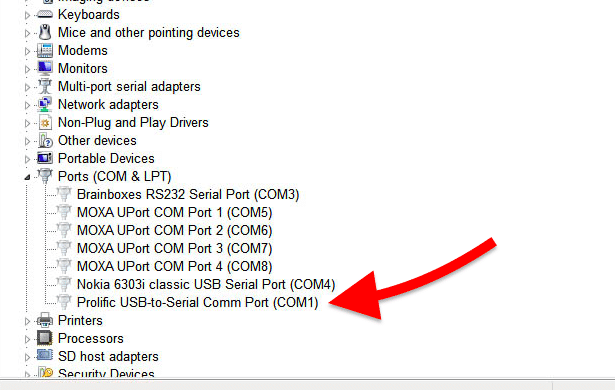

- Look for the COM (communication port) established by your computer. A COM port is the name of the serial port interface on PCs. It refers to physical ports and emulated ports like those of USB adapters. So, if you are using a USB/RJ45 adapter, you’ll need to find the COM port. To do this, go to Windows Device Manager and check your Ports. Then, locate the cable (with driver) that you are using and record the COM number (in this case, COM 1).

-

Let’s configure the serial connection lines in your computer. Open PuTTY. Go to Configuration > Connection > Serial. Set the following parameters.

- The serial line to connect to The COM # you found in the previous section.

- Speed: varies according to your hardware — 9600 to 115200 (bps).

- Data Bits: 8

- Stop Bits: 1

- Parity: None

- Flow Control: None

- Save your connection and click on Open. You’ll be instantly connected to the switch.

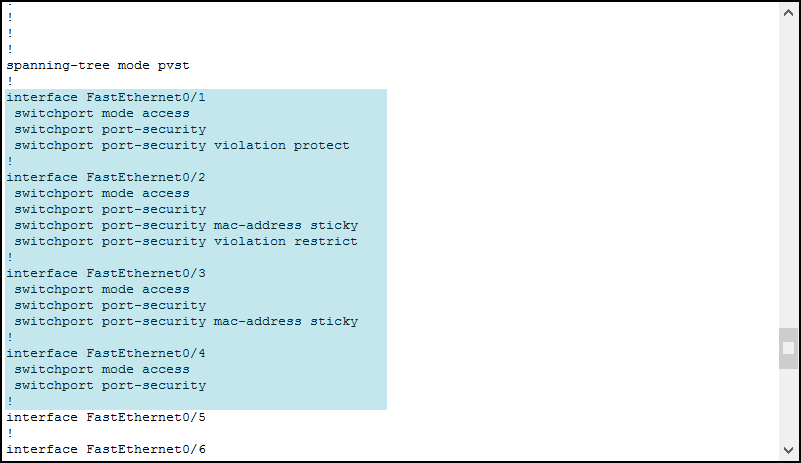

Configuring the “Shutdown” ports

Finally, we need to configure the two remaining interfaces. FastEthernet 0/3 and FastEthernet 0/4. As a requirement, both must shutdown in case of violation. This is the default behavior for Port Security. Therefore, we just enter the previous template and change the violation action to shutdown with .

Be aware, as a requirement, we only need sticky MAC addresses on FastEthernet 0/3, not on FastEthernet 0/4. At this point, we finished our configuration, but we need to do something more on sticky MAC addresses, otherwise, they won’t work.

Populating sticky MAC addresses

We should spend some time talking about sticky MAC addresses. Unlike hardcoded MAC addresses, here you don’t specify which MAC address to expect. Therefore, the switch must dynamically learn a MAC address. However, this is true for the first time only. After that, the switch must remember this MAC address (or these, in case they are a few), and accept traffic only from them.

As soon as the switch receives a packet, it will inspect it and learn the MAC address. In this process, the switch stores the MAC in the running configuration. This MAC address starts to be part of the configuration immediately but is not retained upon reboot. Therefore, you must log in to your switch and save the configuration.

Now, issue to check out the Port Security configuration. As you can see, there is no MAC address just yet.

This is all the configuration we created.

This is all the configuration we created.

To make the switch learn MAC addresses, we need to generate some traffic. Open PC0 desktop, then start the command prompt. From there, ping PC1 with ping . This way, the switch will learn PC0’s MAC address and PC1’s MAC address (from the response). After this ping, ping PC2 with ping . Then, check the configuration of the switch again.

Cisco IOS automatically added the highlighted command.

Cisco IOS automatically added the highlighted command.

Now, if we want, we can use to save the configuration. At this point, the switch will retain these MAC addresses even after a reboot. For the configuration part, this is everything we need to know. Instead, we need to continue this lab with troubleshooting.

[править] Instrumentation monitor

Instrumentation monitor — функция коммутатора, которая позволяет:

- обнаруживать некоторые аномалии в работе коммутатора. Аномалии могут быть следствием или признаком атаки на сеть;

- при обнаружении аномалий отправлять сообщение администратору (log, SNMP).

Доступные параметры для обнаружения аномалий:

- mac-address-count — количество MAC-адресов в таблице коммутации. Для защиты от атак использующих заполнение таблицы коммутации (после заполнения таблицы коммутатор работает как хаб).

- ip-address-count — количество выученых IP-адресов получателей в IP forwarding table.

- system-resource-usage — процент использования системных ресурсов.

- system-delay — время ответа (в секундах) CPU на обработку новых событий в сети, таких как BPDU пакет или пакеты другого протокола.

- mac-moves — среднее количество MAC-адресов передвигающихся с одного порта на другой за минуту.

- learn-discards — количество отклоненных событий запоминания MAC-адреса за минуту (отклоняются для того чтобы освободить ресурсы).

- ip-port-scans — количество пакетов в минуту, которые были отправлены на закрытые TCP/UDP порты коммутатора.

- arp-requests — количество ARP-запросов обработанных за минуту.

- login-failures — количество неудачных попыток залогиниться на коммутатор или неудачных попыток SNMP-аутентификации в минуту.

- port-auth-failures — количество неудачных попыток клиента пройти аутентификацию в минуту.

Предопределенные значения для 3 уровней (low, medium, high):

| Название параметра | Low | Medium | High |

|---|---|---|---|

| mac-address-count | 100 | 1000 | 10000 |

| ip-address-count | 100 | 1000 | 10000 |

| system-resource-usage (%) | 10 | 50 | 90 |

| system-delay (сек) | 1 | 3 | 5 |

| mac-moves (/мин) | 10 | 100 | 1000 |

| learn-discards (/мин) | 10 | 100 | 1000 |

| ip-port-scans (/мин) | 1 | 10 | 100 |

| arp-requests (/мин) | 100 | 1000 | 10000 |

| login-failures (/мин) | 1 | 10 | 100 |

| port-auth-failures (/мин) | 1 | 10 | 100 |

Настройка instrumentation monitor

Включение instrumentation monitor:

switch(config)# instrumentation monitor

Если включить instrumentation monitor командой

switch(config)# instrumentation monitor all

то по умолчанию будут такие параметры:

- для всех параметров задан уровень medium,

- включено логирование сообщений,

- не отправляются SNMP trap.

Для любого параметра можно указать другое значение уровня реагирования (в соответствующих единицах измерения):

switch(config)# instrumentation monitor system-resource-usage 60 switch(config)# instrumentation monitor mac-address-count 300

Просмотр настроек instrumentation monitor:

switch(config)# show instrumentation monitor configuration

Просмотр статистики по информации собранной instrumentation monitor:

switch(config)# show instrumentation monitor

Instrumentation monitor автоматически регулирует частоту отправки повторяющихся сообщений.

Layer 2 Switching Limitations

Cisco’s portfolio of catalyst switches is designed to meet any network requirement (in speed, capacity, expandability and security) from small companies up to very large enterprises. Take for example the popular Catalyst Cisco 2960 series switches – these Layer 2 switches provide a healthy amount of features in speed, functionality and security, leaving very little to be desired even in very demanding network environments.

The biggest problem with Layer 2 switches is that while they can support the creation of multiple VLAN, Layer 2 switches are unable to route packets between VLANs – a process known as InterVLAN routing. Making InterVLAN routing possible requires a switch (or any other device) that operates at the 3rd layer of the OSI model, this translates to a router (Router-on-a-stick method), layer 3 switch or server.

Note: VLAN concepts and InterVLAN routing theory is covered in great depth at our popular Firewall.cx VLAN section.

Остальные cisco заметки:

- logging buffered 40960 — увеличиваем log buffer до 40960 байтов. Чтобы понимать насколько можно увеличить смотрите на Processor в show memory statistics

- username имя password пароль — хранение пароля в шифрованном виде, алгоритм шифрования обратимый

- username имя secret пароль — хранение пароля в шифрованном виде, алгоритм шифрования md5crypt (они же MD5(Unix), FreeBSD MD5, Cisco-IOS MD5)

- тестирование канала (скорости, потери пакетов и тд): команда ttcp

- создание интерфейса с ip-адресом:

- configure — переходим в режим конфигурации

- interface Vlan50 — создаем, например, интерфейс для Vlan50

- ip address 172.16.11.100 — прописываем для этого интерфейса ip-адрес

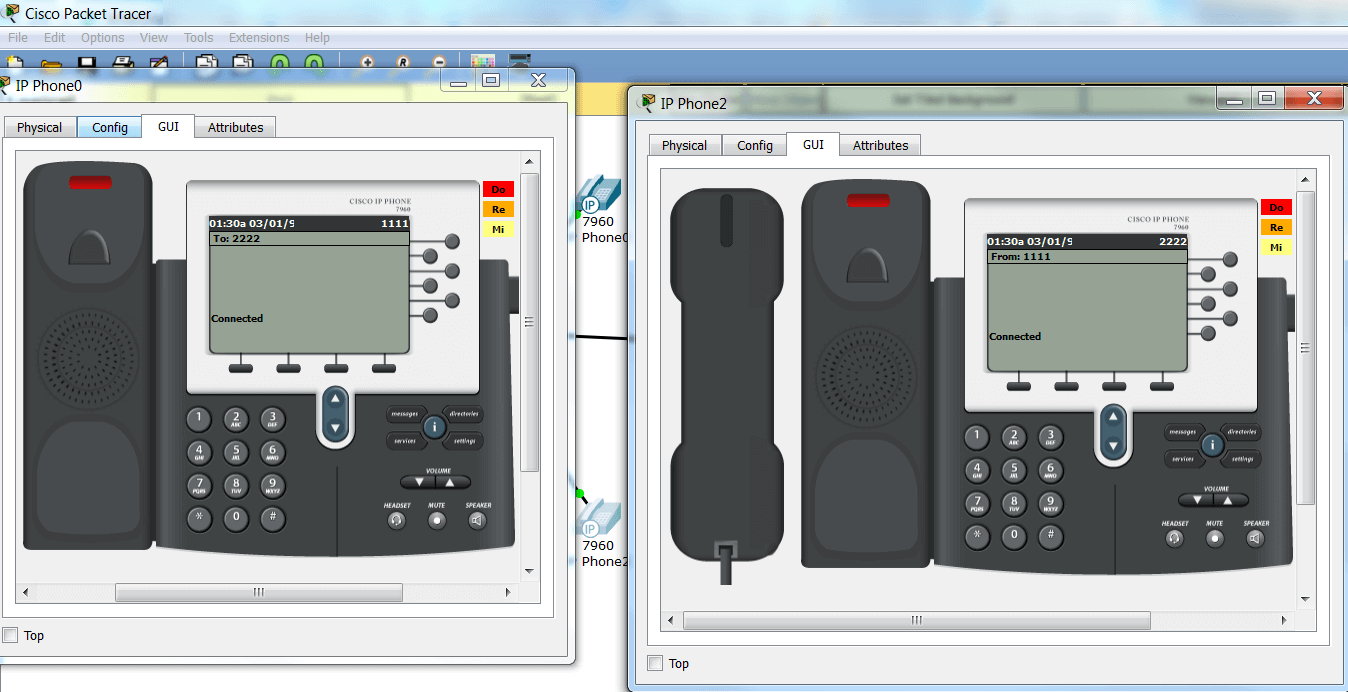

Настройка Cisco Packet Tracer для VoIP

Эмуляция на грани реальности

Учишься азам VoIP? Cisco Packet Tracer это отличное решение, в рамках которого ты сможешь попрактиковать свои навыки перед продакшном, подготовиться к экзаменам или просто поймать фан, делая то, чего не можешь сделать на работе (STP петли, широковещательные штормы и прочие радости).

Базовый курс по Asterisk

Мы собрали концентрат всех must have знаний в одном месте, которые позволят тебе сделать шаг вперед на пути к экспертному владению Asterisk

Итак, спешим показать способ, как собрать базовую лабу для тренировки своих VoIP (Voice over IP) навыков. Погнали.

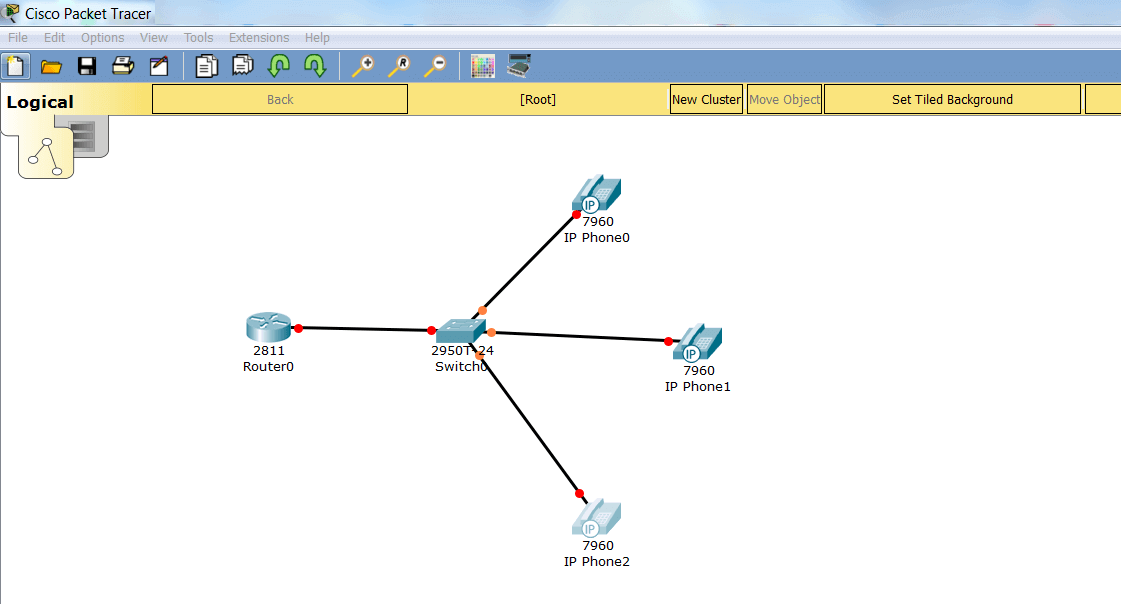

Наполняем лабу железом

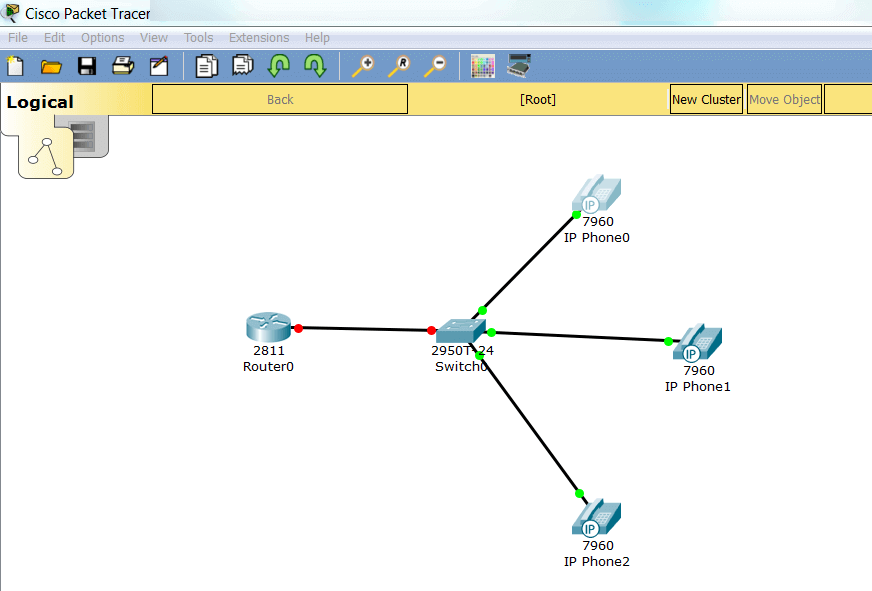

В явном виде тебе понадобится L3 девайс (у нас будет маршрутизатор 2811), L2 (коммутатор 2950) и телефончики, которых мы добавим 3 штуки (модели 7960). Перетаскивай все это дело в рабочее поле и соединяй патч – кордом, как показано на скриншоте:

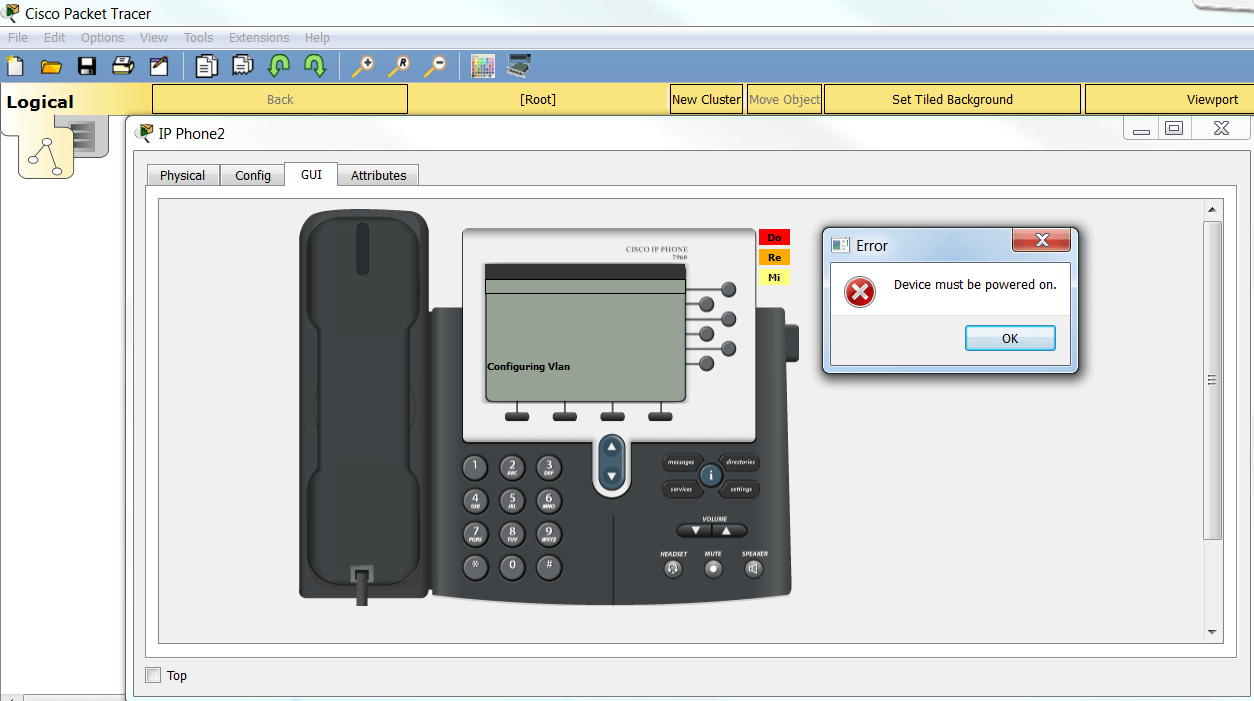

Отлично. Нажми 2 раза на IP – телефон и перейди во вкладку GUI, как показано на скриншоте ниже:

Наш телефон ругается на то, что у него нет питания. Не проблема, подключим к нему блок питания

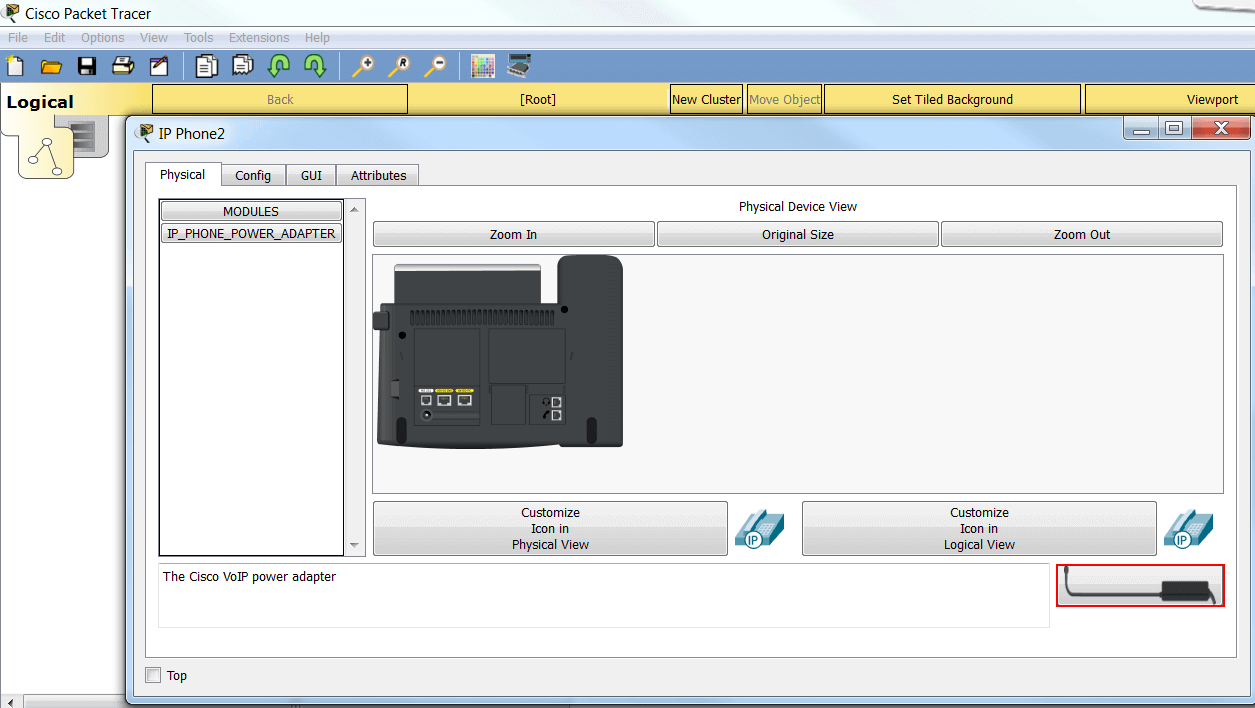

Переходим в раздел Physical и обращаем внимание на адаптер питания, который выделен красным на скриншоте ниже:

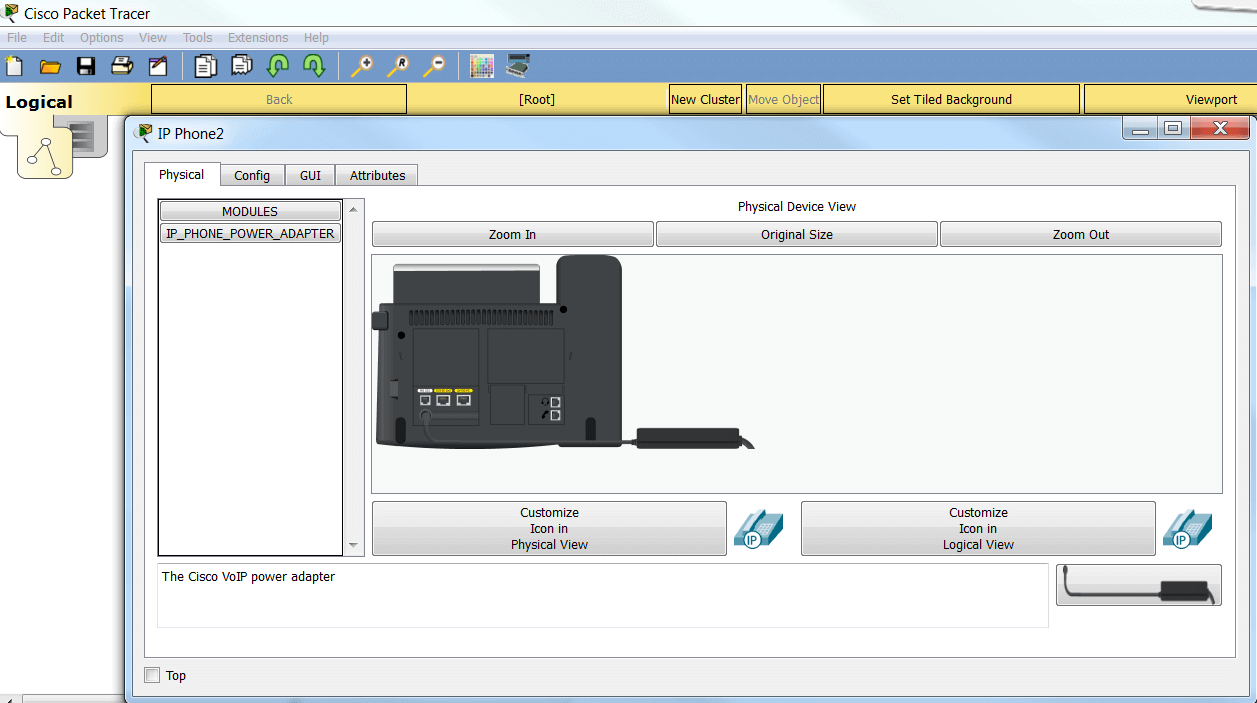

Перетаскиваем его прямо к разъему под питание. Должно получиться примерно вот так:

Как только мы включили питание на телефонах, у нас поднялись линки – обратите внимание на зеленые точки от телефонов до свича:

На этапе подготовки нашей среды работы все. Переходим к конфигурации.

Настройка оборудования

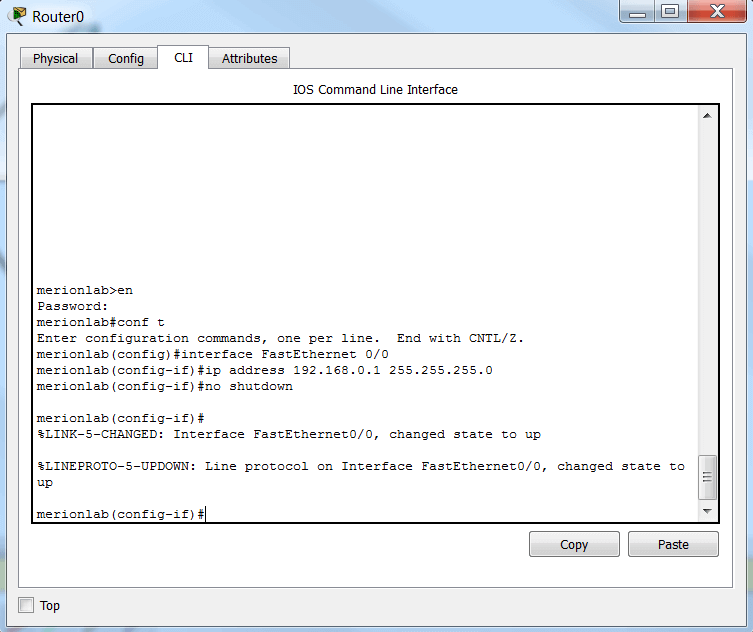

Начинаем с маршрутизатора. Открываем его консоль, поднимаем интерфейс и присвоим IP – адрес:

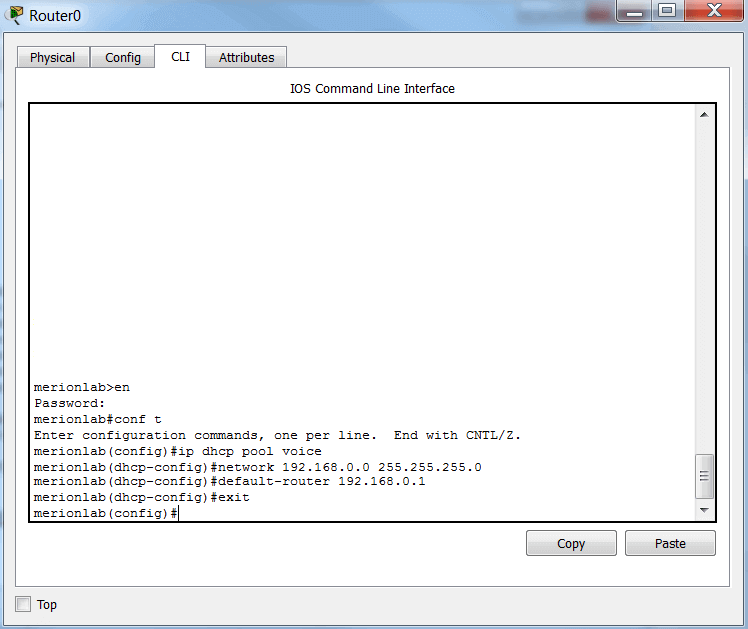

Поднимаем DHCP сервер на маршрутизаторе для IP – телефонов:

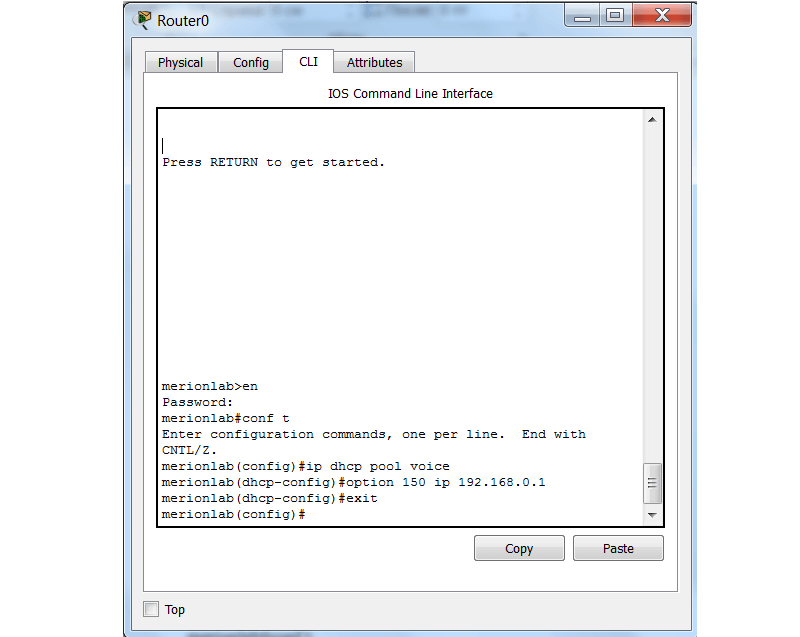

Теперь нужно дать дополнительную команду для опции 150. Она позволяет подтягивать и автоматически подтягивать прошивки для телефонов с TFTP сервера. Выполняем:

Время поднастроить классические VoIP параметры, такие как:

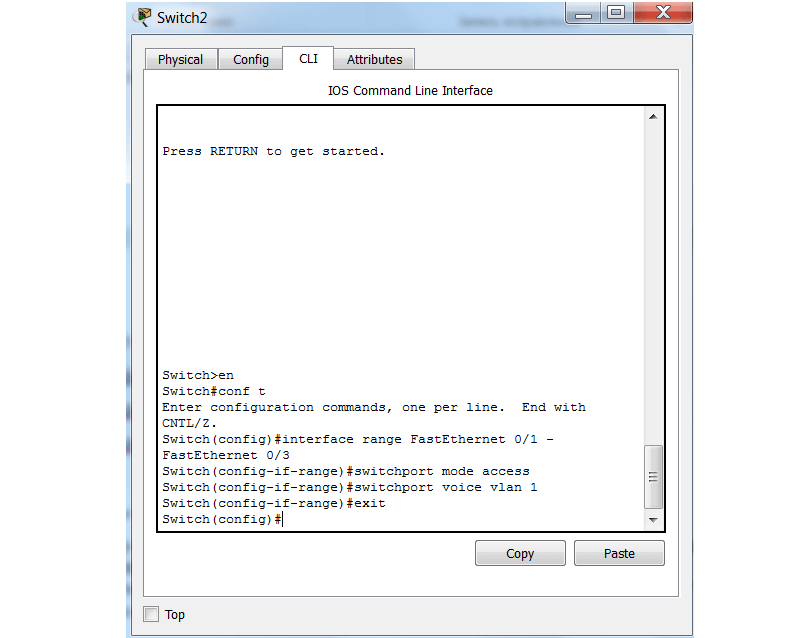

Балдеж. Двигаемся к настройке свича (коммутатор). Нам нужно только включить поддержку VoIP на интерфейсах (голосовой VLAN):

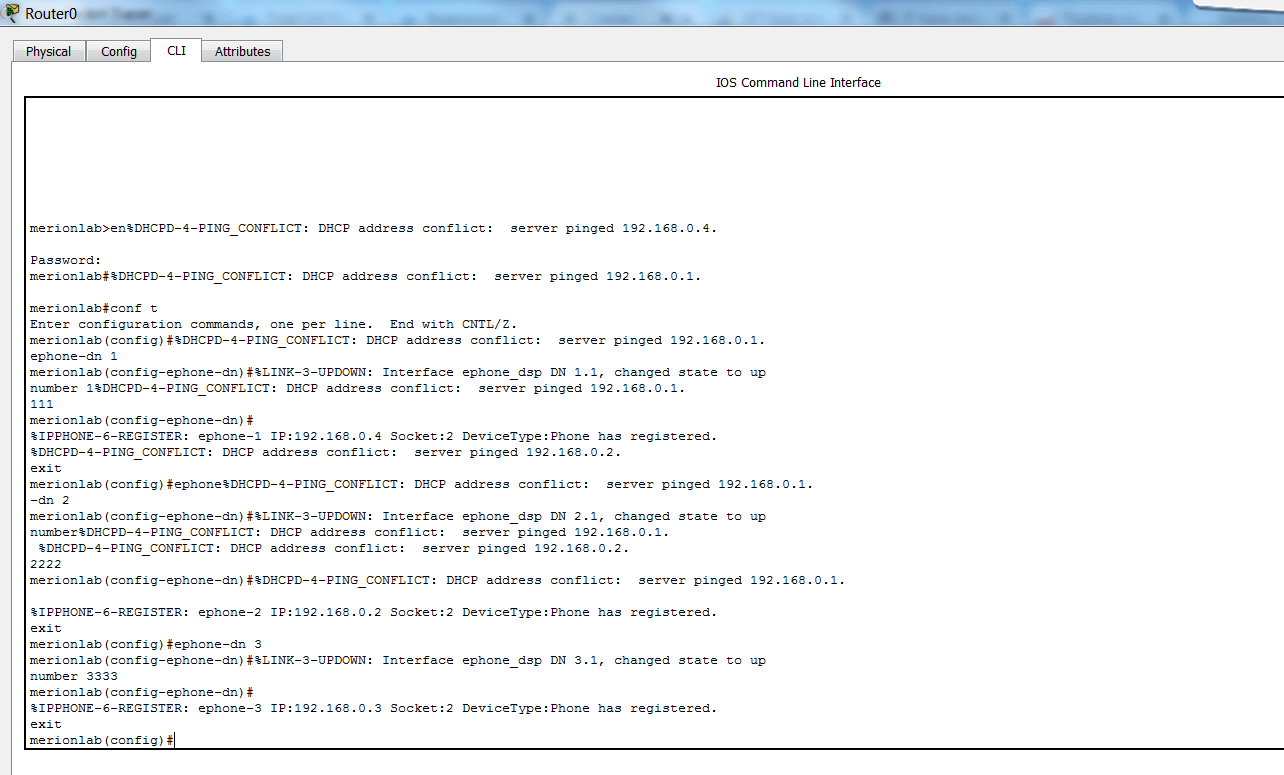

Дело за малым. Присвоим телефонные номера нашим аппаратам:

Готово. Можно звонить. Попробуем позвонить с 1111 на 2222:

Продолжайте практиковать свои навыки в VoIP в сетях Cisco

Базовый курс по Asterisk

Мы собрали концентрат всех must have знаний в одном месте, которые позволят тебе сделать шаг вперед на пути к экспертному владению Asterisk

![Cisco ucs director network devices management guide, release 6.7 - configuring

svi [cisco ucs director] - cisco](http://vvk-yar.ru/wp-content/uploads/9/b/5/9b5de435a722146b721e689b436f5611.png)